Checkmarx

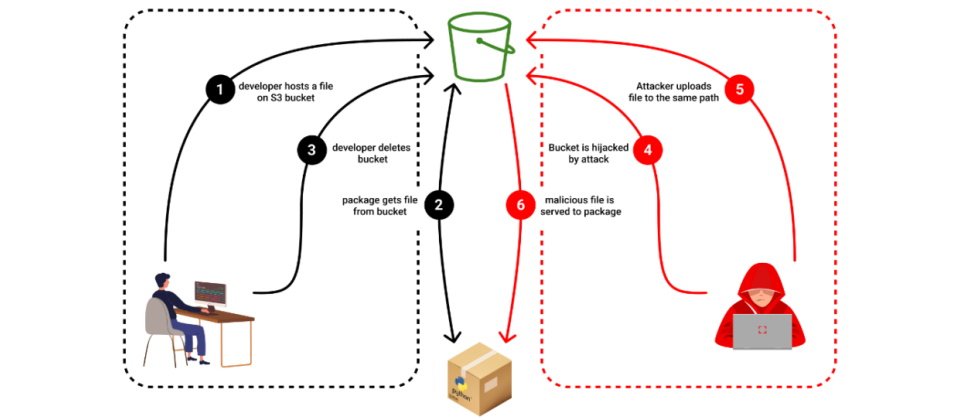

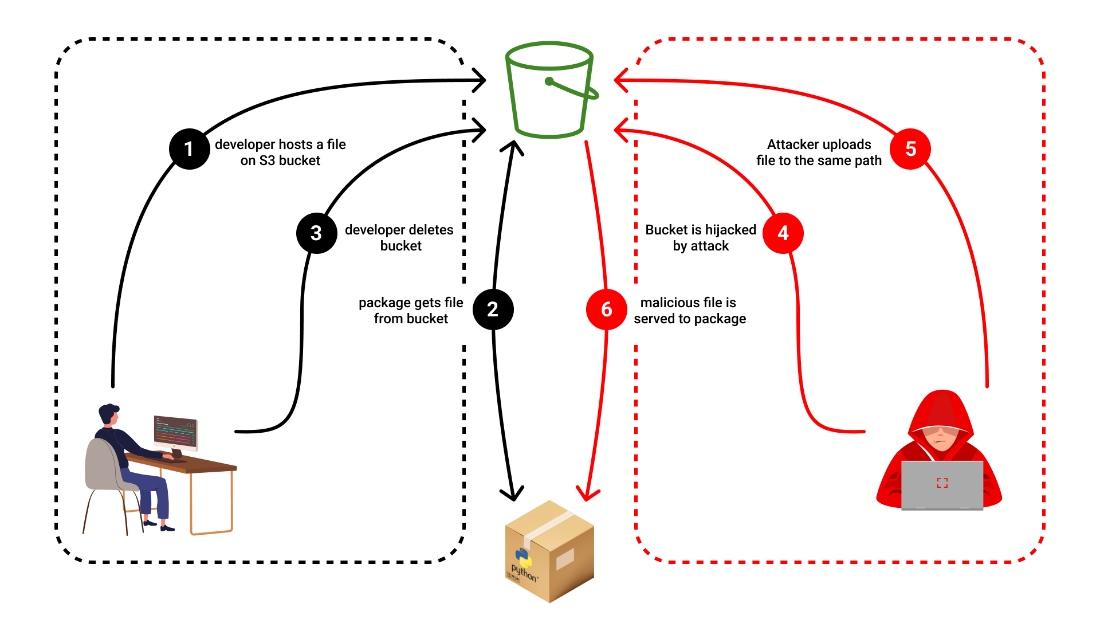

GitHub於今年5月時揭露,舊版的npm套件bignum透過AWS的S3儲存桶來下載預先建置的二進位檔案,但駭客卻在作者更新套件並棄置這些儲存桶之後,接管儲存桶並植入惡意程式。資安業者Checkmarx則在上周指出,此一新型態的供應鏈攻擊可能會遭到駭客覬覦,污染開源生態體系,已先行採取行動接管所有被棄用的儲存桶。

受到波及的版本是bignum 0.12.2~0.13.0,它們使用Node.js生態體系的熱門工具node-pre-gyp,在安裝時選擇性地下載預先建置的二進位檔案,而這些檔案即存放在S3儲存桶中。

事實上,目前最新的bignum版本為0.1.3.1,已不再使用node-pre-gyp,亦未支援下載任何型式的預建二進位檔案,而且它在3年前就發表了,此外,舊版bignum(bignum 0.12.2~0.13.0)所使用的儲存桶也已於半年前被刪除。

Checkmarx供應鏈安全工程師Guy Nachshon解釋,每個AWS S3的儲存桶都有一個獨特的名稱,一旦儲存桶被刪除,名稱就可被再度使用,才讓駭客有機可趁。

一般而言,在儲存桶被刪除之後,它會提醒bignum尋找本地端的二進位檔案,但駭客顯然注意到了這個被bignum棄置的儲存桶,不僅接管了它、植入功能類似的檔案,還加上可用來竊取使用者憑證的惡意程式,而讓使用者毫無察覺地落入陷阱中。

圖片來源_Checkmarx

Nachshon說,這是他們所發現的首起利用棄置S3儲存桶而展開的供應鏈攻擊行動,促使它們於整個開源生態體系中進行快速地搜尋相關的潛在風險,發現有許多套件及儲存庫依然仍在使用廢棄的S3儲存桶。

Checkmarx不僅擔心駭客會在S3儲存桶的狀態改變(被棄用)之際即接管儲存桶,也擔心那些採用凍結版本的組織或開發者,因為這代表它們可能會繼續存取已遭駭客挾持的儲存桶。為了避免這些廢棄的儲存桶落入駭客手中,Checkmarx搶先一步接管了開源套件中的所有廢棄儲存桶,現在只要有人企圖存取這些儲存桶,就會看到Checkmarx的免責聲明,亦鼓勵儲存桶原先的所有人與其聯繫。

熱門新聞

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02