微軟

安全廠商發現駭客以新手法攻擊SharePoint Online,不必感染用戶電腦也能植入勒索軟體。

Obsidian研究人員近日觀測到一樁針對一家企業SharePoint Online(Microsoft 365)的勒索軟體攻擊。不同於一般SharePont Online感染案例,攻擊者加密用戶機器或對映磁碟,再同步到SharePoint Online 執行個體上的手法不同的是,攻擊者不需從用戶電腦端點下手。

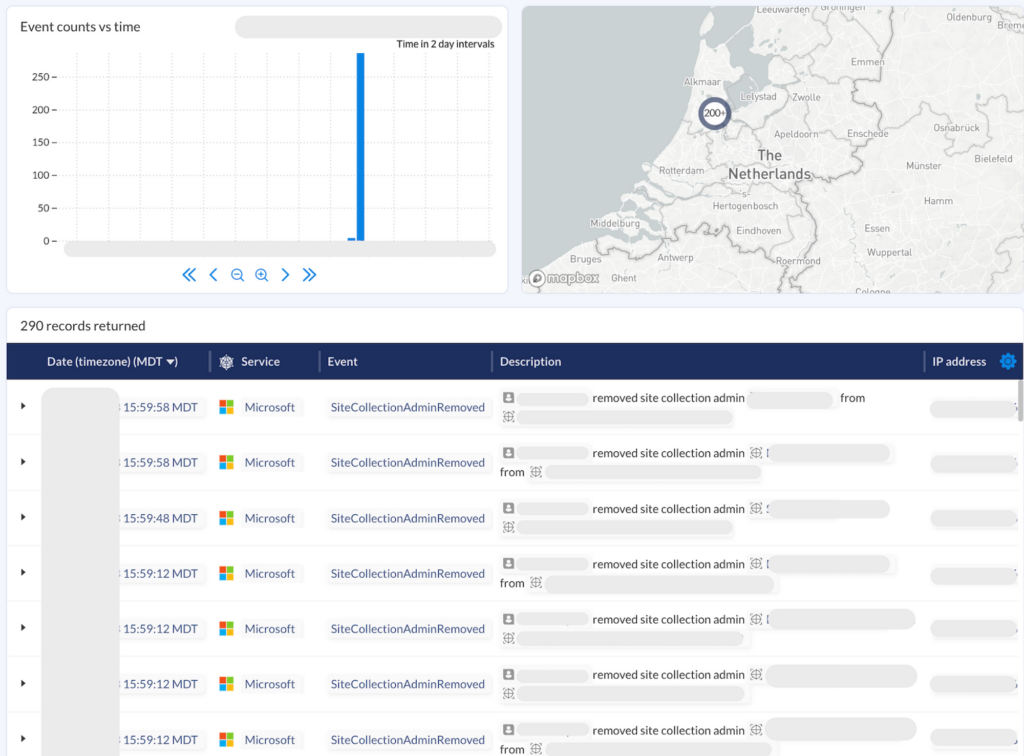

研究人員也說明這次攻擊事件的手法。首先,駭客成功取得微軟全域管理員(global admin)服務的登入憑證。被害帳號主要是未啟用雙因素或多因素驗證(2FA/MFA)而讓駭客可由公開網際網路存取。經追查,研究人員推斷是操作勒索軟體0mega的駭客組織。他們從VDSinra.ru提供的虛擬專用伺服器(Virtual Private Server)以異常的IP連線存取受害帳號,並建立名為0mega的新AD用戶帳號,並給予它相當高的存取權限,包括全域管理員、SharePoint管理員、Exchange及Teams管理員,這些權限使其得以從多個SharePoint網站或資料夾蒐集檔案,也可以刪除現有管理員帳號。

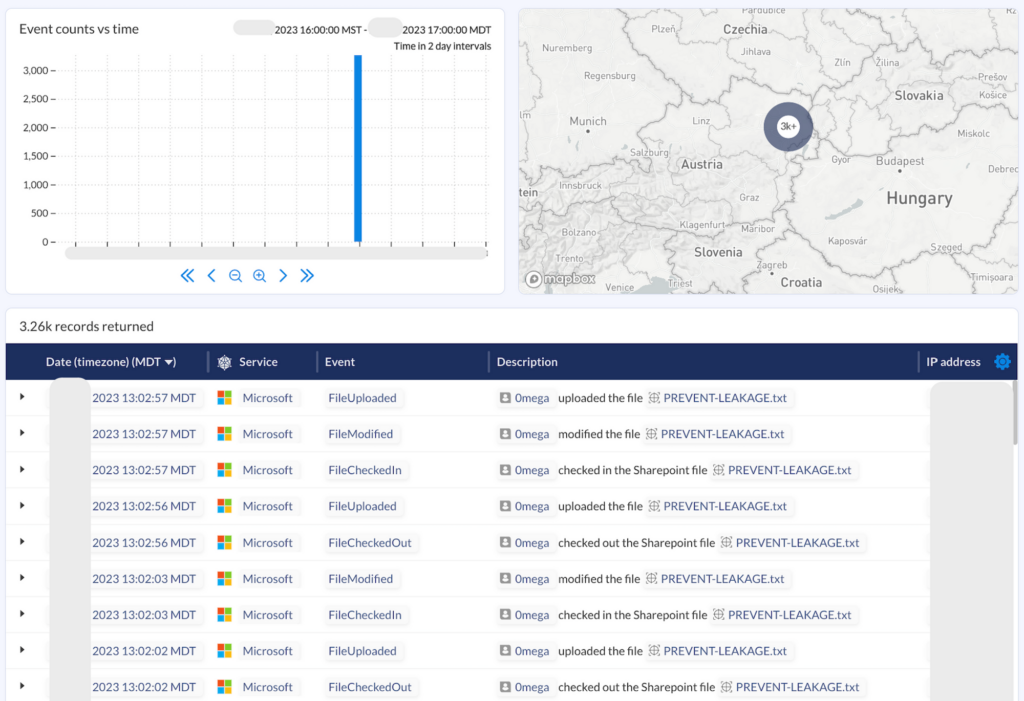

0mega駭客在2個小時內刪除了200多個管理員帳號。駭客由SharePoint下載數百個檔案到VPS上的用戶端點sppull。由於駭客運用開源Node.js的函式庫got以HTTP連線上傳數千個PREVENT-LEAKAGE.txt檔案到Sharepoint,導致形跡敗露。研究人員還發現,駭客設立了2個祕密網站,讓受害企業與其聯繫贖金事宜並避免曝光。

研究人員建議AD管理員要留心異常地點的IP連線及登入行為,像是固定由一個陌生或奇怪國家連進的存取行為,也應檢查新增AD用戶的使用者名稱、聯絡地址或任何資料有0mega或Zero Mega,或是被給予太多管理員權限的新AD用戶帳號。此外,有大量不明.txt檔案上傳及來自sppull或got用戶代理程式的活動,也是遭感染的指標。

熱門新聞

2026-03-06

2026-03-06

2026-03-09