勒索軟體駭客想要劫富濟貧,要求受害者做公益來換取解密金鑰的情況,1年前有個叫做GoodWill的組織,受害者必須依照指示幫助窮人並公開揭露,才有機會復原檔案。而最近又有類似行徑的駭客組織出現,他們針對郵件伺服器Zimbra而來,並留下勒索訊息要求受害組織向特定的非營利組織捐款。

針對勒索軟體「變臉(BianLian)」攻擊行動也相當值得留意,這些駭客集中心力在透過竊得的資料向受害組織勒索,並在過程中停用防毒軟體來達成竊取資料的目的。

智慧電源插頭的漏洞竟因廠商停止支援產品維護,而無法得到相關修補!研究人員揭露Belkin第2代Wemo Mini智慧電源插頭的漏洞CVE-2023-27217,攻擊者有可能藉此發動命令注入攻擊,但開發商Belkin表示該產品生命週期已結束(EOL)而表明不予處理。

【攻擊與威脅】

Zimbra郵件伺服器遭到勒索軟體MalasLocker鎖定,駭客要求向非營利組織捐款換取解密金鑰

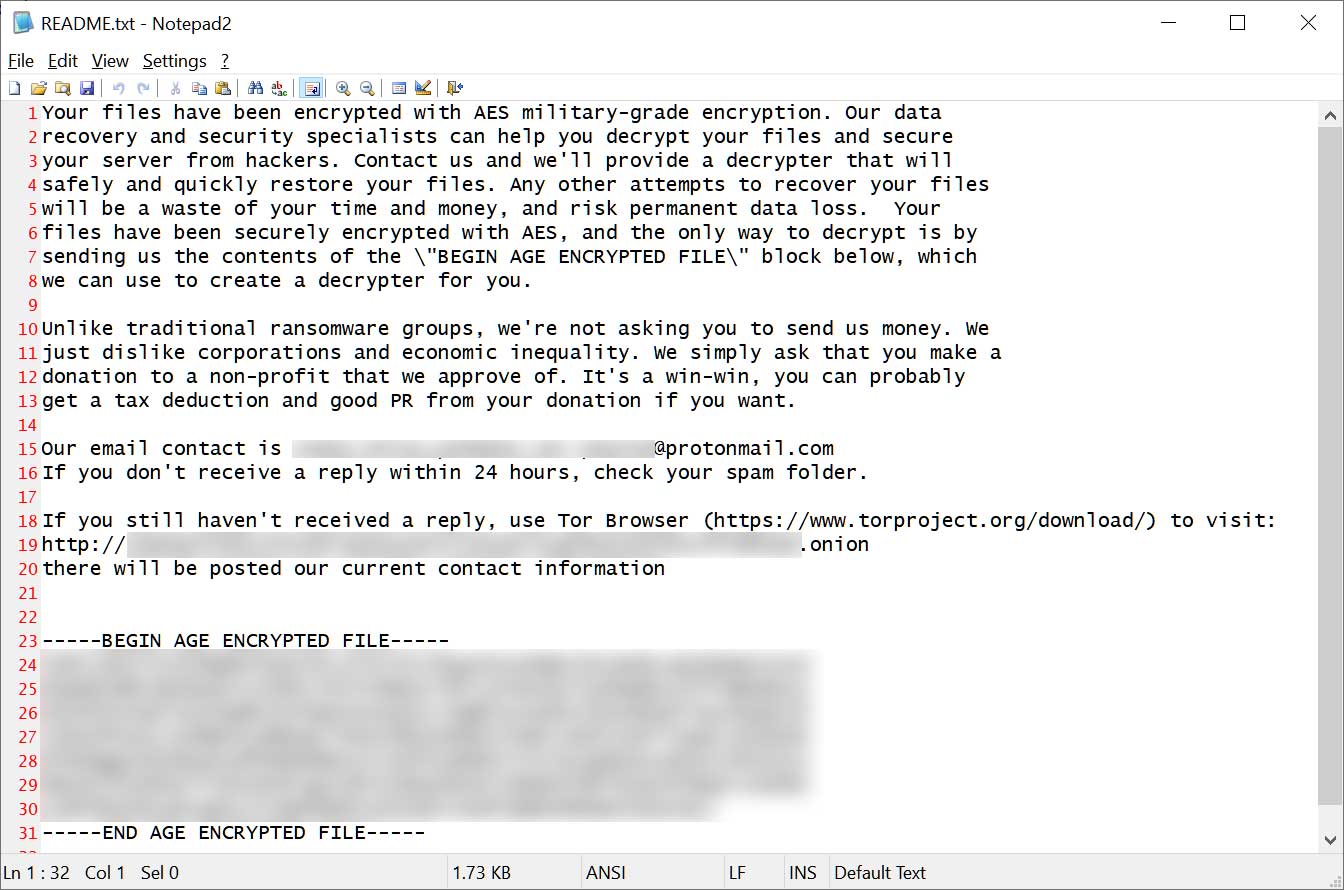

資安新聞網站Bleeping Computer揭露針對郵件伺服器Zimbra而來的勒索軟體MalasLocker攻擊行動,駭客自2023年3月下旬開始出手,後續有許多受害者到Bleeping Computer及Zimbra的討論區,反映所遇到的狀況。他們表示,郵件伺服器上的郵件檔案遭到加密,而且,其共通點是駭客在這些伺服器特定路徑的資料夾裡,植入了可疑的JSP檔案,Bleeping Computer發現其中一個是以開源的Web Shell打造而成。

資安新聞網站Bleeping Computer揭露針對郵件伺服器Zimbra而來的勒索軟體MalasLocker攻擊行動,駭客自2023年3月下旬開始出手,後續有許多受害者到Bleeping Computer及Zimbra的討論區,反映所遇到的狀況。他們表示,郵件伺服器上的郵件檔案遭到加密,而且,其共通點是駭客在這些伺服器特定路徑的資料夾裡,植入了可疑的JSP檔案,Bleeping Computer發現其中一個是以開源的Web Shell打造而成。

資安研究團隊MalwareHunterTeam指出,駭客在加密檔案後不會更動副檔名,但是會在檔案的末端加入「檔案已被加密」的訊息,並留下勒索訊息檔案README.txt。

特別的是,這些駭客會要求受害組織向他們指定的非營利組織捐款,以換取解密金鑰。資安業者Emsisoft看到駭客公布3家公司、169個受害組織的Zimbra組態。

美國、澳洲針對勒索軟體BianLian近期的攻擊態勢提出警告

美國網路安全暨基礎設施安全局(CISA)、澳洲網路安全中心(ACSC)發出聯合公告,指出勒索軟體駭客組織「變臉(BianLian)」採用的攻擊手法出現了變化,駭客先是透過外洩的遠端桌面連線(RDP)帳密入侵目標組織,然後部署以Go語言打造的後門程式、商用的遠端管理工具,以及用於偵察網路環境的指令碼。最終透過FTP工具、Rclone應用程式,或是藉由雲端檔案共享服務Mega外流竊得的資料。

CISA與ACSC指出,駭客為了逃避防毒軟體偵測,他們透過PowerShell與Windows的Command Shell讓防毒軟體停止運作,並修改Windows的機碼來控制Sophos防毒軟體提供的防篡改機制。

有別於之前的攻擊行動,這些駭客現在聚焦於將竊得的檔案當作籌碼進行勒索,未必會加密受害組織電腦裡的檔案。對此,CISA與ACSC認為,企業應加強對於遠端存取工具的管控來因應。

資安新聞網站Cybernews針對勒索軟體CheckMate近期的攻擊行動提出警告,經營此惡意軟體的駭客疑似來自俄羅斯,他們的加密貨幣錢包在今年第1季出現了數千筆收入,可能來自受害者支付的贖金。

研究人員指出,駭客先大規模掃描網際網路,利用名為Masscan的開源工具找出缺乏保護的SMB共享資料夾,然後就會透過暴力破解的方式嘗試存取(一天50至100次),成功後利用AutoCryptor、Decryptor、ServerSmbWatcher、SmbBruteManager等工具作案,最終加密受害電腦檔案並留下勒索訊息。

部署於Azure的VM遭到鎖定,駭客濫用主控臺植入遠端管理工具進行控制

資安業者Mandiant揭露駭客組織UNC3944的攻擊行動,駭客疑似透過網釣簡訊、SIM卡挾持(SIM Swapping)的方式,取得組織Azure管理員帳號的存取權限,從而導出該租戶所有使用者的資訊,並收集Azure環境組態配置與VM資訊,甚至是加入或竄改帳號資料。

研究人員看到駭客在成功入侵之後,利用Azure內建的診斷延伸工具CollectGuestLogs來收集情資,完成偵察後,駭客就會透過Azure環境特有的序列主控臺功能,在特定的Azure VM取得管理者權限。之後,攻擊者利用PowerShell及遠端管理工具,並部署反向SSH隧道,以便能持續存取VM。

惡意VSCode外掛程式恐在開發人員電腦植入遠端Shell、竊取密碼

資安業者Check Point在微軟Visual Studio Code市集VSCode marketplace上,發現3個有害的外掛程式,分別是佈景主題Darcula dark,以及python-vscode、prettiest java擴充套件。這些外掛程式的共通點在於,它們的名稱和功能看起來相當無害,但實際上都內含竊取開發者資料的功能,或是於受害電腦執行程式碼。

其中下載量最多的是Darcula dark,該佈景主題標榜能改善Dracula程式碼在VS Code裡的顏色呈現,而能讓開發者在編寫程式碼的過程更為舒適,然而研究人員發現此佈景主題也具備竊取開發者個資的程式碼,而能收集相關資料並傳送到遠端伺服器,已被下載逾4.5萬次。上述套件研究人員於5月4日通報,微軟於14日予以下架。

計程車派遣服務Yoxi遭帳號填充攻擊,大量占用系統資源影響營運

5月10日計程車派遣服務Yoxi發出聲明,表示他們遭到駭客攻擊,這些駭客使用了超過200萬筆帳密資料,嘗試以帳號填充攻擊的方式登入系統,期間系統資源因大量消耗而影響營運。該公司調查後發現,他們的會員帳密資料無異常存取或遭到入侵的跡象,且攻擊者所使用的帳密資料絕大多數與Yoxi資料的不符,研判這些用於嘗試存取該平臺的帳密資料,是透過其他管道取得。

Yoxi察覺攻擊行動後於第一時間封鎖攻擊來源,並通報臺灣電腦網路危機處理暨協調中心(TWCERT/CC)、向刑事警察局報案。該公司亦寄送簡訊,通知受影響的使用者更改密碼。

【漏洞與修補】

Belkin旗下的Wemo智慧電源插頭出現記憶體緩衝區溢位漏洞,可被用於命令注入攻擊

物聯網資安業者Sternum揭露第2代Wemo Mini智慧電源插頭漏洞CVE-2023-27217(未透露CVSS風險評分),此漏洞發生在該電源插頭提供的自訂設備名稱功能(FriendlyName),研究人員藉由逆向工程突破其名稱的字數限制,從而觸發漏洞導致記憶體緩衝區溢位,進而發動命令注入攻擊。

值得留意的是,研究人員向製造商Belkin通報,但該公司表示此產品已進入生命週期終止階段(EOL),而不會修補上述漏洞。對此,研究人員呼籲使用者應避免直接將此設備曝露於網際網路,若要在敏感網路使用,最好採取適當的網路分段措施。

資安業者SEC Consult揭露Kiddoware家長控制應用程式Kids Place Parental Control的漏洞,一旦遭到利用,攻擊者能在此處列管的孩童安卓手機上竊取帳密資料,或是上傳任意檔案,甚至能繞過家長控管的功能。

研究人員指出,這些漏洞大致可區分5種弱點,其中之一與該系統使用者的密碼有關,系統傳送的密碼MD5雜湊值沒有受到加鹽保護而強度不足;再者,則是透過設置孩童裝置的名稱,攻擊者可觸發網頁主控臺的跨網站指令碼(XSS)漏洞CVE-2023-29079,而能夠進行未經授權的存取;除了XSS漏洞,研究人員發現此網頁主控臺的所有請求都可能受到跨網站偽造請求(CSRF)攻擊,攻擊者若是透過瀏覽器得知設備ID,就能觸發上述漏洞(CVE-2023-29078)。值得留意的是,提供父母向孩童傳送檔案的功能,也有可能讓攻擊者將任意檔案上傳到AWS S3儲存桶,且不會掃描是否含有病毒。

最後一個弱點是CVE-2023-28153,孩童有可能藉此暫時停用家長設下的限制,且系統不會向父母發送警示訊息。開發商獲報上述的漏洞,發布了3.8.50版App予以修補。

【其他新聞】

IT服務業者ScanSource證實遭到勒索軟體攻擊,導致系統中斷運作

美國搖滾樂團Smashing Pumpkins傳出對竊取未公開歌曲的駭客支付贖金

【2023臺灣資安大會】經歷不雅合成照勒索事件,臺北醫學大學導入雙因素驗證因應

【2023臺灣資安大會】面對下一個網路安全時代,網路防禦矩陣CDM發明人提出資安防護要有親疏遠近因應之道

近期資安日報

【5月17日】 駭客利用Go語言開發的Cobalt Strike發動攻擊的情況升溫

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-03

2026-02-02

2026-02-04