微軟於5月10日的Patch Tuesday修補了38個安全漏洞,包括3個零時差漏洞,當中涉及Win32k的CVE-2023-29336,以及與Secure Boot安全功能有關的CVE-2023-24932都已遭到駭客利用,另一個Windows OLE遠端程式攻擊漏洞CVE-2023-29325則在先前已被公開,惟尚未察覺攻擊行動。本月微軟修補的漏洞中有7個被列為重大(Critical)漏洞,上述的CVE-2023-29325即為其中之一。

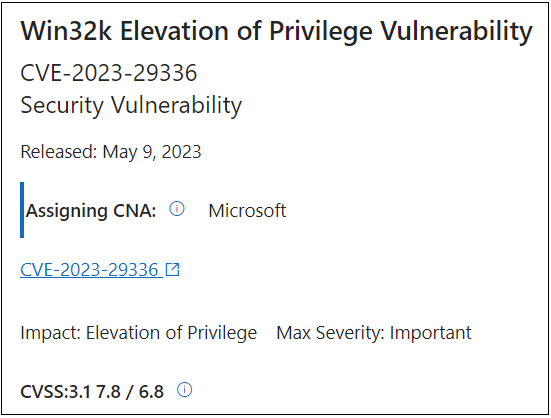

與Win32k有關的CVE-2023-29336屬於權限擴張漏洞,雖然它只被列為重要(Important)等級,CVSS風險評分為7.8,但成功的攻擊允許駭客取得系統權限,趨勢科技Zero Day Initiative(ZDI)團隊則說,這類的漏洞通常會結合遠端程式攻擊漏洞,以用來散布惡意程式。

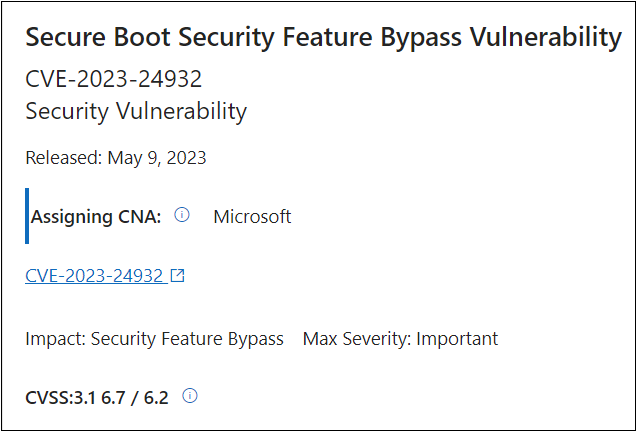

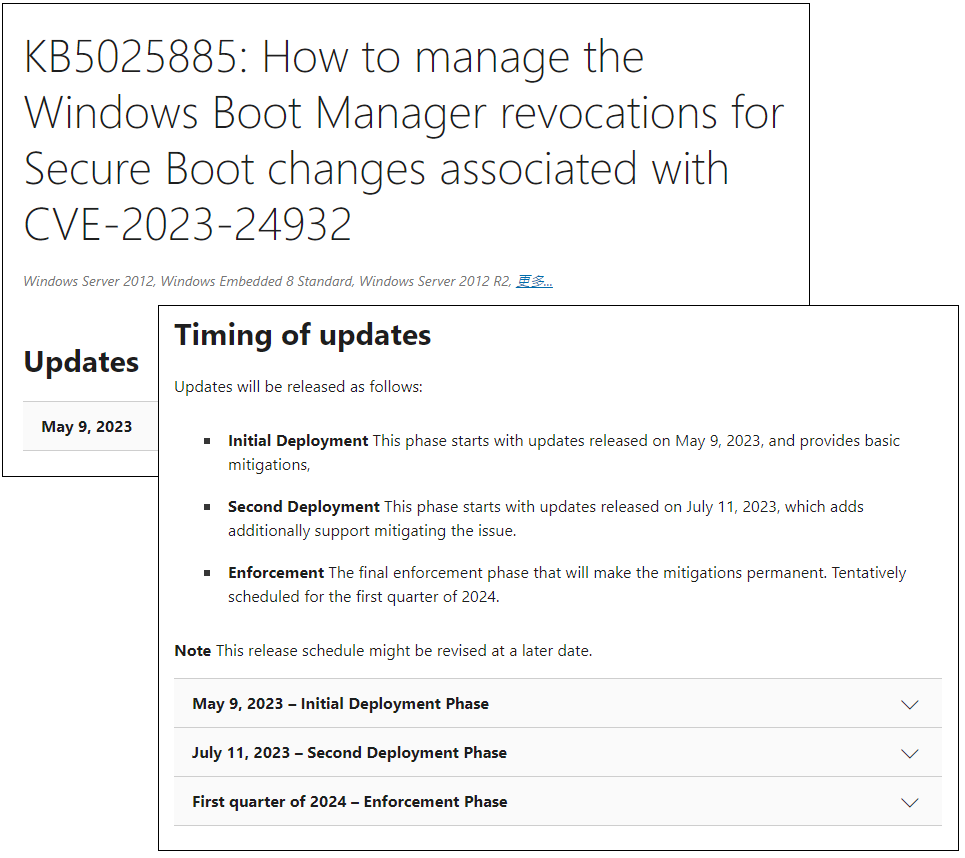

至於CVE-2023-24932則為安全開機(Secure Boot)的安全功能繞過漏洞,此一漏洞允許駭客在啟用安全開機的情況下,於UEFI等級執行自我簽署的程式碼,駭客通常利用這類的漏洞來躲避偵測或企圖永久進駐系統。不過,攻擊該漏洞的前提是駭客必須實際存取目標裝置,或是取得目標裝置的本地管理權限。

目前已知專門用來攻擊UEFI安全開機功能的BlackLotus bootkit惡意程式,已利用CVE-2023-24932漏洞來繞過微軟於去年1月所修補的類似漏洞CVE-2022-21894。

值得注意的是,微軟準備分階段修補CVE-2023-24932,本周即使已釋出修補程式,但其部署預設值是關閉的,也無法提供保護,因為微軟希望使用者謹慎地手動部署此一更新,並提供詳細的部署指南;接著將於7月11日釋出第二個更新版本,以提供額外的更新選擇並簡化保護的部署,明年第一季才會釋出自動化的正式更新。

微軟解釋,此一安全開機功能得以精確控制作業系統在啟動時所載入的開機媒體,倘若未能妥善部署更新,可能造成中斷而無法啟動系統。

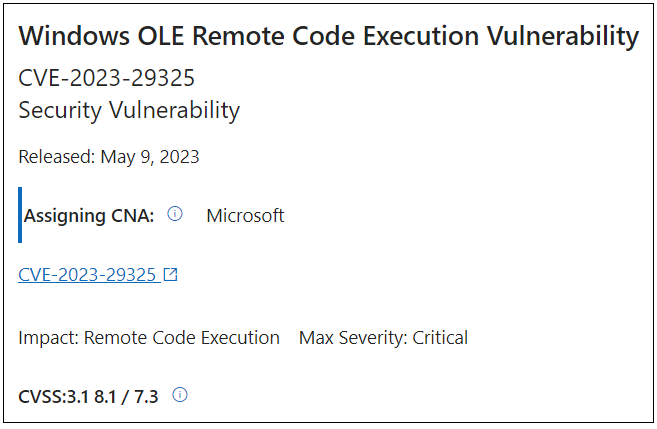

CVE-2023-29325為微軟本周所修補的零時差漏洞中風險最高的,其CVSS評分為8.1,它為Windows OLE的遠端程式攻擊漏洞,雖然是個已知漏洞,但尚未遭到駭客利用。Windows OLE提供物件連結與嵌入功能,駭客可藉由傳送含有惡意豐富媒體內容的電子郵件展開攻擊,因此微軟建議使用者最好以純文字模式來閱讀電子郵件以免受到危害。

ZDI團隊提醒,該漏洞的攻擊媒介為預覽視窗,就算使用者沒有直接讀取郵件或訊息,而只是預覽,都有可能受害。此外,即使微軟已提供了不修補CVE-2023-29325的暫時因應辦法,但該漏洞已於社交媒體上掀起了廣泛的討論,Windows用戶最好還是儘快測試與修補。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09