惡意NPM套件的攻擊行動不時傳出,但之前大部分的目的是向開發人員散布惡意程式,如今駭客採用新的手法,他們透過自動化的方式,上傳內含惡意連結的大量套件,將開發人員導向惡意網站,再進行第二階段攻擊。研究人員指出,駭客大量上傳套件的情況,使得短短一個月NPM代管的套件就爆增近8成,進而影響此套件庫的運作。

在NPM套件的攻擊行動之外,企業對於現行使用者的身分管理,也值得留意,很多企業對於離職員工的帳號清除並未落實。最近有調查發現,竟有接近半數的離職員工能夠存取公司內部環境,或是所訂閱的服務,甚至能猜到老闆所使用帳密資料。這樣的情況也突顯出,公司對於離職員工的帳號註銷、管理,亟需加強。

繼上週末蘋果發布iOS 16.4.1、iPadOS 16.4.1、macOS Ventura 13.3.1修補兩個零時差漏洞,10日蘋果公司對於執行舊版作業系統的行動裝置與電腦,也發布相關更新,用戶應儘速套用修補軟體。

【攻擊與威脅】

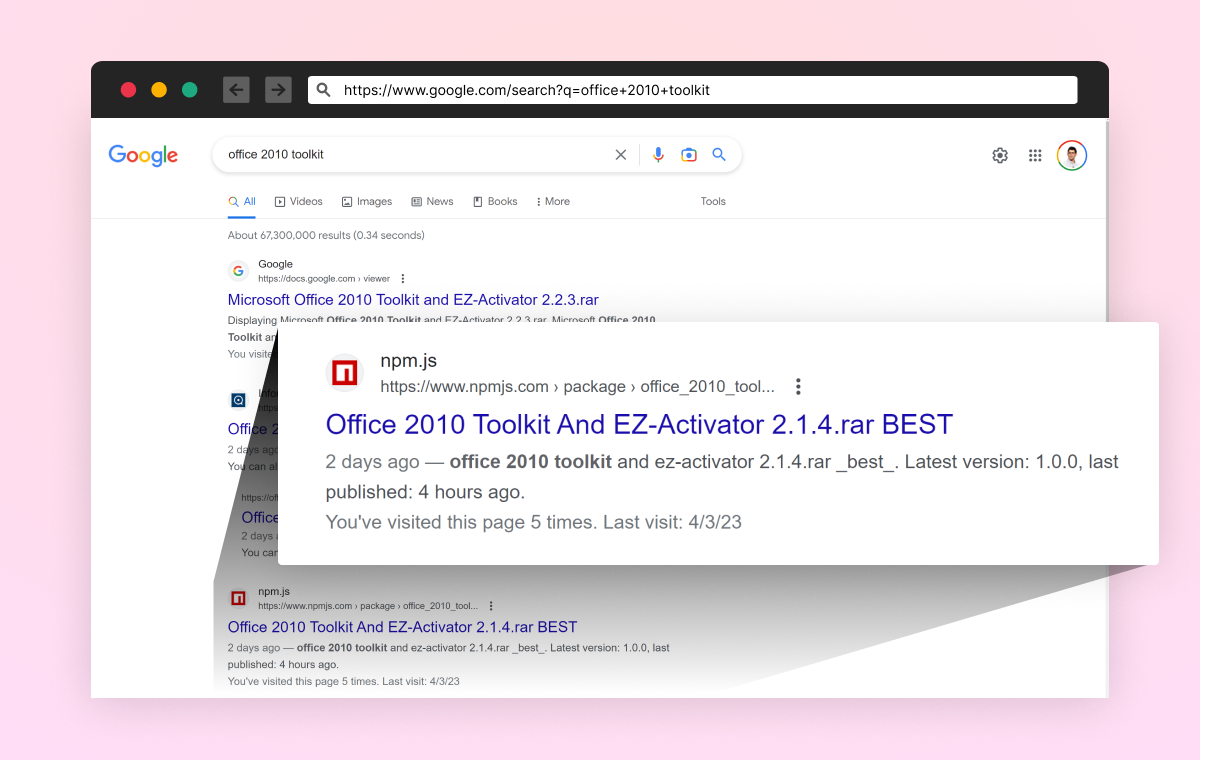

資安業者Checkmarx揭露濫用NPM套件庫的攻擊行動,駭客上傳了大量的假套件,目的是將開發人員導向惡意網站,研究人員指出,因為這種套件的大量出現,使得原本保管約80萬個套件的NPM套件庫,在3月份超過140萬個,這起攻擊甚至造成阻斷服務(DoS)的現象,導致NPM套件庫不穩定,甚至是無法存取的情況。

資安業者Checkmarx揭露濫用NPM套件庫的攻擊行動,駭客上傳了大量的假套件,目的是將開發人員導向惡意網站,研究人員指出,因為這種套件的大量出現,使得原本保管約80萬個套件的NPM套件庫,在3月份超過140萬個,這起攻擊甚至造成阻斷服務(DoS)的現象,導致NPM套件庫不穩定,甚至是無法存取的情況。

這些假套件內容多半只有1個說明檔案,其檔案的內容會顯示於套件網頁,含有專屬短網址,其連結導向提及此套件的惡意網站,攻擊者利用這種手法來散布惡意程式,或是進行加密貨幣詐騙、全球速賣通(AliExpress)回饋詐騙等。

許多企業與組織未落實員工離職後的帳號清理作業,近半數民眾反映他們曾使用這些帳號來存取系統

密碼管理器評測網站PasswordManager.com針對1千名美國民眾進行調查,結果發現,有47%離職後曾成功存取前公司的應用系統,但他們的密碼從何而來?有58%人士表示他們的密碼與離職前完全相同,而能繼續使用,有44%人士則是指出,他們用來存取公司系統的密碼,是在職的同事提供。此外,亦有6%的人宣稱,他們能根據對雇主的了解,或是知道IT人員設置密碼方式,而能猜出前雇主的密碼。

值得留意的是,在這些能夠存取前公司資源的民眾當中,有三分之一表示他們已存取超過2年,且有超過四分之一存取公司購買的付費工具,但僅有七分之一被公司抓包。

微軟公布近期伊朗駭客組織MuddyWater的攻擊行動,該組織與名為DEV-1084的駭客集團聯手,先由MuddyWater利用Log4Shell等應用系統漏洞入侵目標網路環境,並於受害電腦部署Web Shell、PowerShell指令碼打造的後門程式、遠端存取工具(如RPort、Ligolo、Ehorus),以及建置本機管理員帳號、竊取帳密資料,再交由DEV-1084進行後續的勒索及資料破壞攻擊。

值得留意的是,這些駭客不只針對組織內部網路環境進行破壞,還挾持了Azure AD Connector管理者帳號,並透過Azure Privileged Identity Management特權身分管理服務得到最高管理員權限,對受害組織的Azure雲端環境進行破壞。

挖礦軟體攻擊行動color1337鎖定Linux主機,並根據運算資源多寡,用於挖掘門羅幣,或是被用於散播惡意程式

資安業者Tehtris揭露鎖定Linux主機的挖礦攻擊行動color1337,一旦目標主機符合駭客的要求,駭客就會部署名為diicot的挖礦軟體,透過這些電腦挖取門羅幣。

研究人員推測,駭客疑似先透過暴力破解SSH帳密的方式入侵受害電腦,然後部署名為uhQCCSpB的Shell指令碼,剷除目標主機上的其他挖礦軟體,並檢測處理器的核心數量,若超過4個核心,就會植入diicot;而對於不符合系統需求的電腦,駭客則將其用於散布惡意程式,進行橫向感染。研究人員認為,攻擊者很可能是使用羅馬尼亞語的駭客。

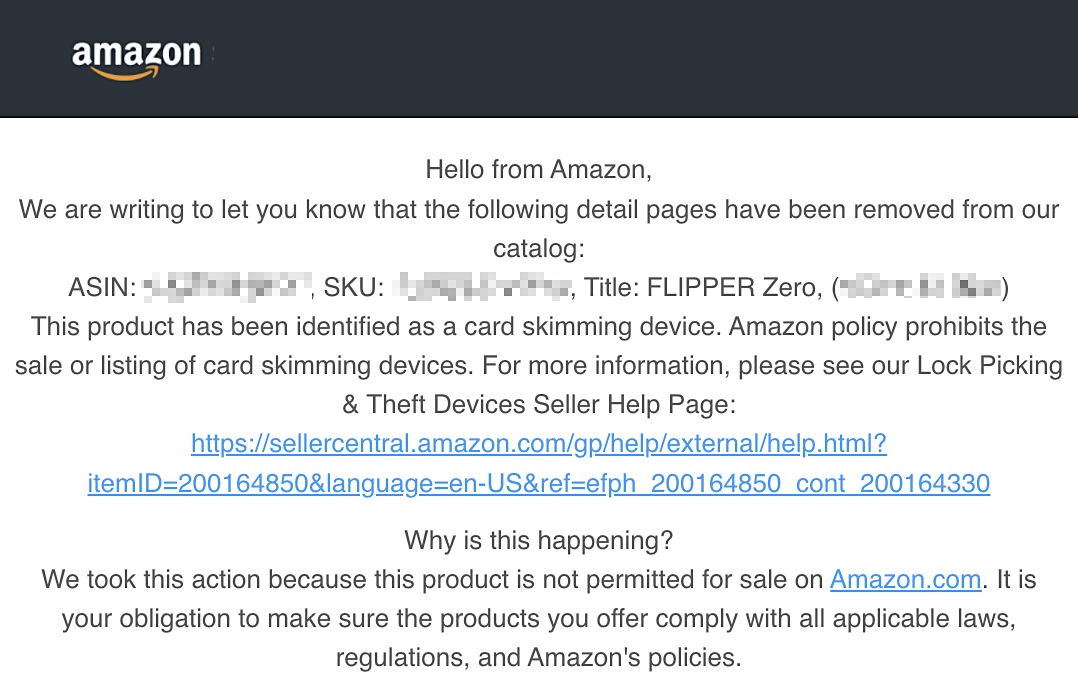

Amazon禁售滲透測試設備Flipper Zero,原因是此產品可用於金融卡側錄攻擊

根據資安新聞網站Bleeping Computer報導,Amazon近日全面下架滲透測試裝置Flipper Zero,原因是該設備能被用於側錄他人的信用卡資料。Amazon要求賣家檢查自己的商城,於48小時內移除與Flipper Zero有關的商品,否則商城有可能會被停權。

根據資安新聞網站Bleeping Computer報導,Amazon近日全面下架滲透測試裝置Flipper Zero,原因是該設備能被用於側錄他人的信用卡資料。Amazon要求賣家檢查自己的商城,於48小時內移除與Flipper Zero有關的商品,否則商城有可能會被停權。

對此,製造商Flipper Devices表示,此裝置並未具備側錄金融卡資料的功能,他們已請求Amazon解除封鎖。而這已非首度禁售Flipper Zero的情況──巴西政府為防止該設備被用於犯罪,於3月開始封鎖該產品進口。

特斯拉車主提出訴訟,指控該公司允許員工濫用車輛鏡頭錄下的影片

我們之前報導,路透社取得特斯拉前員工的說法,指出該公司的員工約從2019年至2022年,私自將該廠牌車輛攝影機擷取的影響拿來取樂,有侵犯客戶隱私疑慮,如今有車主一狀告上法院。

根據路透社、法新社等媒體報導,居住於美國舊金山的車主Henry Yeh在4月7日向加州北部法院提出集體訴訟,他的委任律師發出聲明,特斯拉攝影機可能被用來危害家人隱私已令他不滿,且該公司員工互相分享取自其車上攝影機的影像,用作「低級且殘忍的娛樂趣味」,以及「羞辱被暗中錄影的人們」,讓他覺得遭到侵犯。對此,Henry Yeh要求法院命令特斯拉停止這類不當行為,並進行損害賠償。特斯拉並未針對這起訴訟進行回應。

我們上週報導微星傳出遭到勒索軟體Money Message攻擊,駭客聲稱竊得原始碼、BIOS韌體檔案、金鑰等內部檔案,微星於4月7日證實部分資訊系統遭到網路攻擊,並發出公告呼籲用戶要從他們的網站取得電腦韌體,但並未透露此起事故的受害範圍,也沒有說明是否有客戶資料遭竊。對此,新聞網站The Register進一步向微星確認,但該公司的回覆讓大家錯愕,因為他們表示:「we'll let you know if we hear anything back.」。

【漏洞與修補】

蘋果為舊版行動裝置、電腦作業系統修補零時差漏洞CVE-2023-28206、CVE-2023-28205

繼4月7日蘋果發布iOS 16.4.1、iPadOS 16.4.1、macOS Ventura 13.3.1,修補零時差漏洞CVE-2023-28205及CVE-2023-28206,該公司也於10日擴大修補範圍,推出iOS 15.7.5、iPadOS 15.7.5、macOS Monterey 12.6.5、macOS Big Sur 11.7.6,提供iPhone 6s、7、第1代iPhone SE、iPad Air 2、iPad mini 4、第7代iPod Touch用戶,以及執行macOS Monterey、Big Sur的電腦更新。

資安業者Sophos針對旗下的上網安全閘道系統 Web Appliance,發布4.3.10.4版更新,總共修補3個漏洞,其中的CVE-2023-1671為重大等級,此為預先驗證命令注入漏洞,攻擊者在無須通過身分驗證的情況下就能發動攻擊,CVSS風險評分為9.8。

除了發布修補程式,該公司也指出此網頁安全閘道系統將於7月20日終止支援,呼籲用戶應改用防火牆產品的相關功能因應。

日本文書處理軟體Ichitaro出現重大漏洞,可被用於執行任意程式碼

思科威脅情報團隊Talos揭露日本文書處理軟體一太郎(Ichitaro)有4個漏洞,分別是:CVE-2022-43664、CVE-2023-22660、CVE-2023-22291、CVE-2022-45115,這些漏洞都可能造成記憶體錯誤,進而讓攻擊者執行任意程式碼,CVSS風險評分為7.0至7.8分,這些漏洞影響的產品版本是一太郎2022版,開發商JustSystems獲報後,於4月5日發布修補程式。

【資安防禦措施】

為防範BGP挾持,荷蘭政府計畫全面導入RPKI標準,目前公部門的網站與郵件伺服器已有7成導入

4月4日荷蘭政府發布新的資安強化措施公告,計畫在2024年底之前,針對他們的IT系統全面導入資源公鑰基礎設施(Resource Public Key Infrastructure,RPKI),其目的是為了防範邊界閘道協定(Border Gateway Protocol,BGP)遭到挾持。

在此之前,荷蘭政府在2019年已規定新採購案必須包含RPKI,2023年的最新政策則是涵蓋既有的IT系統與服務。目前荷蘭政府所有的網站中,採用RPKI的比例為77.9%,電子郵件伺服器採用RPKI的比例也達到75.1%。

【其他資安新聞】

英國肯德基、必勝客1月遭勒索軟體攻擊,約300家門市停業1天

比利時人資系統業者SD Worx遭遇網路攻擊,英國及愛爾蘭服務的IT系統被迫關閉

全面採用雙因素驗證、快速套用修補程式是防範網路攻擊的有效手段

近期資安日報

【4月10日】 特斯拉客戶關係管理系統TRT出現漏洞,前員工電子郵件信箱可註冊外部人員帳號,重新取得相關權限

熱門新聞

2026-03-06

2026-03-06

2026-03-09