(背景圖)Pawel Czerwinski on unsplash

研究人員發現Meta雙因素驗證(2FA)平臺的漏洞,讓攻擊者關閉目標用戶的臉書或Instagram(IG)帳號已啟用的2FA,而且也無法再使用。

這項漏洞是由研究人員Gtm Mänôz發現,位於Meta帳號管理中心(Accounts Center),後者作用在連結用戶Facebook、IG及Meta帳號,以便用於個人檔案資料同步等作業:管理中心介面中的個人資料頁下,用戶輸入以電子郵件或簡訊收到的6位數字,通過2FA驗證,就可將電子郵件信箱/電話號碼加到相連結的IG及FB帳號。

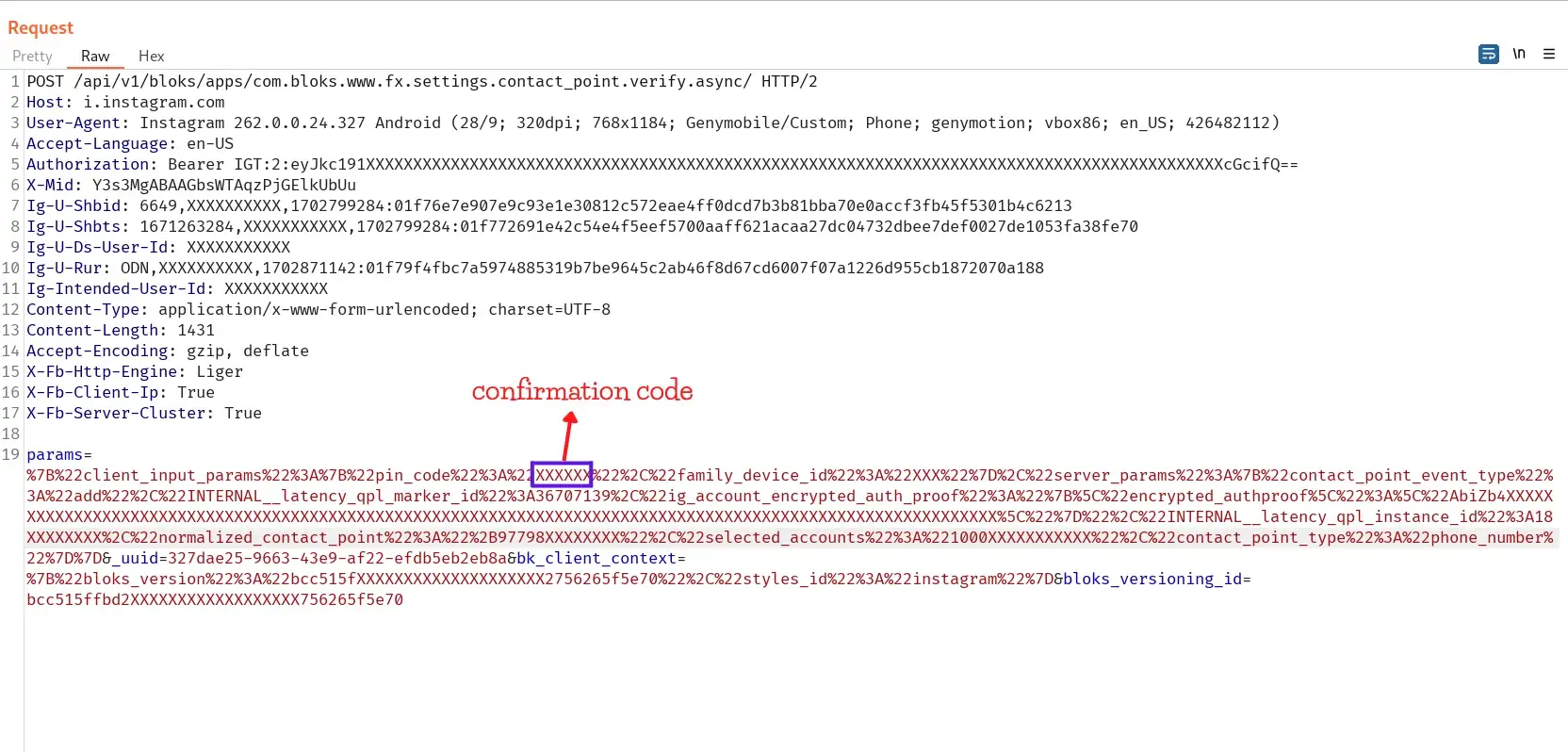

在輸入6位數字驗證碼欲進行2FA時,Meta帳號管理中心會傳送HTTP請求到Meta伺服器的端點完成驗證。基本上,研究人員先以隨機6位數字進行驗證,再利用Burp Suite等工具攔截驗證端點的請求網址(下圖),目的在試圖改造。

研究人員指出,由於Meta驗證端點沒有速限(rate-limit)防護,因此6位數字碼可以無限次修改以暴力破解。若成功完成6位數比對,電郵信箱/電話號碼就會和攻擊者IG(或臉書)帳號連結。

一旦電話號碼完全確認與攻擊者IG或FB帳號連結,則受害者自己的IG或FB帳號2FA機制就會被關閉,或從受害者帳號刪除。如果電話號碼只確認是2FA之用(但未與受害者帳號連結),則該電話號碼也會被從其帳號刪除,2FA也會被撤銷。這麼一來,受害者就再也無法使用FB簡訊2FA,且攻擊者能繞過IG/FB的聯絡資料(電子郵件和電話號碼)驗證,不論是新的,或是已註冊過的聯絡資料(且FB也無法再增加已知的信箱)。

研究人員去年9月14日通報Meta,Meta在10月中修補這項漏洞,他也因此獲頒2.7萬美元的抓漏獎金。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23