有研究人員近日揭露名為Py#Ration的RAT木馬程式,此惡意軟體由Python打造。雖然此木馬程式針對Windows電腦而來,但研究人員指出,由於Python跨平臺的特性,只要稍加修改,駭客也能用於攻擊其他電腦。

物聯網(IoT)裝置採用的晶片出現漏洞,也可能成為駭客鎖定的目標。有研究人員發現,自去年8月針對Realtek Jungle SDK的RCE漏洞CVE-2021-35394攻擊行動大幅增加,超過50款連網設備可能成為目標。

繼今年1月駭客攻擊NortonLifeLock防毒軟體的密碼管理器元件,意圖盜取使用者儲存的密碼,這類密碼管理服務遭到攻擊的現象也越來越常見。最近有駭客針對密碼管理服務Bitwarden用戶下手,濫用Google廣告來挾持帳號。其他密碼管理服務的使用者也要提高警覺。

【攻擊與威脅】

以Python打造的RAT木馬程式鎖定Windows電腦而來 #RAT #Python #WebSocket

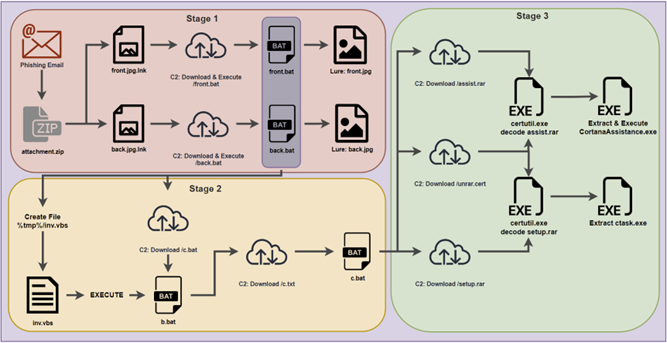

資安業者Securonix揭露RAT木馬程式Py#Ration,此惡意軟體以Python程式語言打造而成,最早可能在2022年8月出現,駭客透過釣魚郵件來散布該木馬程式,將其打包於受到密碼保護的ZIP壓縮檔附件,此壓縮檔內有兩個LNK捷徑檔案,駭客將其偽裝成英國駕照正反面的圖檔,一旦收信人開啟圖片,這些LNK檔案就會從C2伺服器下載BAT批次檔,接著該木馬程式再於系統暫存資料夾建立Cortana資料夾,並且假冒Windows內建的語音助理,持續於受害電腦運作。

資安業者Securonix揭露RAT木馬程式Py#Ration,此惡意軟體以Python程式語言打造而成,最早可能在2022年8月出現,駭客透過釣魚郵件來散布該木馬程式,將其打包於受到密碼保護的ZIP壓縮檔附件,此壓縮檔內有兩個LNK捷徑檔案,駭客將其偽裝成英國駕照正反面的圖檔,一旦收信人開啟圖片,這些LNK檔案就會從C2伺服器下載BAT批次檔,接著該木馬程式再於系統暫存資料夾建立Cortana資料夾,並且假冒Windows內建的語音助理,持續於受害電腦運作。

此木馬程式由pyinstaller與py2exe等應用程式打包成可執行檔,裡面包含了運作時需要的程式庫而導致體積相當龐大(超過32 MB),而能躲過大部分防毒軟體的偵測,惡意軟體檢測引擎VirusTotal僅有其中一款防毒引擎將其標示為有害。研究人員指出,Py#Ration採用Python內建的Socket.IO框架,並透過WebSocket與C2連線,這樣的做法可說是相當罕見。

Realtek的SDK重大漏洞被用於攻擊行動,D-Link、LG、Zyxel等廠牌設備恐曝險 #CVE-2021-35394 #IoT #Realtek

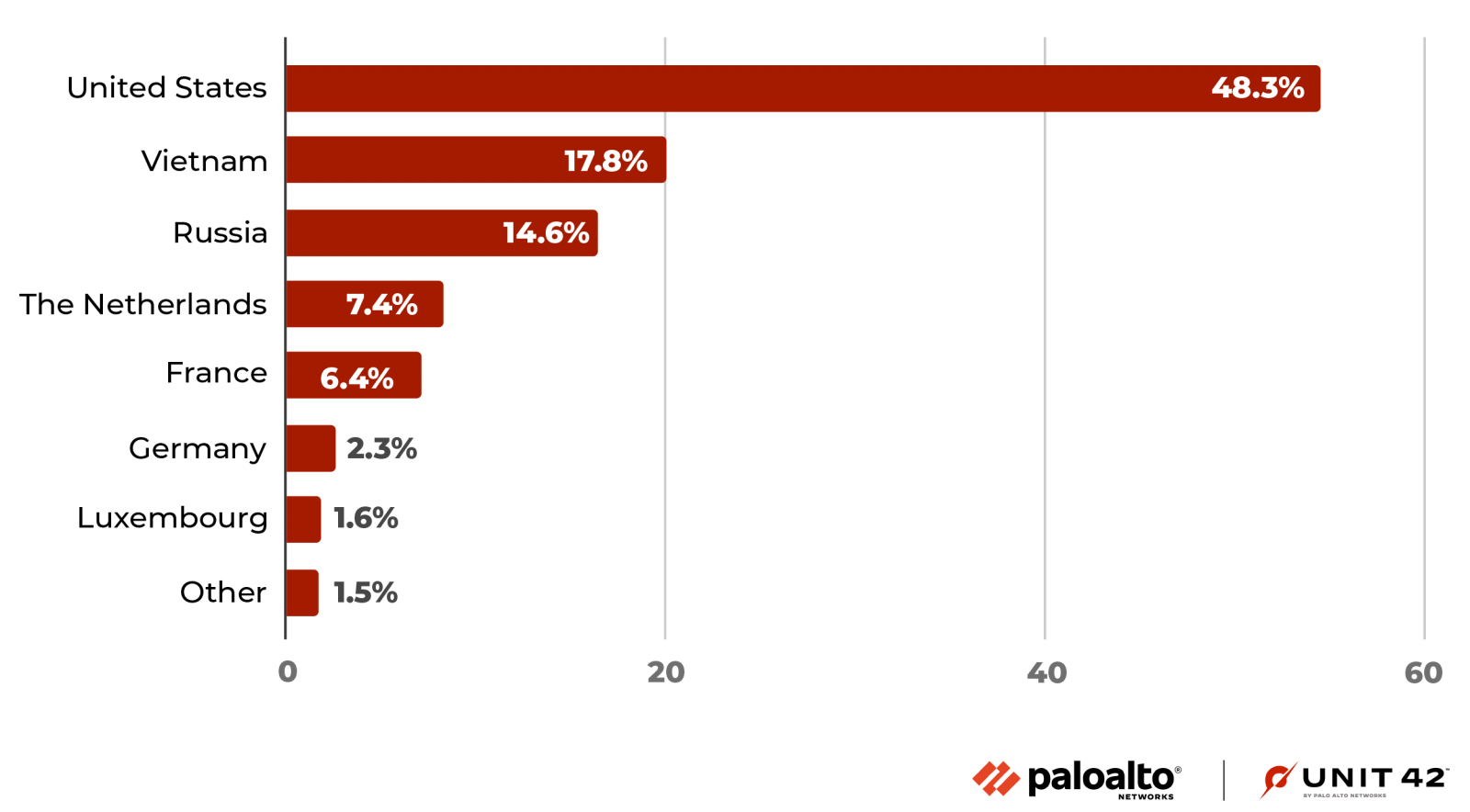

資安業者Palo Alto Networks指出,他們在2022年8月至10月,看到駭客大肆利用Realtek Jungle SDK的RCE漏洞CVE-2021-35394(CVSS風險層級為9.8分)發動攻擊,截至12月已有1.34億攻擊行動,且近半數攻擊來自美國,根據研究人員的調查,至少有31款D-Link設備、8款LG設備、6款Zyxel設備、4款華碩設備可能遭到駭客鎖定。

研究人員至少看到3種攻擊型態,分別是透過指令碼執行Shell命令,進而從惡意IP下載惡意軟體,以及使用注入命令的方式,將惡意酬載寫入檔案並執行,或是下達重新啟動伺服器的指令。

駭客利用此漏洞來散布Mirai、Gafgyt、Mozi等殭屍網路病毒,但其中名為RedGoBot的DDoS殭屍網路病毒引起研究人員的注意,此殭屍網路在9月及11月發動2波攻擊,並透過HTTP、ICMP、TCP、UDP、VSE、OpenVPN等多種通訊協定,來發動DDoS攻擊。

密碼管理服務Bitwarden用戶遭鎖定,駭客濫用Google廣告進行網釣攻擊 #Bitwarden #密碼管理服務 #Google Ads

根據資安新聞網站Bleeping Computer報導,數名密碼管理服務Bitwarden的用戶約於1月24日,在Google搜尋bitwarden password manager的過程中,看到疑為網釣攻擊的廣告,一旦使用者依照指示輸入相關帳密,存放於Bitwarden的帳密資料就有可能會遭到挾持。

但這種鎖定密碼管理服務而來的攻擊行動並非只針對Bitwarden,資安研究團隊MalwareHunterTeam約於26日,發現針對1Password用戶而來的惡意廣告。

密碼管理解決方案業者LastPass母公司公布調查結果,證實旗下多個解決方案的用戶資料遭竊 #LastPass #密碼管理服務 #供應鏈攻擊 #資料外洩

2022年11月密碼管理解決方案業者LastPass傳出資安事故,母公司GoTo亦證實此事,並指出攻擊者於8月竊走了用戶的密碼庫,在11月二度發動攻擊,現在公布了最新的調查結果。

GoTo表示,IT管理工具LogMeIn Central、遠端存取和管理軟體LogMeIn Pro、線上會議工具join.me、網路虛擬化和VPN服務Hamachi,以及遠端存取軟體RemotelyAnywhere等產品的用戶,都有可能受到本次事故的影響──駭客從上述服務採用的第三方雲端服務,竊得加密的備份資料,其中包含加密備份過程中所使用的金鑰,因此,這些服務的用戶資料就有可能遭到攻擊者存取。此外,Rescue與GoToMyPC產品線少部分用戶的多因素驗證(MFA)組態受到影響,但加密資料庫並未外洩。

中國駭客利用Fortinet於12月修補的SSL VPN漏洞部署後門程式 #CVE-2022-42475 #Fortinet #SSL VPN

Fortinet於去年12月修補SSL VPN重大漏洞CVE-2022-42475,並在1月中旬指出有人將其用於攻擊政府單位,現在有資安業者也公布相關的漏洞攻擊行動細節。資安業者Mandiant指出,中國駭客疑似自2022年10月開始利用該漏洞發動攻擊,然後在目標系統上部署後門程式Boldmove。

此後門程式為C語言打造而成,並具備Windows與Linux版本,後者的主要功能為收集FortiGate防火牆的系統資訊與特定檔案;但針對Windows版本的後門程式,駭客打造的動機,以及入侵受害電腦的管道為何?研究人員表示仍不得而知。

電玩遊戲英雄聯盟開發商證實資料外洩,遊戲原始碼遭竊 #電玩產業 #原始碼外洩 #Riot Games

1月23日,電玩遊戲開發商Riot Games表示開發環境遭到入侵,隔日指出旗下的兩款遊戲英雄聯盟(League of Legends,LOL)、聯盟戰棋(Teamfight Tactics),以及防作弊系統的原始碼遭竊。駭客向該公司勒索千萬美元,並要脅若不支付贖金將公開相關原始碼。

科技新聞網站Motherboard取得攻擊者寄給Riot Games的勒索信,駭客聲稱手上的資料一旦公開,將對該公司推出的英雄聯盟、特戰英豪(Valorant),以及反作弊系統Packman的運作帶來衝擊,並要求Riot Games在12小時內回應。

對此,該公司強調不會支付贖金,並強調用戶的資料不受影響。根據遊戲新聞網站NME的報導,駭客開始兜售手上的原始碼。

【漏洞與修補】

VMware事件記錄分析系統漏洞可被串連,取得root權限遠端執行任意程式碼 #VMware #RCE

VMware於1月24日修補事件記錄分析系統VMware Aria Operations for Logs(原名vRealize Log Insight)的4個漏洞CVE-2022-31706、CVE-2022-31704、CVE-2022-31710、CVE-2022-31711,其中有2個是重大風險等級的漏洞,攻擊者可在未經身分驗證的情況下遠端執行任意程式碼,現在有研究人員找到能串連漏洞的攻擊手法。

資安業者Horizon3.ai於26日指出,他們製作了漏洞利用工具,能將前述的其中3個漏洞予以串連,進而成功以root的權限遠端執行任意程式碼,呼籲IT人員應儘速套用修補程式,研究人員隔日公布漏洞細節及入侵指標(IOC),並指出該漏洞極為容易利用,雖然這類系統大多不會曝露在網際網路上,但有可能成為駭客入侵受害組織網路後的攻擊目標。

Lexmark揭露伺服器端請求偽造漏洞,波及逾百種型號的印表機 #CVE-2023-23560 #Lexmark #印表機 #SSRF

印表機製造商Lexmark近日發布韌體更新,目的是修補影響超過100種型號的重大漏洞CVE-2023-23560,此漏洞存在於網頁服務功能,為伺服器端請求偽造(SSRF)漏洞,攻擊者一旦利用,將能在印表機上執行任意程式碼,CVSS風險評分為9.0分。

該公司表示,目前尚未發現該漏洞被用於攻擊行動的跡象,但已有研究人員發布概念性驗證程式(PoC),他們呼籲IT人員應儘速套用新版韌體;若是無法安裝,IT人員應停用TCP/IP協定的65002埠來因應。

【資安防禦措施】

美、德、荷聯手,摧毀勒索軟體Hive基礎設施 #勒索軟體 #Hive

美國司法部(DOJ)於1月26日發布公告,表示美國聯邦調查局(FBI)與德國、荷蘭政府聯手,全面控制勒索軟體Hive的伺服器及網站,藉此破壞該勒索軟體的攻擊與勒索受害者的能力。這是繼FBI於2022年7月成功入侵Hive內部網路,並取得解密金鑰後,對於此勒索軟體進行的跨國執法行動。DOJ表示,截至目前為止,FBI已阻止1.3億美元贖金流入駭客的口袋。

【其他資安新聞】

電子支付平臺PayPal證實遭到帳號填充攻擊,波及3.5萬用戶

研究人員針對CryptoAPI程式庫的欺騙漏洞公布細節,並提供概念性驗證攻擊程式

船隻管理系統ShipManager遭勒索軟體攻擊,恐波及上千艘船運作

中東與北非遭到駭客組織Earth Bogle鎖定,散布木馬程式NjRAT

近期資安日報

【2023年1月19日】 Git修補3個重大RCE漏洞;印度人力銀行網站因資料庫配置不當而曝露近千萬筆個資

【2023年1月18日】 研究人員揭露濫用GitHub Codespaces的攻擊手法,微軟修補Azure服務4項SSRF漏洞

【2023年1月17日】 雲端資安業者Datadog金鑰因CircleCI遭駭而曝光、主機管理介面元件CWP漏洞已被用於攻擊行動

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02