網路安全防護策略朝向零信任發展已成各界共識,原先是由國際科技大廠推動,如今多國政府亦紛紛投入支援。而早在2014年就提出實踐方法的Google,在長期推動之下,他們的零信任轉型工程也不斷進化,從公司內部的實踐,走向解決方案的推出,最近兩年以來,他們在Google Cloud部落格發表多篇文章倡導,甚至以漫畫形式來解說,持續推廣零信任。今年Google Cloud台灣技術副總經理林書平在一場合作夥伴的年會特別以此為題,除了解釋零信任的重要性,也說明了他們的安全模型與實踐。

聚焦用戶與服務身分的信任

林書平強調,過去傳統作法上,是以防火牆進行單一存取控制,認為外網危險、內網安全,因此,對應用程式並無實施存取控制。而現在推動的零信任,以Google Cloud而言,是以身分作為存取控制的邊界,而非以網路作為邊界。

在Google零信任安全模型中,是從身分角度來看信任,共分成五大要素,包含了使用者的身分、裝置的身分,機器的身分、服務的身分,以及程式碼的身分。這也顯現出兩大構面,前兩者是對「使用者」的信任,後三者是對「服務」的信任。

而在上述身分面向的拆解之下,結合身分識別與存取管理機制(IAM),機器識別、Binary授權,以及資料保護,要達到的效果就是,讓正確的身分可以存取由正確程式碼授權的正確機器,並在正確時間與情境下,存取到正確的資料。

在Google的零信任設計與實踐上,秉持了三大安全原則,分別是:不分內外網強制實施存取政策,強化帳戶安全並實施裝置政策,以及傳輸加密並強制實施權限檢查。

運用縱深防禦概念提升零信任成效

特別的是,林書平還提及 Google Cloud對於零信任,也設計了縱深防禦。過往所談的縱深防禦戰略,是基於網路防護一層層把關,但他們在此運用的縱深防禦戰略,則是從身分到資料存取,以此為出發。

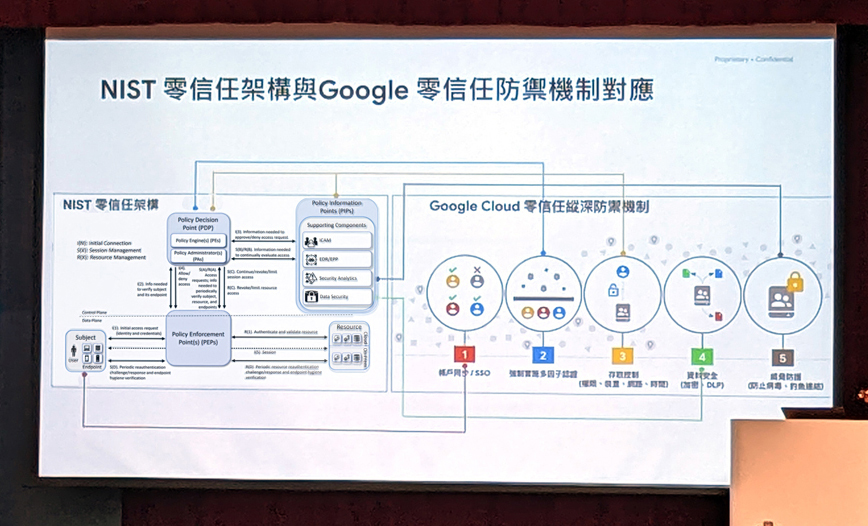

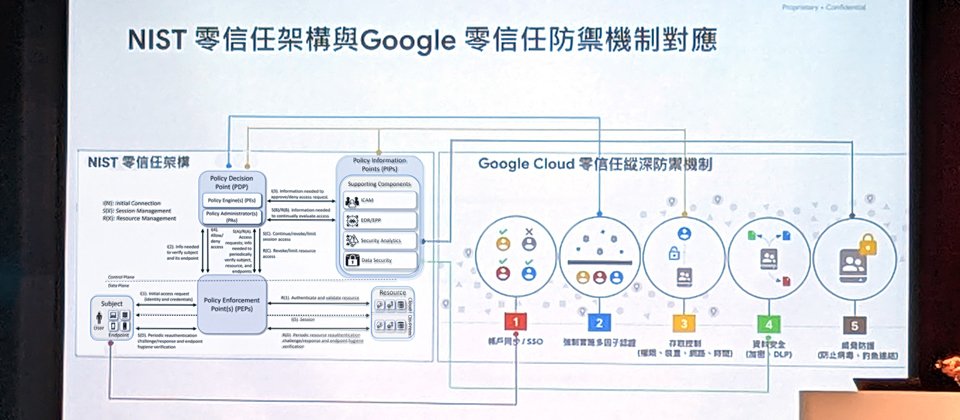

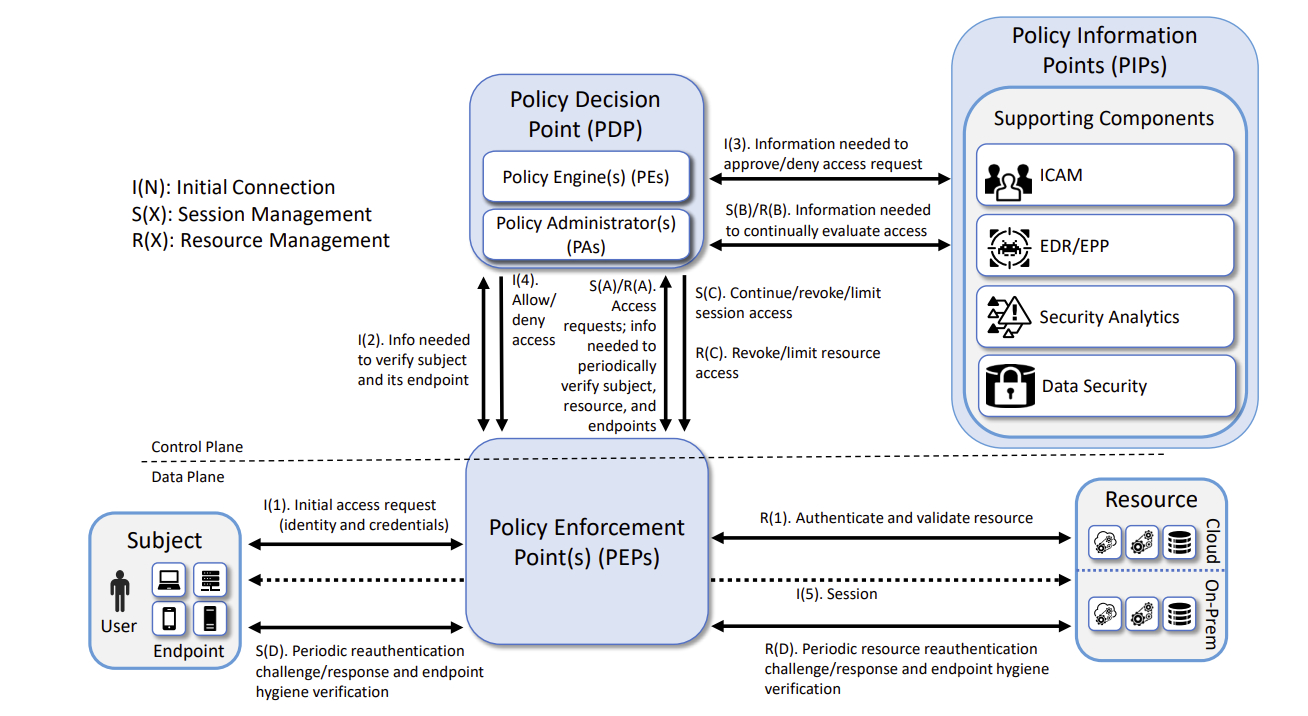

根據林書平的說明,他們的零信任縱深防禦機制,有5大關鍵要素。首先,是帳戶同步與SSO,第二,強制實施多因子認證,第三,存取控制(這部分包含了權限、裝置、網路與時間),第四,資料安全(加密、DLP),最後,是威脅防護(防止病毒與釣魚連結)。而這些環節,也都能夠對應到美國NIST所定義的零信任架構。

例如,帳戶同步與SSO對應的部分,是ZTA架構中的主體(Subject);強制實施多因子認證,對應到政策決策點(PDP);存取控制,是對應到PDP,以及PDP所需的決策資訊點(PIP);資料安全,對應PIP的資料安全;威脅防護對應PIP的安全分析。

此外,Google對於服務端也有一套零信任安全原則,他指出,這部分是基於6項安全原則來進行開發與優化,包括:保護邊緣網路,服務之間沒有固有的信任,可信任機制執行已知來源的程式碼,簡單、自動與標準化的變更發布,採通用安全政策的執行機制(如確保資料存取經過授權),以及每個工作負載之間的隔離。

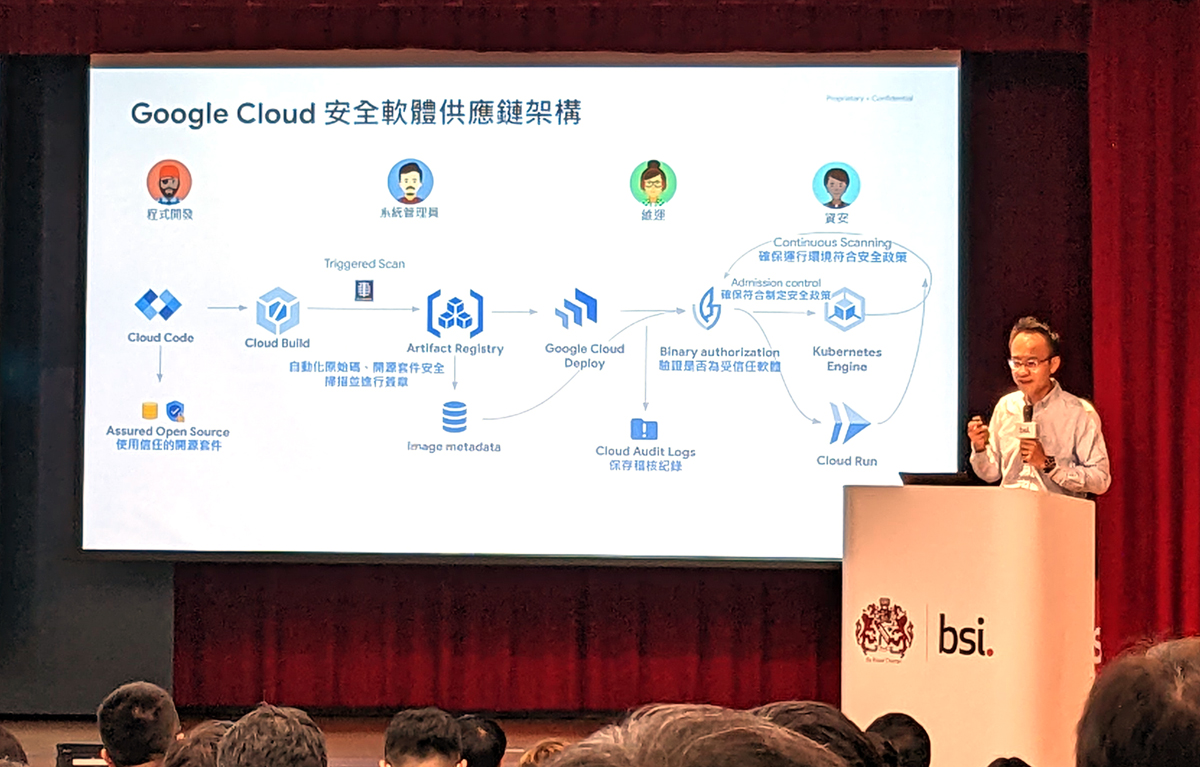

而在第三方程式碼的安全與信任問題層面,林書平亦提及Google Cloud安全軟體供應鏈架構。

基本上,軟體供應鏈安全也是Google近年來最致力推動的一項,當中亦顯現出對於底層程式碼的信任,以及需要如何去確保各環節的安全 ,而他也藉由一張圖表,說明Google Cloud安全軟體供應鏈架構,當中包含了Google今年5月提出的使用信任的安全套件(Assured Open Source),後續階段還有像是原始碼、開源套件安全掃描與簽章,Binary驗證是否為受信任軟體,確保符合安全政策,以及確保執行環境符合安全政策等,目的就是希望建立安全開發、安全部署,以及安全執行環境,並建立自動化流程,盡可能在開發初期發現弱點盡快修補。

Google近年積極致力於安全軟體供應鏈的強化,在英國標準協會(BSI)臺灣舉辦的2022年國際資安標準管理年會中,Google Cloud台灣技術副總經理林書平也特別談到Google在安全軟體供應鏈上的多項行動。

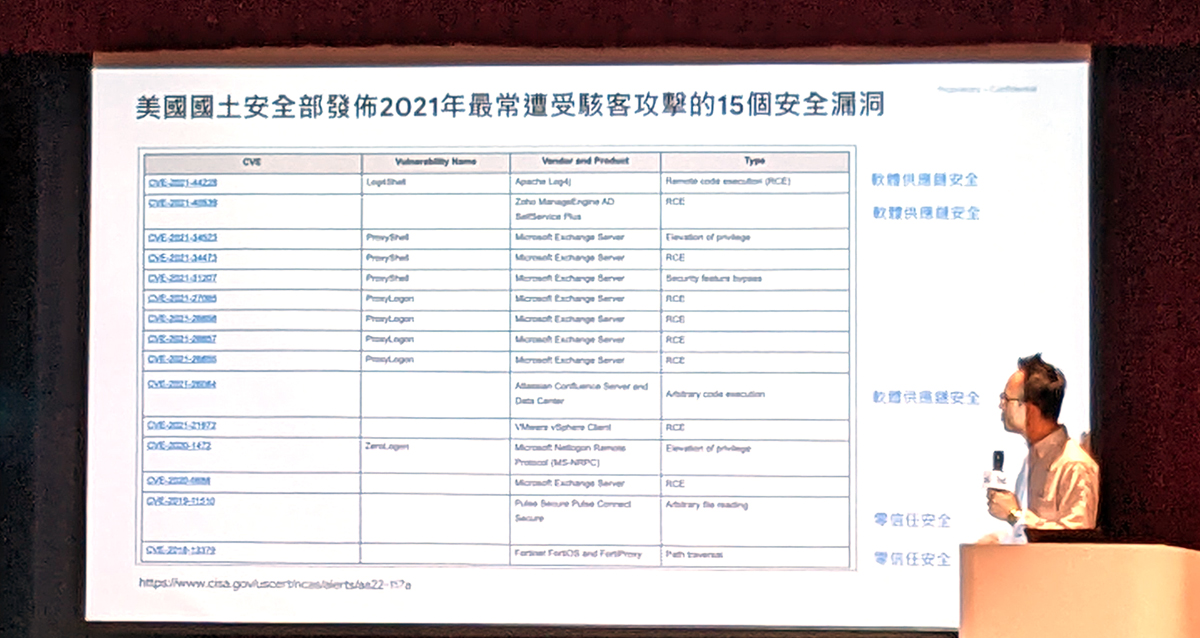

以美國國土安全部發布的2021年最常遭受駭客攻擊的15個安全漏洞為例,林書平指出,當中有些漏洞分別呈現出零信任安全與軟體供應鏈安全的隱患。例如,以零信任安全而言,包含Pulse Secure VPN的CVE-2019-11510漏洞,以及FortiGate SSL-VPN的CVE-2018-13379漏洞;以軟體供應鏈安全而言,包含Apache Log4j的CVE-2021-44228漏洞、Zoho ManageEngine ADSelfService Plus的CVE-2021-40539,以及Atlassian Confluence的CVE-2021-26084漏洞。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09