在12月份的例行修補當中,SAP、VMware也針對旗下產品緩解重大漏洞,用戶應提高警覺並儘速安裝修補程式。其中,SAP本次修補了4項重大漏洞,值得留意的是,當中有兩項與他們採用的元件有關,一項是Business Client所採用的Chrome網頁瀏覽器元件,另一個則是SAP Commerce的Apache Commons Text元件。

駭客在攻擊行動濫用驅動程式的情況也出現了新手法,在最近的一波攻擊行動中,駭客開始採用帶有微軟簽章的惡意驅動程式,以此發起勒索軟體攻擊,從而繞過資安系統偵測。微軟也證實有數名開發人員的帳號遭到濫用。

針對醫療機構的勒索軟體攻擊升溫也引起美國政府的關注,繼11月美國衛生與公共服務部對於4種勒索軟體提出警告後,他們本月針對惡名昭彰的BlackCat和LockBit發布相關警告,並指出這2種勒索軟體的攻擊手法更難以防範。

【攻擊與威脅】

勒索軟體攻擊濫用微軟簽章的驅動程式

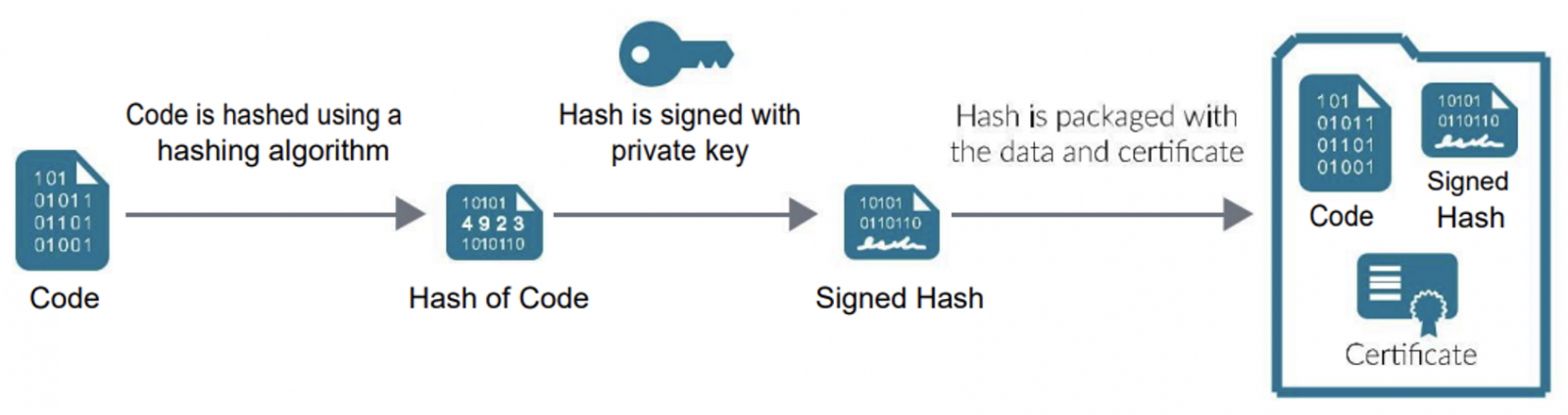

本周資安業者Mandiant、SentinelOne、Sophos,不約而同揭露能夠新型態的惡意軟體攻擊行動,那就是能終止Windows系統特定程序的惡意驅動程式Poortry、Stonestop、Burntcigar,而這些驅動程式的共通點,就是它們擁有微軟硬體相容性計畫的簽章,研究人員發現至少有9個駭客組織製作此類惡意程式,用於攻擊電信業者、業務外包業者(BPO)、代管安全服務供應商(MSSP)、金融服務業者,並用於勒索軟體攻擊。

本周資安業者Mandiant、SentinelOne、Sophos,不約而同揭露能夠新型態的惡意軟體攻擊行動,那就是能終止Windows系統特定程序的惡意驅動程式Poortry、Stonestop、Burntcigar,而這些驅動程式的共通點,就是它們擁有微軟硬體相容性計畫的簽章,研究人員發現至少有9個駭客組織製作此類惡意程式,用於攻擊電信業者、業務外包業者(BPO)、代管安全服務供應商(MSSP)、金融服務業者,並用於勒索軟體攻擊。

研究人員認為,主要問題源自大部分資安系統信任微軟簽章的所有內容,特別是核心模式驅動程式的部分,而讓駭客有機可乘。對此,微軟獲報後也著手調查,有數名開發人員計畫的帳號被濫用於此起攻擊行動,他們將部分合作夥伴的帳號暫時停權來因應。

美國針對醫療機構提出警告,勒索軟體BlackCat、LockBit攻擊行動升溫

美國衛生與公共服務部(HHS)於12月12日發布資安通報,表示近期勒索軟體駭客鎖定醫療機構的情況日益惡化,繼11月針對Venus、Hive、Lorenz、Royal的攻擊行動提出警告後,他們也呼籲醫療機構要特別防範BlackCat和LockBit勒索軟體。與前述11月份發布警告的4個勒索軟體不同之處,此次HHS表示,BlackCat針對特定目標採用了專屬攻擊手段,LockBit則是對於受害組織採用3重勒索的策略,除了洩露資料,也將恐嚇訊息透過受害組織的印表機輸出,從而對受害單位施壓。

澳洲電信業者TPG證實代管Exchange遭到攻擊,1.5萬客戶受到波及

澳洲電信業者TPG於12月14日向當地證交所(ASX)通報,資安業者Mandiant發現,當地網際網路服務供應商iiNet、Westnet代管的Exchange服務,出現未經授權存取的遭駭狀況,估計1.5萬家企業用戶受到影響。TPG表示,初步調查的結果顯示,駭客主要目的是找尋用戶的加密貨幣與財務資料,他們也聯繫受影響的企業用戶,並通報政府部門。該公司表示攻擊者的存取管道已經切斷,此起事故並未波及行動網路與寬頻網路用戶。

【漏洞與修補】

SAP修補4項CVSS風險等級近乎滿分重大漏洞

12月13日,SAP總共修補了旗下產品14項漏洞,當中有4個為重大漏洞。其中最嚴重的是Business Client所採用的Chrome網頁瀏覽器元件漏洞,CVSS風險層級達到了滿分10分,修補範圍包含Google在107、108版修補的2個零時差漏洞。

其次,則是CVSS風險評分9.9分的CVE-2022-41267、CVE-2022-41272,前者存在於圖像化資料分析平臺BusinessObjects,為跨網站請求偽造(SSRF)漏洞,後者則出現於NetWeaver,可被攻擊者用於未經授權的操作。該公司第4個修補的重大漏洞則是Text4Shell(CVE-2022-42889),此漏洞存在於SAP Commerce的Apache Commons Text元件。

VMware修補ESXi和vRealize重大漏洞

VMware於12月13日發布資安通告,當中提及虛擬化系統ESXi的重大漏洞CVE-2022-31705,以及混合雲管理平臺vRealize的CVE-2022-31702,兩個漏洞的CVSS風險層級為9.3分及9.8分。

CVE-2022-31705存在於USB 2.0控制器元件,可讓取得虛擬機器(VM)管理者權限的攻擊者,藉由VMX處理程序執行任意程式碼,影響大部分版本的ESXi、Workstation、Fusion、Cloud Foundation,儘有Workstation 17與Fusion 13不受影響;CVE-2022-31705為命令注入漏洞,攻擊者可利用vRNI REST API注入命令,影響vRealize Network Insight 6.2至6.7版,6.8版不受影響。

Adobe修補38個漏洞,大部分與Experience Manager有關

12月13日Adobe針對旗下產品發布修補程式,總共修補了38個漏洞,其中有33個位於數位內容管理解決方案Experience Manager(AEM),該公司指出,這些漏洞雖然為重要或中等風險等級,但是如果遭到利用,攻擊者就有可能執行任意程式碼或是繞過資安防護功能。除了AEM,該公司也修補客戶關係經營系統Campaign Classic(ACC)的提升權限漏洞,以及Illustrator記憶體資料外洩漏洞。

【資安產業動態】

蘋果違反GDPR,恐面臨法國600萬歐元罰款

根據路透社的報導,法國隱私主管機關CNIL打算針對蘋果違反隱私法GDPR一事,祭出600萬歐元的罰款,相當於新臺幣2千萬元。之所以會有這個訴訟結果,源於去年當地科技社群France Digitale控告蘋果未經iOS14用戶明確同意而收集個資。

【其他資安新聞】

近期資安日報

【2022年12月14日】 Citrix ADC的零時差漏洞已被用於攻擊行動、WordPress網站遭到殭屍網路GoTrim鎖定

【2022年12月13日】 車輛共享業者Uber因第三方廠商遭駭資料外洩、VMware ESXi伺服器遭到Python後門程式鎖定

【2022年12月12日】 數款端點防護系統漏洞可用於破壞電腦資料、4千個存在漏洞的Pulse Connect SSL VPN曝險

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02