隨著CVE漏洞的不斷增加與揭露,為了降低已知被利用漏洞的重大風險,自去年11月開始,美國網路安全暨基礎設施安全局(CISA)發布了一份清單,列出已遭成功利用的高風險漏洞名單,並且持續更新,目的就是以法令要求該國聯邦政府要在限定時間內,完成這些重大漏洞的更新修補,而這份清單,也已成為全球企業在漏洞修補上的重要參考,讓各界的關注重點,可以更聚焦於實際攻擊行動中被使用的漏洞。值得我們關注的是,在這些重大風險漏洞中,有些並不是最近幾年的已知漏洞,而是相當古老的已知漏洞。

基本上,CISA這個「已知成功利用漏洞列表」,全名是Known Exploited Vulnerabilities Catalog,簡稱KEV,我們檢視了該網頁的內容,這份清單公布一年以來,目前累計有849個漏洞(從去年11月3日至今年11月3日止),而到目前11月29日為止,則共有859個。

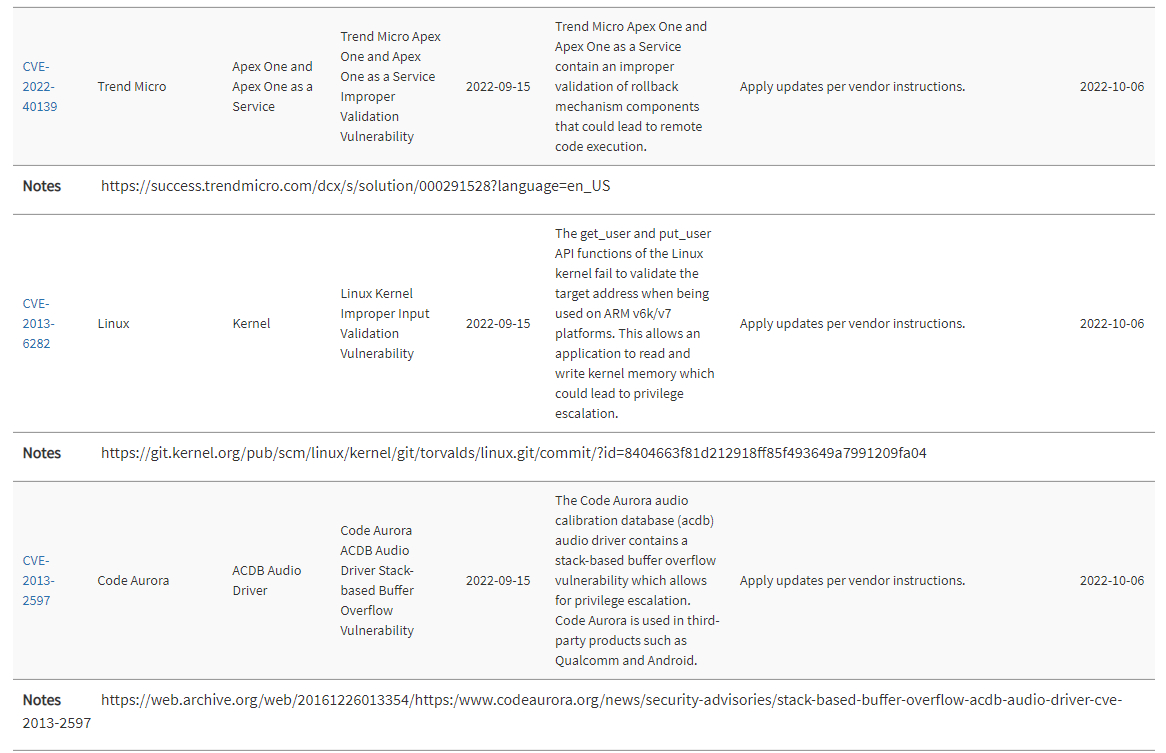

特別的是,前段時間CISA在此清單中,增加了幾個將近10年以上的已知漏洞。例如,在9月15日新增的6個已知漏洞中,有4個是2013年的漏洞,有1個是2010年的漏洞。

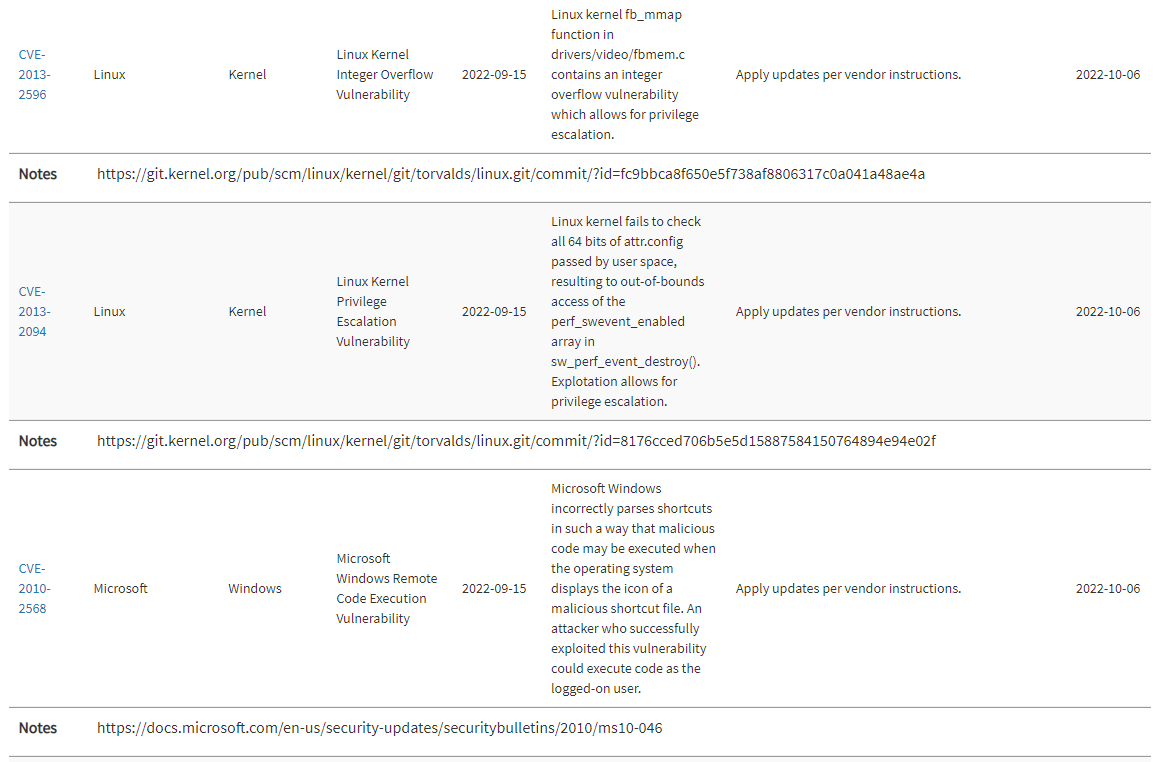

在此當中,有3個漏洞均是存在於Linux Kernel,並且都是屬於本機權限提升(LPE)的漏洞類型。首先是CVE-2013-2596,這是一個整數溢位(integer overflow)漏洞;其次CVE-2013-2094,這是由於Kernl中的一項函數的錯誤使用,使本地端用戶可以獲得權限升級;最後是CVE-2013-6282漏洞,這是一個不適當輸入驗證漏洞,可能允許應用程式讀取與寫入Kernel,導致特權提升。

另一個漏洞存在於Code Aurora ACDB音訊驅動程式, CVE-2013-2597是一個基於Stack的緩衝區溢位漏洞,該驅動程式主要被應用於Andorid設備等多個第三方產品中。

最後是存在微軟Windows的CVE-2010-2568,這是一個RCE漏洞,由於Windows解析捷徑(.LNK檔案)時產生錯誤,將讓攻擊者可利用漏洞自動執行惡意程式。在2010年時,間諜組織買通伊朗核電廠技術人員,將含有此漏洞利用工具的隨身碟插入環境,傳播Stuxnet蠕蟲。

更進一步檢視KEV所列,CISA所納入的古老漏洞並不止於這五個。從上述古老漏洞至今仍被攻擊者積極利用的狀況來看,促使CISA列入清單之內,或許這意味著,許多企業在這些IT資產的維護更新上,仍存在很大的問題。畢竟,修補漏洞是防止遭受攻擊的最好方法,如果不能修補與緩解,更該思考應該設法更換這些設備。

CISA在今年9月15日新列入KEV的6個已知漏洞,有5個都不是最近兩三年的漏洞,而是相當古老的漏洞,分別是:CVE-2013-2596、CVE-2013-2094、CVE-2013-6282、CVE-2013-2597與CVE-2010-2568。

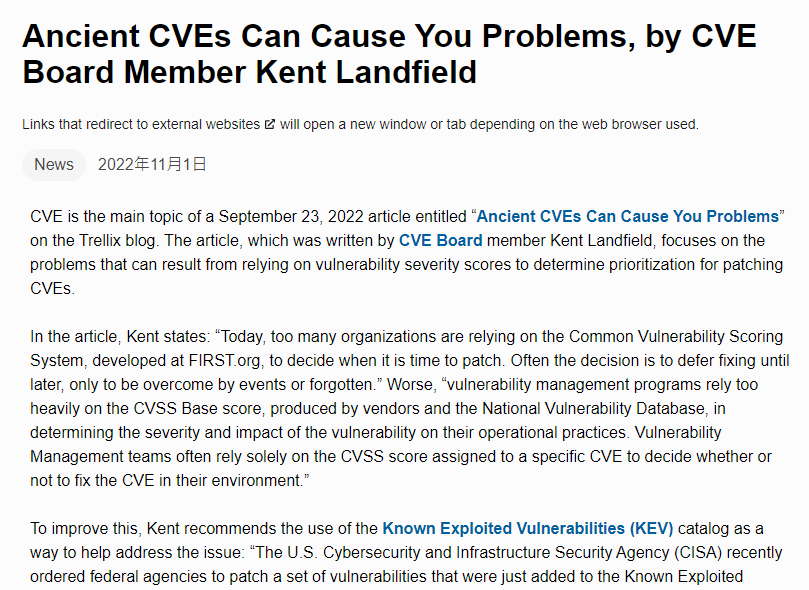

漏洞修補優先順序議題受探討

另一方面,今年11月1日,在MITRE CVE的網站上,也特別公布一項消息,就是以古老漏洞帶來的問題為題,當中引用了CVE董事會成員Kent Landfield的一番言論,當中探討了外界應重新檢視每個漏洞管理程序,同時也提及CISA在近期針對一些古老漏洞修補的狀況。

他認為,現在許多組織都依賴FIRST.org開發的通用漏洞評分系統(CVSS),作為修補優先順序的判斷,儘管重大漏洞(9.0到10.0分),以及高風險漏洞(7.0到8.9分),會先被受到重視,但中風險漏洞通常會被往後推遲到另一個時間,至於分數較低的漏洞,通常會被完全忽略。這個不僅僅是最終的用戶端會這樣想,軟體廠商也陷入這種心態。

因此,他建議,如果組織企業是根據CVSS評分來決定修補,同時也請訂閱CISA的「已知成功利用漏洞列表」,將其內容作為漏洞管理流程的優先事項。

熱門新聞

2026-03-06

2026-03-06

2026-03-09