先前SolarWinds鎖定IT業者下手並對政府機關與大型企業攻擊的事件震驚全球,類似資安事故如今又再度出現在中東地區。駭客組織Justice Blade攻擊IT服務業者Smart Link BPO Solutions,目標是沙烏地阿拉伯與海灣阿拉伯國家合作委員會會員國的組織。

這幾天也傳出親巴基斯坦駭客APT-36攻擊印度政府機關,引發關注。攻擊者以提供當地政府推出的雙因素驗證應用程式Kavach來散布後門軟體,但值得留意的是,駭客同時濫用Google廣告而使人上當。

透過瀏覽器惡意擴充套件來發動攻擊的活動,最近又出現。研究人員發現名為Cloud9的惡意套件,Chrome使用者若是不慎安裝,所操作的電腦就有可能遭到控制。

【攻擊與威脅】

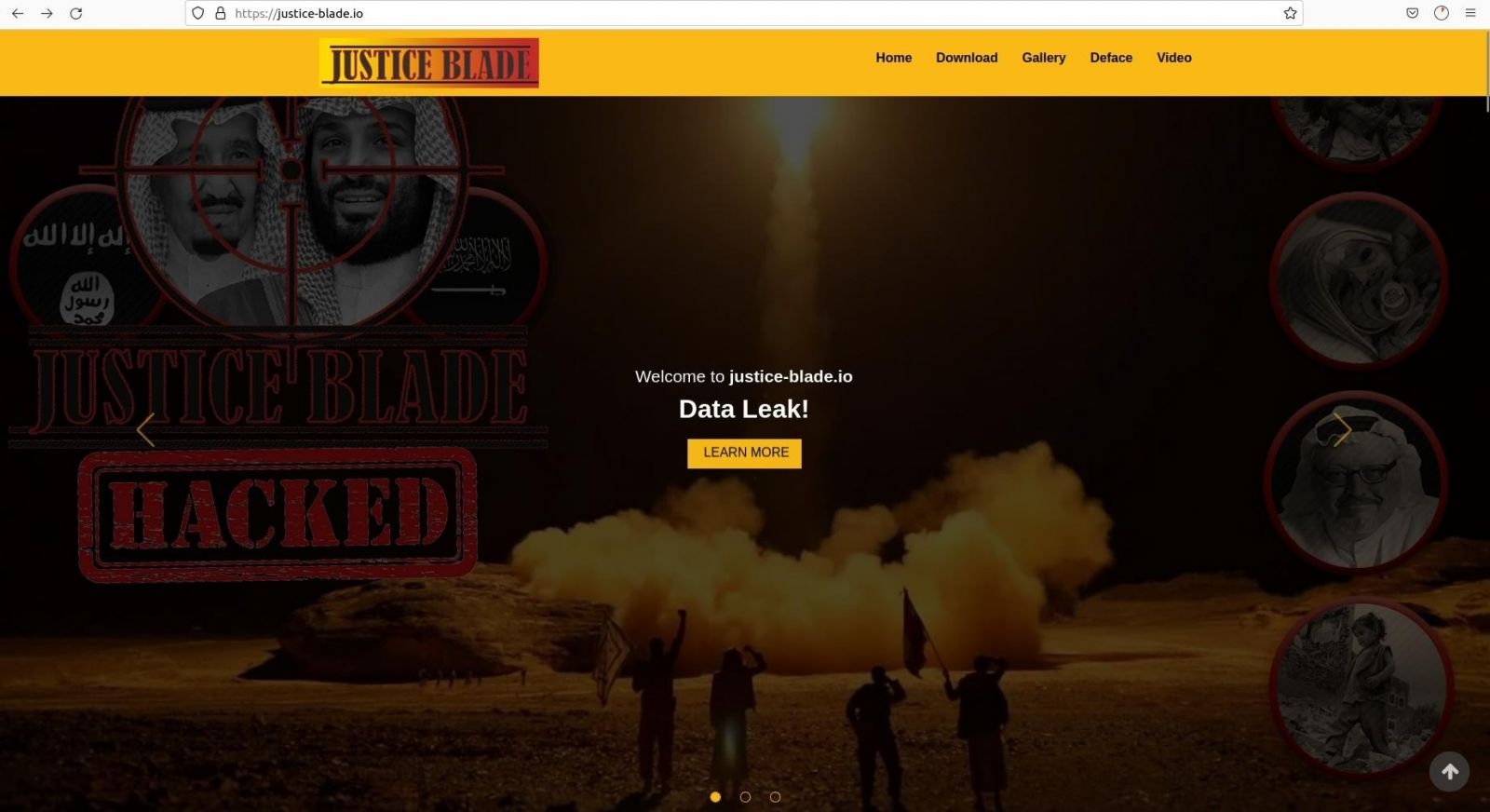

沙烏地阿拉伯遭駭客組織Justice Blade鎖定,透過IT服務業者發動供應鏈攻擊

根據資安新聞網站Security Affairs的報導,自稱是Justice Blade的駭客組織公布從IT服務供應商Smart Link BPO Solutions竊得的資料,內內含客戶關係管理系統(CRM)的記錄、個資、電子郵件、合約,以及帳密資料。駭客亦建立Telegram帳號及私人頻道,發送成功入侵的螢幕截圖與影片,此起攻擊很可能是鎖定特定目標的網路入侵活動,導致該公司AD、內部應用程式與服務受到波及。

根據資安新聞網站Security Affairs的報導,自稱是Justice Blade的駭客組織公布從IT服務供應商Smart Link BPO Solutions竊得的資料,內內含客戶關係管理系統(CRM)的記錄、個資、電子郵件、合約,以及帳密資料。駭客亦建立Telegram帳號及私人頻道,發送成功入侵的螢幕截圖與影片,此起攻擊很可能是鎖定特定目標的網路入侵活動,導致該公司AD、內部應用程式與服務受到波及。

由於Smart Link BPO Solutions的客戶遍及沙烏地阿拉伯及海灣阿拉伯國家合作委員會(GCC)會員國的政府機關與主要企業,這起事故的後續影響有待觀察。在此之前,資安業者Resecurity曾在地下市集看到Smart Link BPO解決方案的多個帳號資料,他們研判Justice Blade很有可能從這些市集取得相關資料並發動攻擊。

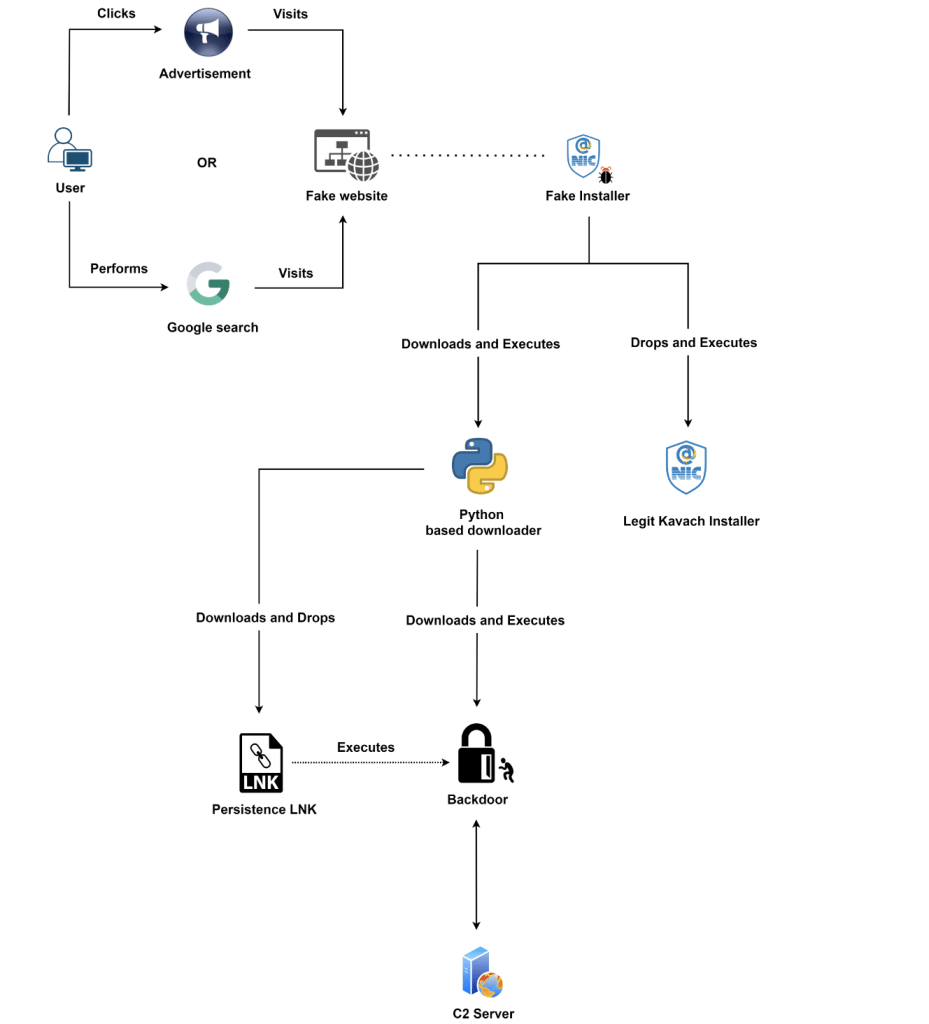

印度政府組織遭APT-36發動攻擊,駭客濫用Google廣告來散布後門程式

資安業者Zscaler揭露親巴基斯坦駭客APT-36(亦稱Transparent Tribe)的攻擊行動,駭客針對印度政府組織而來,假借提供當地政府的雙因素驗證(MFA)工具Kavach,並透過Google搜尋引擎最佳化(SEO)廣告,來散布後門程式LimePad,以竊取電腦資訊。

資安業者Zscaler揭露親巴基斯坦駭客APT-36(亦稱Transparent Tribe)的攻擊行動,駭客針對印度政府組織而來,假借提供當地政府的雙因素驗證(MFA)工具Kavach,並透過Google搜尋引擎最佳化(SEO)廣告,來散布後門程式LimePad,以竊取電腦資訊。

一旦受害者執行了冒牌的Kavach安裝檔案,此安裝程式會先檢查電腦時區,確認位於印度標準時區(IST)才執行相關攻擊──先下載第二階段的Python指令碼,再執行實際的Kavach安裝程式來降低戒心,然後才經由Python指令碼下載後門程式。研究人員指出,駭客不光是在受害電腦植入後門程式,還設置冒牌的印度國家資訊中心(NIC)網站,來騙取受害者的帳密。

印度國防人員遭到國家級駭客以安卓木馬攻擊

資安業者Cyfirma揭露針對印度國防人員的攻擊行動,駭客約自2021年7月,透過Spymax RAT安卓木馬程式變種發動攻擊,一旦受害者依照指示安裝APK檔案,手機就會出現貌似Adobe Reader的應用程式,此App開啟後,內有與國防人員晉升相關的PDF檔案,藉此降低受害者的戒心。但在這個過程裡,駭客已部署了Spymax RAT進行跟蹤,並取得各式權限。

研究人員指出,有鑑於駭客的目標是國防人員,且目的是竊密,他們推測攻擊者的身分是國家級駭客,但無法確認是那個組織所為。

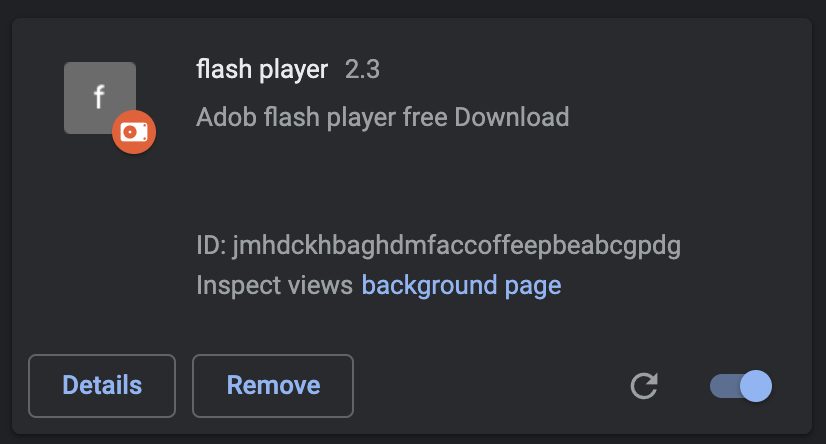

惡意擴充套件Cloud9鎖定Chrome而來,可讓攻擊者遠端控制受害電腦

資安業者Zimperium揭露名為Cloud9的惡意瀏覽器擴充套件,駭客組織Keksec假借提供Adobe Flash Player軟體更新,或是提供其他應用程式的名義,透過惡意網站散布,針對以Chromium為基礎開發的瀏覽器下手。

資安業者Zimperium揭露名為Cloud9的惡意瀏覽器擴充套件,駭客組織Keksec假借提供Adobe Flash Player軟體更新,或是提供其他應用程式的名義,透過惡意網站散布,針對以Chromium為基礎開發的瀏覽器下手。

一旦使用者依照指示安裝此擴充套件,攻擊者就能進行系統資訊收集,並將電腦的運算能力用於挖礦,或是發動DDoS攻擊等,此外,駭客還能執行外部的JavaScript程式碼,甚至有可能進一步控制整臺電腦。研究人員指出,Cloud9由3個JavaScript程式碼檔案組成,功能與許多RAT相似,但比較特別之處在於,駭客也鎖定Firefox、IE、Edge的特定漏洞而來,企圖藉此自動部署惡意軟體,以便進行更嚴重的破壞。

【漏洞與修補】

西門子、施耐德電機發布11月份例行修補

11月8日,西門子與施耐德電機發布本月份的資安通告,其中,前者有9則公告與本月修補的漏洞有關,總共涵蓋了30個漏洞,後者則是修補了3個漏洞。

西門子這次的資安通告涉及多項產品,包含了電量測量儀Sicam Q100(CVSS風險評分為9.9分)、Wi-Fi無線網路基地臺Scalance W1750D(CVSS風險評分為9.8分)、無線CNC控制系統Sinumerik One及Sinumerik MC(CVSS風險評分為9.3分)等。

施耐德電機則是針對網路視訊監控系統NetBotz著手修補,其中最嚴重的是CVE-2022-43376,CVSS風險評分為8.8分。

VMware修補遠端IT支援系統Workspace ONE Assist重大漏洞

VMware針對旗下的遠端IT支援解決方案Workspace ONE Assist發布22.10版,當中總共修補3個重大漏洞,分別是身分驗證繞過漏洞CVE-2022-31685、身分驗證方法弱點CVE-2022-31686,以及存取控制弱點CVE-2022-31687,這些漏洞的CVSS風險評分都達到了9.8分,攻擊者一旦利用上述弱點,就可以不需通過身分驗證來提升權限,且無須使用者互動。

Citrix修補ADC與VPN閘道系統的重大漏洞

Citrix於11月8日發布資安通告,該公司針對Citrix ADC與Citrix Gateway修補3項漏洞CVE-2022-27510、CVE-2022-27513、CVE-2022-27516,攻擊者一旦加以利用,就有可能繞過身分驗證流程、接管遠端桌面,或是略過保護暴力破解機制。該公司指出,只有作為閘道設備使用的系統,也就是啟用SSL VPN的功能,或是部署為ICA Proxy模式並啟用身分驗證機制,才會受到上述漏洞影響。

微軟11月例行修補緩解6個零時差漏洞,ProxyNotShell、MoTW漏洞終於有修補程式

微軟11月8日發布每月例行修補(Patch Tuesday),總共修補了68個漏洞,其中6個是零時差漏洞。這些漏洞包含:越南資安業者9月底揭露的Exchange重大漏洞ProxyNotShell(CVE-2022-41040、CVE-2022-41082),以及資安研究員Will Dormann於7月找到的MoTW漏洞CVE-2022-41091。

【其他資安新聞】

殭屍網路病毒Amadey Bot被用於部署勒索軟體LockBit

安卓銀行木馬Vultur透過Google Play市集散布,已被下載逾10萬次

防毒業者NortonLifeLock與Avast合併,更名為Gen

近期資安日報

【2022年11月8日】 加拿大肉品供應商Maple Leaf Foods遭網路攻擊、Azov Ransomware寫入隨機資料破壞檔案

【2022年11月7日】 製藥廠AstraZeneca傳伺服器帳密不慎暴露,中國漏洞揭露政策導致國家級駭客先行濫用日益明顯

【2022年11月4日】 美國財政部傳出遭親俄駭客組織Killnet攻擊、勒索軟體Black Basta疑與駭客組織FIN7有關

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23