近幾年企業積極展開數位轉型,邁向智慧工廠、IT與OT加速匯流下,伴隨而來的資安議題持續受到關注,為了提升保護力,網路安全零信任概念成為了有效防護的新對策之一,因此已有不少資安業者,將此概念用在智慧製造領域,在今年臺灣資安大會上,工業技術研究院資訊與通訊研究所經理陳伯榆介紹這個資安議題,他不僅解析智慧工廠面臨的威脅面,並描繪零信任資安用於智慧工廠的完整面貌,並提出多層次防護構想。

智慧工廠面臨4大資安威脅,內外均可能遭到攻擊

談到智慧工廠面臨的威脅, 陳伯榆指出,首先我們要將智慧工廠及資安威脅這兩者,進行完整剖析與解構,目的是,知道智慧工廠每個成分與位置範圍,也就能盤點相應威脅。

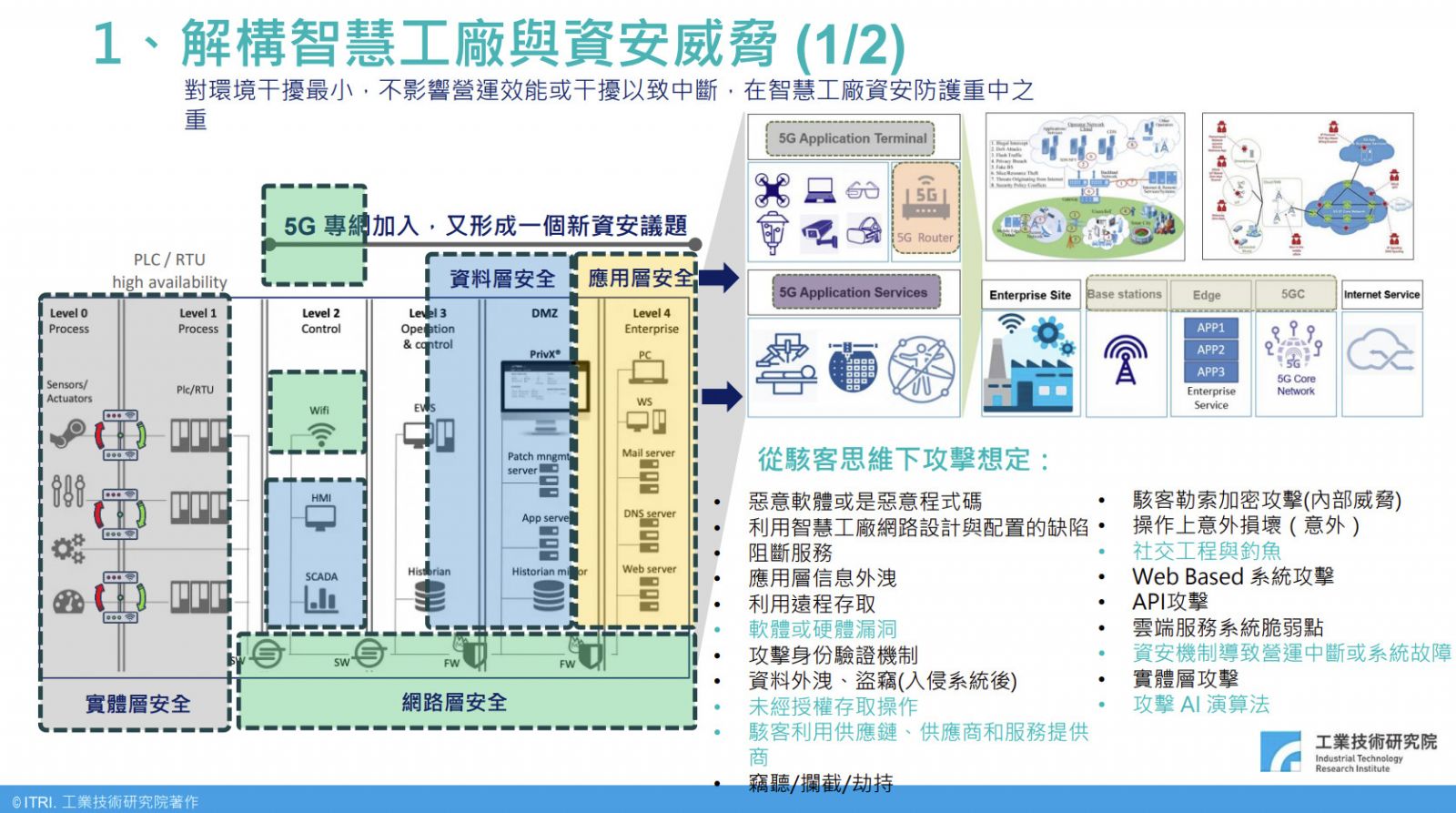

從智慧工廠與資安威脅來看, 陳伯榆分為4大結構,如實體層安全、網路層安全、資料層安全,以及應用層安全。特別的是,在5G專網加入企業環境之後,其新興資安要素也需將之納入考量。

以實體層安全而言,涵蓋大家對OT工控環境看重的PLC、RTU等部分,以及與後端相應的設備,不過,這裡有一項關鍵挑戰必須當心,那就是:智慧工廠的資安防護,對環境干擾必須是最小的,也就是資安不能影響營運效能以致中斷。

而在實體層的上一層:網路層方面,長久以來,製造業的資訊安全,側重在嚴密、封閉式的實體與網路環境管制,可是,隨著物聯網的普及、5G專網的導入,原有封閉結構逐漸開放,連接網路的型態也變得更多樣,連接的設備越來越細小、複雜,使得網路層安全面臨很大的顛覆。

此外,資料層、應用層的安全,也都同樣是智慧工廠必須考量的資安議題。

除了探討上述資安議題,陳伯榆指出,我們也要從駭客角度思維,設想智慧工廠結構上可能遭遇的攻擊模式。例如,因此他列出了20個攻擊設想,包括:惡意軟體或是惡意程式、利用智慧工廠網路設計與配置的缺陷、DDoS、應用層資訊外洩、利用遠程存取、軟體或硬體漏洞、攻擊身份驗證機制、資料外洩、盜竊(入侵系統後)、未經授權存取操作、駭客利用供應鏈、供應商與服務提供商突破、竊聽/攔截/劫持、駭客勒索加密攻擊(內部威脅)、操作意外損壞、社交工程與釣魚、針對網站型態系統的攻擊、API攻擊、雲端服務系統的脆弱點、因資安機制而導致營運中斷或系統故障、實體層攻擊,以及攻擊AI演算法。

在這些可能攻擊的情境當中,他特別強調,關於攻擊AI演算法的狀況,亦是未來智慧工廠非常重要、需多加保護的部分。

同時,面對各種滲透與侵入手法,他也以常見駭客入侵攻擊的角度來拆解。可看出關鍵的風險因素,包括:角色、攻擊路徑、攻擊方式,以及造成的危害。舉例來說,若以人的角度來拆解,可分為外部而來的駭客,以及來自工廠內部的員工,有可能發生遭遇網路釣魚導致惡意入侵,或是新進員工對操作不熟悉等狀況。

零信任可從多達10個層面落實,能發展不同產品應用

基於這些智慧製造領域的威脅角度,工研院特別提出從多層次零信任出發的因應對策。

基本上,零信任是一種基於「從不信任,始終驗證」前提的緩解措施,意味所有用戶必須經過身分驗證、授權並持續驗證安全配置,然後才將應用程式與資料的存取權限授予給對方,或使對方持續保有。

陳伯榆指出,現在的資安市場上的產品與服務,很多都聚焦在網路安全,或是使用者信任關係,以此建構零信任,但在智慧工廠場域真的夠用嗎?

對此他列出10個層面的零信任,包含:(1)韌體,(2)Bootloader,(3)硬體,(4)設備,(5)網路,(6)應用程式,(7)傳輸/Session,(8)使用者/ACL,(9)資料/資料流,(10)雲端。

零信任資安防護是近年重要最受關注的防護策略,而在智慧工廠面臨資安威脅之下,零信任可以如何看待,工業技術研究院資通所經理陳伯榆說明他們提出的多層次零信任防護概念。(攝影/iThome)

網路零信任

面對如此繁多的面向,他主要聚焦其中4項來說明,分別是:網路、應用程式、設備,以及使用者/ACL。

首先,從網路層面來看,如何實現零信任?近年來,市面出現許多安全業者,發展工控網路入侵偵測設備,工研院的方案是打造隔離防護設備,解決OT產品生命週期結束而無法修補的痛點,也滿足網路零信任的需要。畢竟,很多智慧工廠的設備導入所費不貲且需全天運作,甚至長達10年、20年的持續使用。

在架構設計上有何特色?首先,這樣的隔離防護設備,會在電腦、主機、機密資料庫、網際網路之間,透過AI學習建立網路信賴關係圖,以便掌握可信任與無法信任的部分,利用分析陣列表來記錄,並持續信任驗證。

其次,針對通訊協定分析,包括TCP、UDP、Modbus、ICMP等,並且進一步界定,例如,了解TCP中有那些通訊協定埠(Port)可放行,可允許的方向。同時,仍需不斷進行信任檢查、警示異常等工作,建立融合上述的防護機制。

對此,陳伯榆指出,從傳統認知來看,可能認為這只是運用防火牆的概念來判斷,但並非如此——事實上,在如此複雜的DPI檢測流量作業流程,單憑規模有限的資安、IT人力,並無法逐條做好細緻設定,而需同時搭配「自動」機制去做到網路白名單政策,建立細微的風險過濾表。

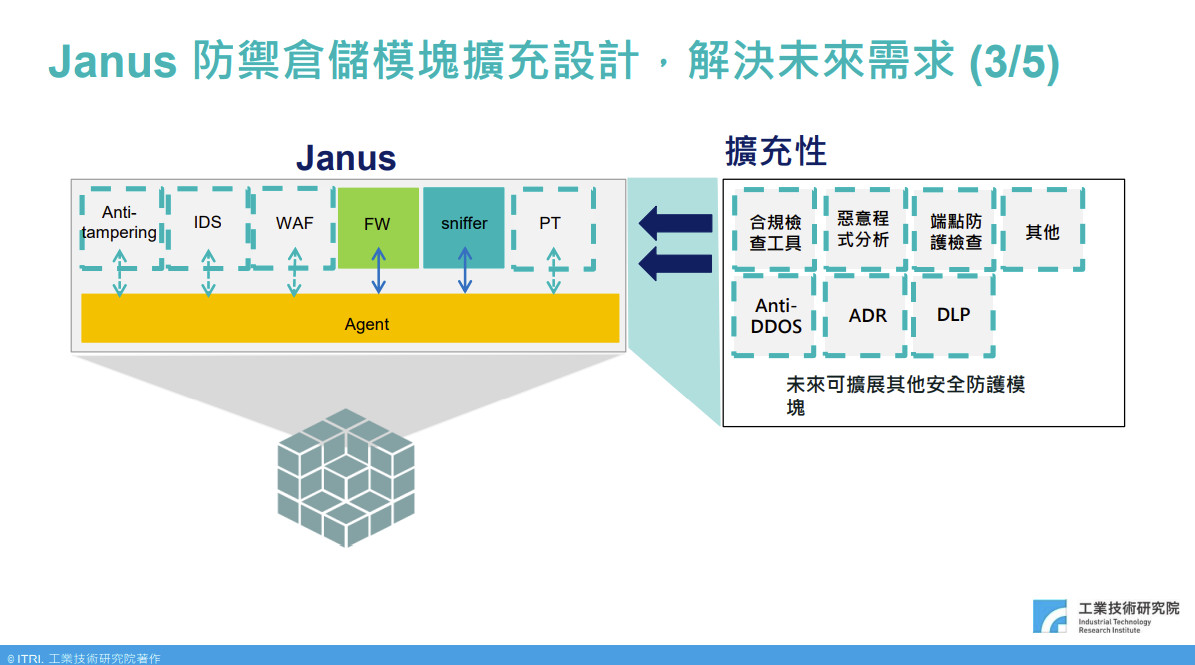

不僅如此,為了解決未來需求,他們也設想這樣的防護機制,要可擴產其他安全防護能力,因而採用了倉儲模塊擴充設計。

因此,在這樣的隔離防護設備上,除了運用簡單的防火牆、網路監聽(Sniffer)的功能結構,還可以將傳統放在疆界最外層的網站應用程式防火牆(WAF),予以小型化,放到更底層去防守,讓橫向威脅能大幅下降。畢竟,現在很多工控設備也內建小型網站系統。

此外,還可以結合入侵偵測系統(IDS)、防軟體竄改,甚至合規檢查工具、資料外洩防護(DLP)、惡意程式分析、端點防護檢查、防DDoS、自動端點偵測防護等。希望透過這種組合型的倉儲模塊,讓智慧工廠面對的威脅與衝突能夠大幅下降。

而且,上述方案可適用在架構變異性小、具高度機敏性環境的工控環境,像是智慧工廠、IoT場域、封閉型網路系統,並且部署在IoT獨立設備、IoT隔離網段、隔離虛擬網段的防護架構。

目前,工研院已經依照此一設想,開發出一款名為Janus的產品,以解決舊系統無法立即更新的風險危害,兼顧系統仍能維持正常運作的需求。當中重點設想就是,透過AI「自動」機制去建立網路信賴關係圖,以及細微到通訊協定的網路白名單政策,並且透過可小型化、擴產其他安全防護能力的隔離防護設備。(圖片來源/工研院)

應用程式零信任

從應用程式的層面來看零信任,在2018年台積電發生機臺中毒事件後,許多端點防護廠商指出,應用程式白名單是工控環境重要思考面向。近年,我們看到工研院也不斷強調白名單技術的重要性。

然而,現在有很多駭客懂得運用無檔案型態的攻擊手法,濫用作業系統本身底層的白名單來執行惡意,這要如何防守?陳伯榆表示,除了利用應用程式白名單的技術,同時,也要從源頭阻斷惡意程式進入系統執行的所有管道,包括網路下載、郵件附件、其他FTP等途徑的下載,以及經由系統漏洞的寫入,阻斷未列在白名單的任何程式。同時,還搭配行為關連的特徵分析,例如,一旦出現A+B的行為,就予以封鎖。

其用意就是,要讓非白名單程式無法執行,並及時通知資安管理者,且希望大幅下降駭客植入惡意程式、DLL注入到合法程式的發生。

設備零信任

這裡所談的設備零信任,主要聚焦於廣泛的實體設備安全防護議題,舉例來說,現在有許多工廠為了安全防護,會要求僅能使用公發特製手機,沒有攝影鏡頭、連接孔的資料傳輸介面也被移除,或者是使用資料外洩DLP防護機制管控;再者,對於USB儲存媒體,有些公司會透過金屬探測器搜身,將USB介面實體封鎖,或是只允許經公司註冊的隨身碟使用,但也還要注意,電腦BIOS如果沒有鎖密碼,透過可開機的Windows PE USB,仍有機會被突破。

從這些設備的角度來看,陳伯榆表示,現在工程師都會從網路找到很多突破方式,相應對策需要周延,而且,可關注的不只是USB隨身碟、手機,甚至樹莓派等各式硬體設備。

使用者/ACL零信任

再從人的角度來看,智慧工廠就算再智慧,難免還是需要有人在裡面活動及管理,因此,還是要面對社交工程與釣魚,以及員工上網無法得知網站與檔案潛藏風險的問題。

這裡陳伯榆談到了兩種零信任的資安對策,簡單來說,一種就是郵件與附件清洗的檔案威脅清除(CDR)技術,一種是人員隔離上網的技術,包括VDI,以及Web Isolation上網安全隔離的解決方案並搭配CDR的技術。

還要關注5G、AI演算法,以及供應鏈安全議題

最後,從5G的資安議題來看,不論是5G核心網路、基地臺與邊緣安全,從其整體結構來拆解,也可分成設備、虛擬機,K8s的形式,若從駭客攻擊思維來設想,陳伯榆也列出10多種攻擊方式,舉例來說,像是晶片安全設計、5G核心弱點、緩衝區溢位攻擊、潛在弱點、惡意容器、假基地臺、中間人攻擊、DDoS,以及攻擊災防告警細胞廣播訊息系統(PWS)等。而且,在5G路由器、5G應用終端方面,也有數十種可能遭遇的攻擊模式,需要面對。

因此,在5G網路上運行的智慧工廠應用,也就無法迴避5G資安方面的議題。

除此之外,這裡其實還有兩個重要議題,同樣與智慧工廠的資訊安全息息相關,那就是AI演算法及供應鏈,它們也是未來需持續關注的資安議題。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06