微軟Exchange伺服器2013/2016/2019用戶注意了!有資安業者提出警告,他們從攻擊活動中發現微軟Exchange伺服器又有新的零時差漏洞出現,目前已通報ZDI與微軟,用戶須注意後續修補情形,而該公司也已提供IoC供外界自行比對檢查。同時,微軟在29日也說明這次漏洞分別是CVE-2022-41040的SSRF漏洞,以及CVE-2022-41082的RCE漏洞,並公布暫時緩解方法供企業因應。

另一最近值得關注焦點,是網路犯罪者透過Quantum Builder透過LNK散布惡意軟體的趨勢。近三個月來,已有一些資安業者提醒Quantum Builder工具開始被廣泛應用的跡象,例如,資安業者cyble在6月先是揭露,網路犯罪者販售於暗網的Quantum Builder工具,是可用於產生.LNK、.HTA、.ISO與PowerShell腳本的工具,駭客會利用此工具散布Emotet、Bumblebee、Qbot、Iced等惡意程式。

在最近這兩天,又有兩家公司觀察到類似情形,例如,Zscaler旗下ThreatLabz觀察到,最近幾個月Quantum Builder工具使用量增加,攻擊者使用魚叉式網釣郵件,在GZIP附件中包含惡意LNK檔,進而散布Agent Tesla,還有資安業者Securonix最近揭露的一起針對攻擊行動中,也提到攻擊者是利用網釣郵件,在ZIP壓縮檔中採夾帶LNK檔方式來散布惡意程式。

【攻擊與威脅】

新的微軟Exchange零時差漏洞出現,已有駭客鎖定該漏洞活動

越南資安服務業者GTSC在9月28日表示,在8月前後的事件處理過程中,發現微軟Exchange遭網路攻擊的情況,後續該公司團隊確認,攻擊者是利用一個尚未揭露的微軟Exchange零時差漏洞。目前,由於已有攻擊行動,該公司也及時通報ZDI與微軟,ZDI也已驗證並確認了2個漏洞,其CVSS風險分數為8.8與6.3分,微軟雖暫未釋出修補,但也在29日公布緩解方式,並說明這次漏洞已指派為CVE-2022-41040、CVE-2022-41082。根據GTSC的說明,該漏洞屬於RCE漏洞,可允許遠端執行程式碼,鎖定此漏洞的攻擊者,會在受感染的機器上,部署Chinese Chopper web shell,以長期潛伏並竊取資料,同時指出幕後攻擊者非常可能是中國的駭客組織。同時間,微軟提出緩解方法與檢測方式的說明。

軍事承包商遭秘密攻擊行動,駭客鎖定其員工發動網釣攻擊

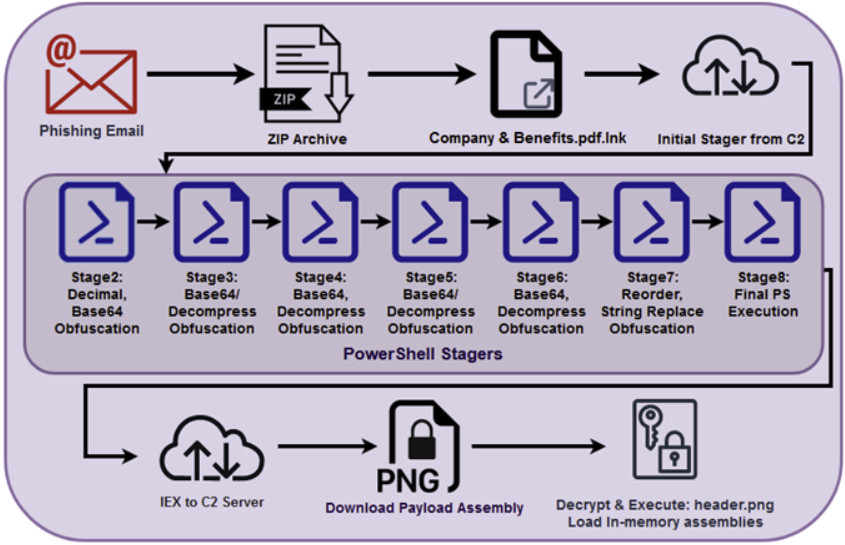

資安業者Securonix在9月27日發布一份調查報告,接露發現一項針對多家軍事承包商的新活動,其中一家是F-35 Lightning II戰鬥機元件的供應商。Securonix研究人員指出,此攻擊活動一開始是透過網釣攻擊,攻擊者在ZIP郵件附檔中包含一個Windows捷徑檔(Company & Benefits.pdf.lnk),執行後將連接到C2伺服器並啟動一系列PowerShell腳本,進而使系統感染惡意軟體。特別的是,該LNK檔是透過System32\ForFiles.exe命令來執行,較為少見。此外,檔案執行後下一步,是解開七階段的PowerShell執行鏈,資安業者在這裡面發現攻擊者使用多種技術,實現複雜的混淆處理。

惡意軟體Chaos感染Windows、Linux裝置,並將其用於DDoS攻擊

資安業者Lumen在9月28日指出,發現Chaos殭屍網路正快速擴張,積極鎖定Windows與Linux設備感染,以使用他們進行挖礦與發動DDoS攻擊。根據該公司研究人員說明,Chaos是基於GO程式語言開發,並是用中文編寫,使用的C2伺服器也位於中國。Chaos的感染傳播方式,除了針對各種安全漏洞,以及SSH暴力破解,也會使用被盜的SSH密鑰劫持更多設備。而他們在9月前幾周也發現,Chaos主機的DDoS攻擊目標,橫跨歐洲、中東,以及非洲、亞太地區與北美,攻擊對象涵蓋遊戲、金融、科技,以及媒體與娛樂行業。

快點購電商平臺稱遭駭客入侵,可能顧客個資外洩,提醒民眾當心詐騙

近日「快點購」電商平臺公布遭駭客入侵的消息,根據該公司的聲明,他們是中天電視指定的電商平臺,發現不肖分子非法入侵竊取資料,因此提醒消費者資料可能被竊。目前,該公司尚未揭露事件發生時間、影響範圍,不確定是否所有顧客資料外洩,以及可能外洩的個資內容,但表示已報警處理並會強化資安,同時也提醒平臺用戶,當心被竊個資被詐騙集團用於詐騙的情形。

KPMG發布2022臺灣企業資安曝險調查,供應鏈核心產業亟需加強網路防護

安侯建業聯合會計師事務所(KPMG)於9月22日發表《2022年台灣企業資安曝險調查報告》,當中指出臺灣整體企業的平均防護程度欠佳,具備一般技術的駭客就能入侵多數企業。從產業類別來看,僅有金融業的表現較佳,其餘產業就有顯著的落差。該公司認為,臺灣企業目前所需面臨的現象,包含了社群媒體衍生的網路攻擊、資安人力缺乏、供應鏈核心產業有待加強網路防護等,其中又以社群媒體相關的社交工程攻擊風險首當其衝,尤其是金融業很可能大量透過這類管道來發布資訊,並留下聯絡訊息,成為駭客能用來發動攻擊的途徑,他們也呼籲金融業要特別謹慎運用社群媒體。

微軟揭露北韓駭客集團Zinc正將眾多開源工具當作攻擊武器

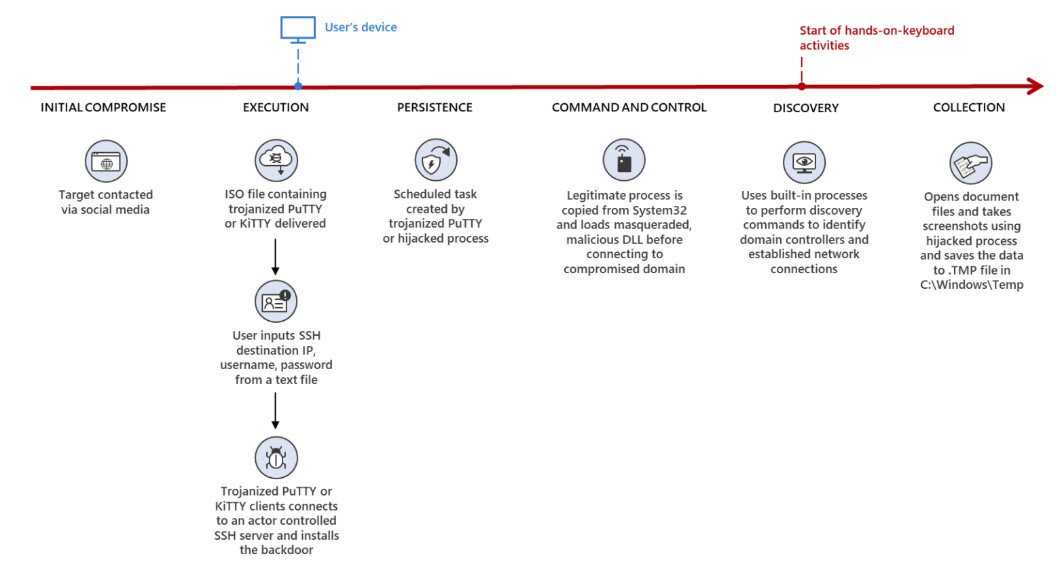

對於北韓駭客集團Zinc的攻擊活動,微軟在9月29日接露最新發現,指出ZINC最近幾個月來,透過LinkedIn平臺建立假招募訊息的方式,聲稱要替科技、國防與媒體公司徵才,建立連繫後會鼓勵求職者以WhatsApp通訊,接著再伺機傳送惡意程式,特別的是,該駭客組織過去經常使用木馬化的PuTTY,近期其能力是更為擴展,有更多開源軟體也被他們武器化,包括最近微軟發現還有KiTTY、TightVNC、Sumatra PDF Reader,以及muPDF/Subliminal Recording。

【漏洞與修補】

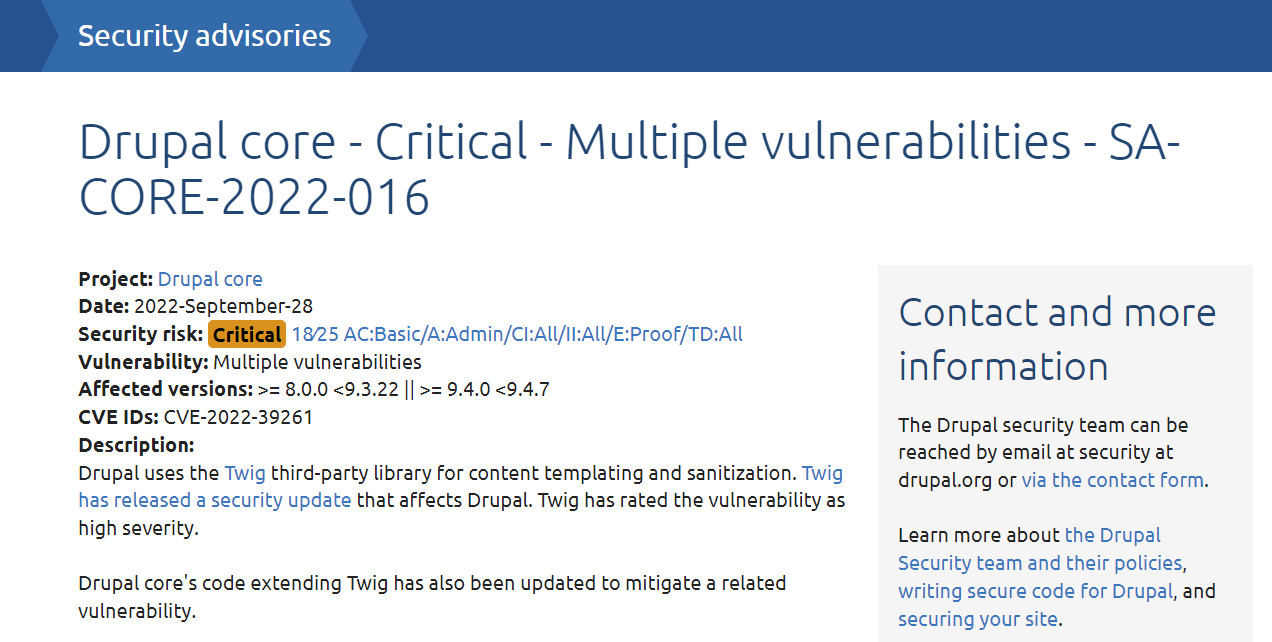

Drupal釋出新版,修補存在於Twig模板引擎可能導致敏感資訊洩漏的嚴重漏洞

知名內容管理系統Drupal在9月28日發布安全公告,說明修補一重大漏洞CVE-2022-39261,該漏洞可允許攻擊者透過文件系統載入程序,在配置目錄之外載入模板。根據Drupal官方說明,這次漏洞問題存在於Twig模板引擎,而Drupal本身使用Twig作為預設模板引擎,因此Twig釋出更新修補的同時,修補了這項影響Drupal的漏洞,建議用戶更新至Drupal 9.4.7與Drupal 9.3.22版本。

【資安產業動態】

歐盟通過AI責任指令,規範AI為資訊安全帶來的責任與損害影響

歐盟執委會(European Commission,EC)在9月28日表示,通過兩項提案,包括《AI責任指令》AI Liability Directive,以及《產品責任指令》Product Liability Directive。其中,以AI責任指令而言,目的是為了強化保歐盟民事責任框架以符合現代化,避免因此首度引入了專門針對AI產品造成損害的賠償規則與能力,也就是說,由AI所帶來的資訊安全問題,可能有各種型態的受害者,而此指令就是要確保,當AI供應商、開發者或AI用戶的過錯或疏忽時,能有公平機會去要求賠償,同時此指引也將與人工智能法案(Artificial Intelligence Act)相互補強。

【資安防禦措施】

針對營業秘密外洩事件防治,行政院通過智慧財產案件審理法

為強化我國營業秘密保護與智慧財產保護,提升國際競爭優勢,除了持續修正營業秘密保護法,為了相關案件讓審理程序更具專業、妥適與效率,行政院在9月29日通過智慧財產案件審理法修正草案,新版將可強化營業秘密保護,重點在將秘密保持命令罪的刑責提高,並取消「告訴乃論」,且境外違法同樣要受罰。

【其他資安新聞】

施耐德電機修補一年多前披露的嚴重漏洞CVE-2021-22779

Auth0揭露2020年10月前的程式儲存庫外洩的安全事件,強調事件發生在Okta併購之前

呼籲民眾勿信投遞信箱的假禮券及QRCode,7-11澄清並未發送可領現金禮券2000元的活動

近期資安日報

【2022年9月29日】 駭客假借政府機關名義散布Cobalt Strike、美國商業媒體Fast Company遭駭而推送種族仇恨訊息

【2022年9月28日】 中國駭客APT41透過CHM檔案散布竊密軟體、北韓駭客Lazarus宣稱提供Crypto職缺散布惡意軟體

【2022年9月27日】 中國駭客TA413利用後門程式Lowzero攻擊圖博人士、Zoom用戶成駭客散布惡意程式的攻擊目標

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09