網路流傳可針對15家業者工業控制系統(ICS)密碼破解的軟體,工控資安業者Dragos近日發布一份研究報告,指出這些密碼破解軟體並不安全,一旦使用,將被偷偷植入Sality惡意程式。

資安業者Dragos發現,有人透過社群網站宣傳或張貼網路廣告訊息,聲稱提供PLC或HMI的密碼破解工具。根據該公司研究人員的說明,他們是進行例行性漏洞評估時發現,並指出這種針對工業控制系統工程師與操作人員攻擊方式,規模不大卻容易被輕忽,且這種手法仍持續在網路傳播,他們認為背後可能有個生態系。

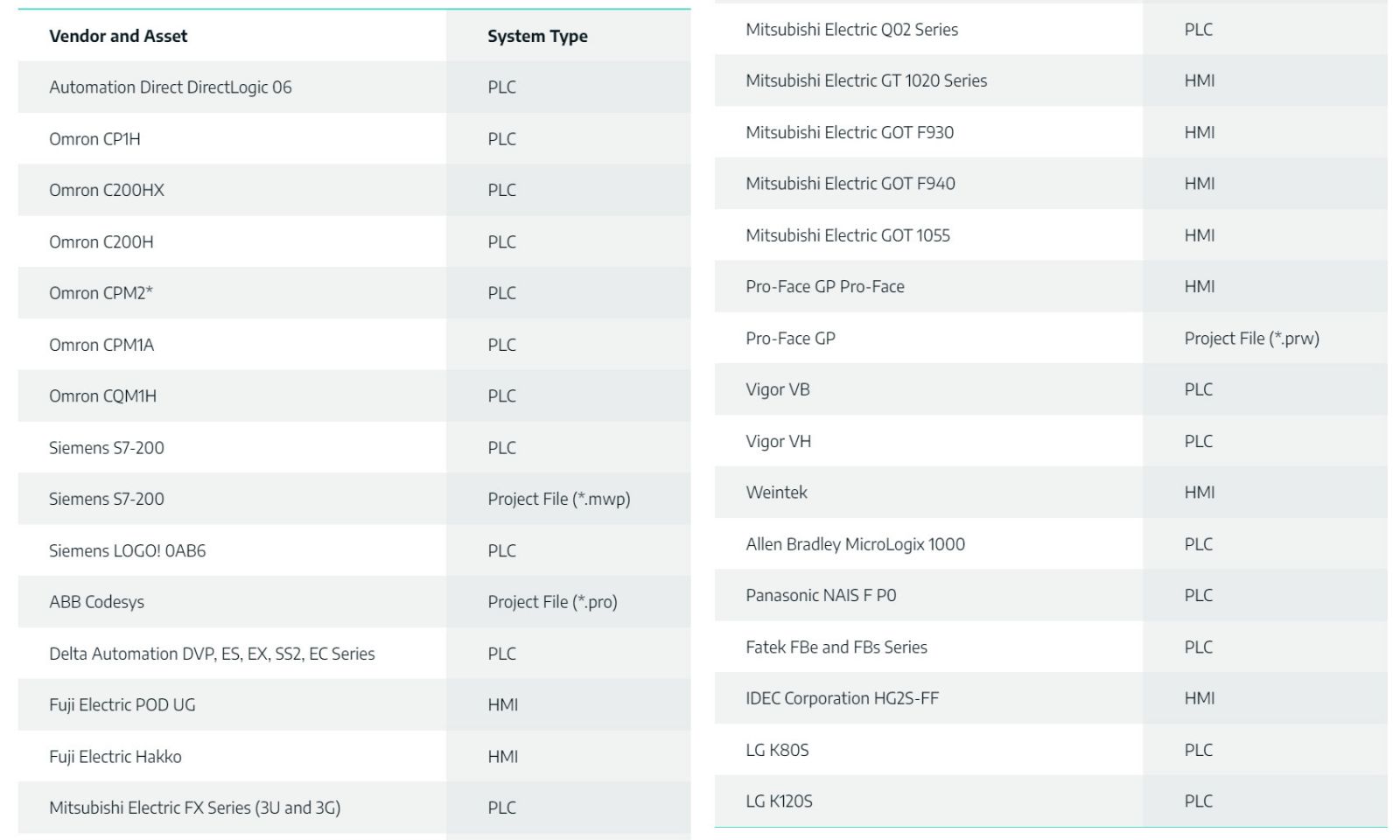

在Dragos本次揭露的資訊,多達15家業者工控設備的部分系列產品被破解,裡面有多家全球大廠,例如:Automation Direct、歐姆龍(Omron)、西門子(Siemens)、三菱(Mitsubishi)、松下(Panasonic)、富士電子(Fuji Electric),以及LG、Vigor、Pro-Face、Allen Bradley、Weintek、ABB,臺灣廠商台達自動化,也在名單之中。

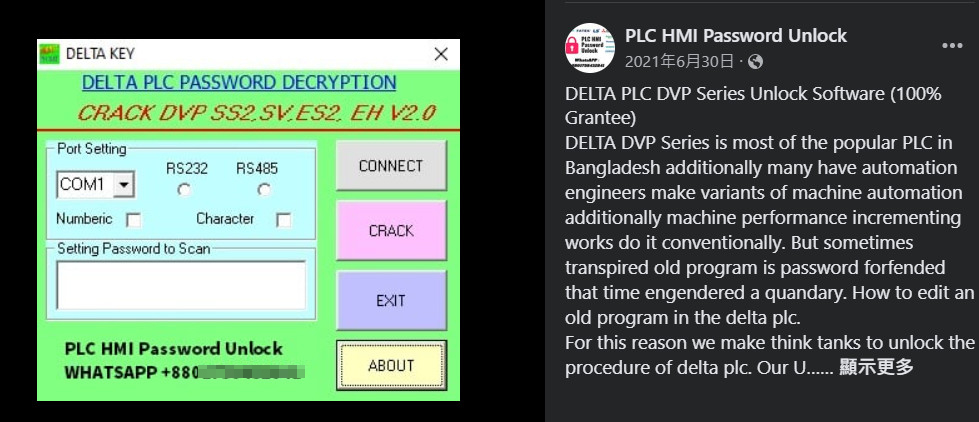

Dragos也公開一張廣告截圖,說明實際狀況,當中可看到有人在社交平臺Facebook,設立「PLC Password Unlock」粉絲專頁,發布這類宣傳資訊。根據類似的關鍵字,我們實際到臉書上,也找到數個宣傳同樣工具的粉絲專頁,而且這些內容至今都還能找到。

不過,誰會去購買這樣有爭議的工具?畢竟,任何有資安意識的人員都知道,勿從不受信任的來源下載與執行軟體。

對此,Dragos透過一個情境來說明。當年輕工程師需要在Automation Direct系統上,修改老同事編寫的DirectLogic 06 PLC梯形邏輯,然而,在執行PLC程式設計軟體DirectSOFT,出現彈出密碼提示的步驟,年輕工程師並不知道密碼,也無法聯繫到已退休、可能恰巧現在出海度假的老同事,於是上網尋找答案時,並發現破解軟體的廣告,而打算採用,儘管其他具有資安意識的同事警告,別將這種非必要風險引入公司OT環境,年輕工程師卻認為,這是時間急迫的工作任務,最終仍購買該PLC密碼破解軟體,並在環境中執行,就有可能遇險。

設備存在漏洞使破解工具有效,同時會在工控設備暗中植入Sality惡意程式

經過Dragos研究員的調查,他們針對能解密Automation Direct系統的軟體進行分析,發現此工具利用密碼檢索漏洞,確實能恢復密碼,同時也暗藏名為Sality的惡意程式,這是一個點對點殭屍網路,具有加密貨幣挖掘的能力。

後續,Dragos研究人員也向該業者通報,說明發現的這個產品漏洞,將導致PLC密碼被破解,該漏洞編號為CVE-2022-2003,業者也已經修補。

具體而言,這個漏洞可讓攻擊者利用向CPU序列連接埠發送特製序列資訊的方式,導致PLC回應明文形式的PLC密碼,這將讓攻擊者可進行存取並執行未經授權的更改。而且,Dragos研究人員發現可以透過乙太網路重新複製這個漏洞利用,這大幅增加了該漏洞的嚴重性。

在廠商修補漏洞修補之後,美國網路安全暨基礎設施安全局(CISA)在6月16日發布一份工業控制系統(ICS)公告,說明CVE-2022-2003是CVSSv3評分7.7分的漏洞,受影響的是AutomationDirect業者的DirectLOGIC具序列通訊版本的產品,呼籲用戶盡速升級到2.72以後的新版韌體。

至於針對其他廠牌的破密工具,雖然Dragos並沒有一一進行測試,但他們在初步動態分析幾個樣本後,也表明這些破密工具都包含了惡意程式。另一方面也意味著,這些廠牌的PLC與HMI設備,可能存在類似的漏洞需要留意與修補。

研究人員呼籲工控環境的管理者,在需要重新取得PLC或HMI的密碼時,應該尋求開發廠商協助,而非透過來路不明的軟體。

根據Dragos公開的密碼破解器宣傳截圖,有人在臉書開設「PLC Password Unlock」粉絲專頁,宣傳可提供多種PLC與HMI密碼破解器,並留下聯絡方式吸引用戶洽詢。

實際使用類似的關鍵字,發現臉書有不少這類粉絲專頁,宣稱可提供PLC、HMI密碼解密器,上圖就是一例,有人宣傳可破解台達自動化DVP系列的工具,但實際是惡意陷阱之一。根據資安業者Dragos研究,這些工具實際是利用漏洞找出密碼,同時還暗藏惡意。

在這次揭露中,工控資安業者Dragos指出有15家廠牌的多款PLC與HMI產品被破解。

熱門新聞

2026-02-20

2026-02-23

2026-02-20

2026-02-20

2026-02-23

2026-02-21