微軟

研究人員揭露微軟Azure Service Fabric服務一項漏洞,最嚴重可導致Azure叢集執行程式甚至接管叢集。

這項漏洞微軟已在6月修補,發現該漏洞的安全廠商Palo Alto Unit 24研究團隊於本周才說明細節。

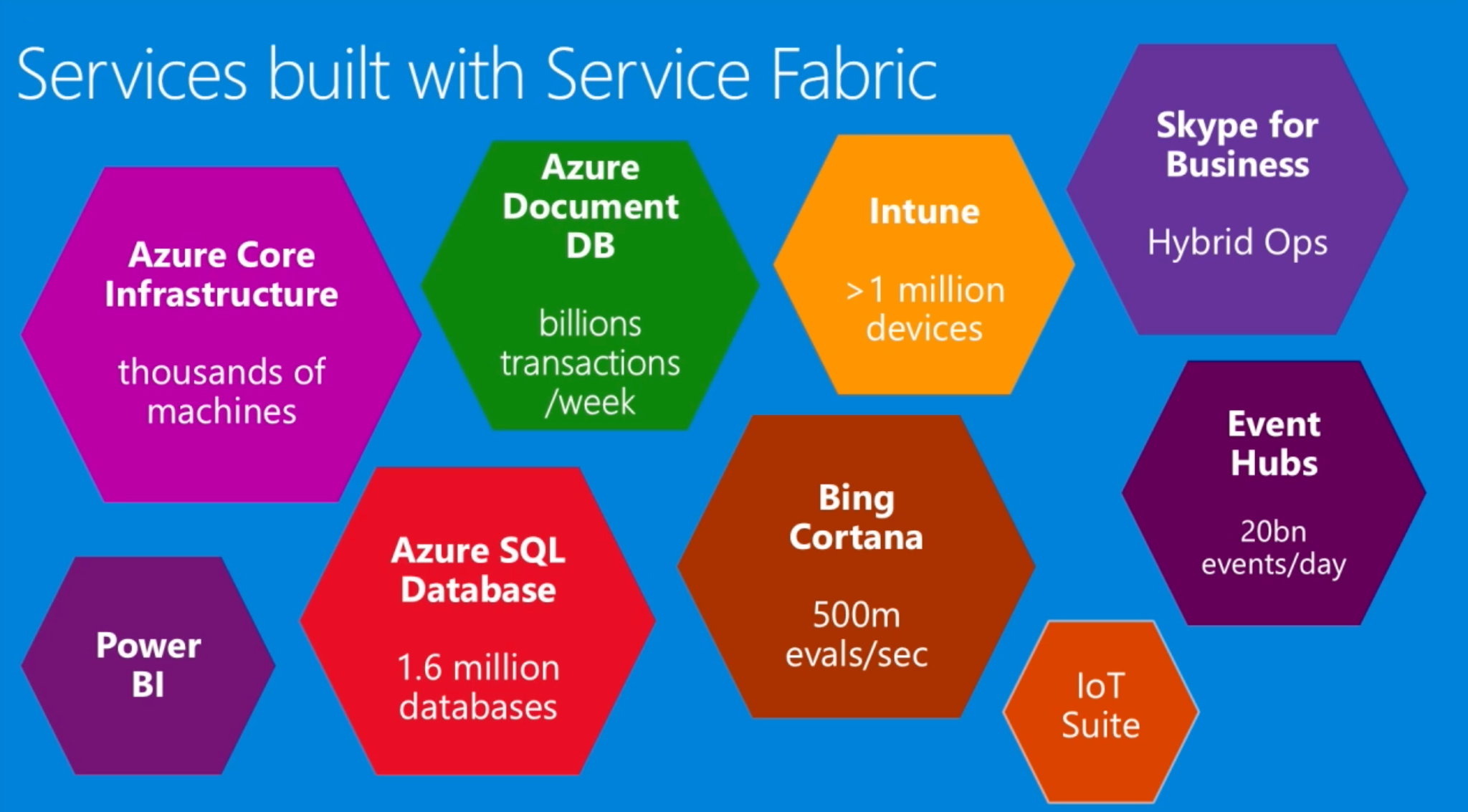

這個漏洞影響微軟微服務應用平臺Azure Service Fabric。Service Fabric上,Azure雲端上的應用可切分成許多微服務,以便在不動到底層架構情況下獨立更新、維護。微軟表示,Service Fabric已代管超過100萬個應用程式,每日執行核心數百萬。它也是Azure許多服務的底層,包括Azure Service Fabric、Azure SQL Database和Azure CosmosDB,以及Cortana及Power BI等其他微軟服務。

微軟6月修補編號CVE-2022-30137的漏洞時,僅描述它是容器權限擴張漏洞,列為中度風險漏洞。

Service Fabric是以容器執行應用程式,在每次啟動容器時,Service Fabric會在每個容器內建立具有讀寫權限的新log目錄。所有log目錄又以Service Fabric的資料蒐集代理程式(DCA)集結以便稍後執行。為了存取所有目錄,DCA具有在所有節點以根權限執行的特權,但另一方面DCA處理的檔案又可為容器修改,因此只要能修改這些檔案,即可造成容器逃逸,並取得該節點的根執行權限。

漏洞就出在DCA裏一個讀取檔案、檢查內容格式及修改、覆寫檔案內容的函式(GetIndex)。該函式又使用2個子函式負責讀取(LoadFromFile)及修改檔案(SaveToFile)的行為。研究人員指出,這裏產生了符號連結競爭(symlink race),讓進駐容器內的攻擊者先載入惡意檔案(或不知情的使用者執行檔案),在DCA讀取及覆寫處理下,利用DCA根權限,以惡意檔案覆寫掉節點檔案系統中的檔案。結果是使用者在節點內執行惡意程式,或是攻擊者接管容器甚至叢集。

不過研究人員指出,雖然這類行為可在Linux及Windows容器內觀察,但開採漏洞僅能在Linux容器內實現,因為Windows容器內,沒有授權的攻擊者無法建立符號連結。

微軟已針對Linux版本Azure Service Fabric釋出更新。研究人員並未發現有任何成功開採漏洞的情形,微軟建議未啟動自動更新的客戶應升級Linux 叢集到最新版Service Fabric。微軟及安全廠商也呼籲用戶,不要執行未獲信任的應用程式。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02