在上週末到今天的資安新聞中,漏洞修補的消息相當值得留意,其中對於西門子工控網路管理系統SINEC的修補,通報相關漏洞的資安人員指出,當中有2個漏洞最為嚴重,因為攻擊者一旦串連加以利用,就有可能取得NT AUTHORITY\SYSTEM權限,進而掌控受管理的工控設備。

微軟對於遠端桌面連線(RDP)的漏洞修補,近期出現了修補完成後漏洞仍可被利用的情況。研究人員針對微軟在1月例行修補(Patch Tuesday)處理的漏洞CVE-2022-21893,揭露該漏洞的細節,並指出他們後來發現可繞過修補程式的管道。對此,微軟於4月的例行修補發布更新軟體因應。

一般的殭屍網路主要由電腦或伺服器組成,但最近歐美執法單位摧毀殭屍網路基礎設施的行動中,他們摧毀了由各式各樣的連網裝置所組成的RSOCKS,組成的裝置類型可說是目不暇給。比較特別的是,經營該殭屍網路的駭客提供了租賃的方式,讓客戶能輕易操縱大量連網裝置發動攻擊。

【攻擊與威脅】

勒索軟體DeadBolt、eCh0raix再度攻擊威聯通NAS

鎖定NAS設備的勒索軟體行動近期又再度升溫。威聯通(QNAP)於6月17日發布資安通告,表示他們近期偵測到新的勒索軟體DeadBolt攻擊行動,攻擊者疑似針對執行QTS 4.x版作業系統的威聯通NAS而來,該公司呼籲用戶應使用最新版本的QTS或QuTS hero作業系統,來防範相關攻擊行動。

無獨有偶,另一波針對該廠牌NAS的勒索軟體攻擊也引起關注。根據資安新聞網站Bleeping Computer於6月18日的報導,有多個威聯通用戶在該網站的論壇表示,他們的NAS遭到勒索軟體ech0raix攻擊,最早通報的事故約發生在6月8日。雖然ech0raix也曾攻擊群暉(Synology)的NAS設備,但在這波攻擊行動中,似乎只有威聯通的設備受害。

Atlassian Confluence重大漏洞再傳被用於投放挖礦軟體與勒索軟體

自6月初Atlassian修補Confluence重大漏洞CVE-2022-26134,相關的漏洞攻擊行動就不斷傳出。資安業者Sophos於6月16日指出,他們近日觀察到數起Confluence漏洞攻擊行動,並指出大部分的運作過程是自動化進行,其中有些攻擊者透過無檔案式的Web Shell,鎖定Linux主機投放漏洞工具包PwnKit,或是挖礦軟體z0miner。

自6月初Atlassian修補Confluence重大漏洞CVE-2022-26134,相關的漏洞攻擊行動就不斷傳出。資安業者Sophos於6月16日指出,他們近日觀察到數起Confluence漏洞攻擊行動,並指出大部分的運作過程是自動化進行,其中有些攻擊者透過無檔案式的Web Shell,鎖定Linux主機投放漏洞工具包PwnKit,或是挖礦軟體z0miner。

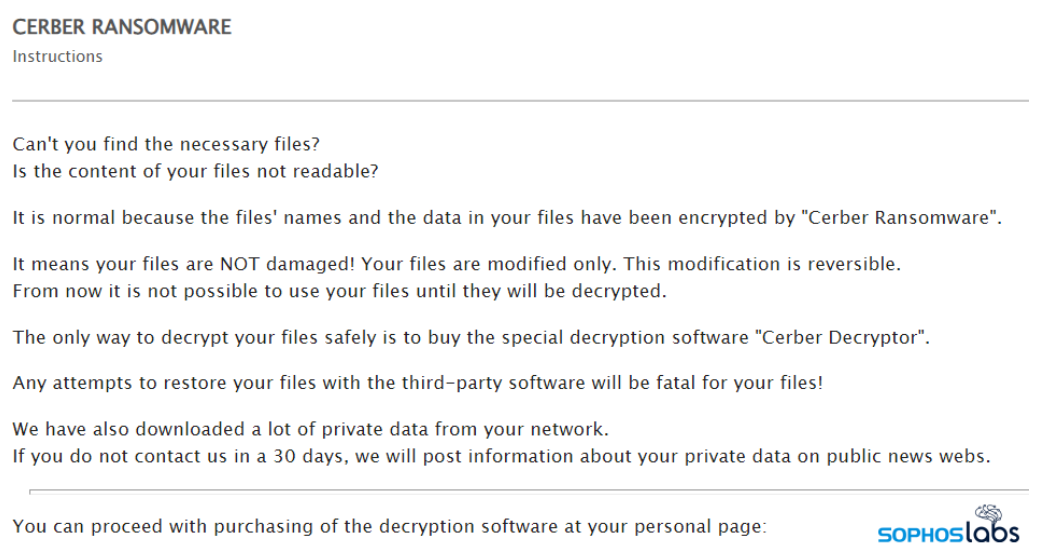

針對執行Windows作業系統的受害伺服器,研究人員則是看到駭客執行PowerShell命令,推送Cobalt Strike的Shell Code的事故,他們也發現有2次鎖定Windows伺服器的Cerber勒索軟體攻擊。研究人員也提供入侵指標(IoC)供組織識別相關攻擊行動。

【漏洞與修補】

西門子公布與修補15個工控網路管理系統的漏洞

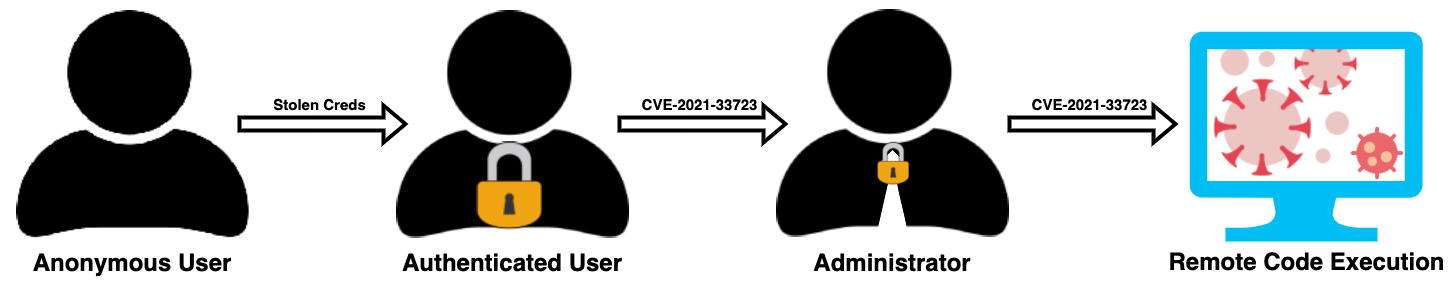

用於操作科技(OT)環境的網路管理系統,一旦出現漏洞,有可能讓攻擊者用於掌控OT網路環境。資安業者Claroty近日揭露,西門子旗下的SINEC網路管理系統(NMS)漏洞,西門子總共登錄為15個CVE編號進行列管,並發布1.0 SP2 Update 1予以修補。研究人員指出,這些漏洞中最值得留意的是CVE-2021-33723與CVE-2021-33722,前者為能讓攻擊者藉由不適當的權限挾持帳號,後者則是路徑穿越(Path Traversal)漏洞,攻擊者可經由受限制的資料夾,以及不適當的檔案名稱限制,來加以利用,CVSS風險評分為8.8分與7.2分。

用於操作科技(OT)環境的網路管理系統,一旦出現漏洞,有可能讓攻擊者用於掌控OT網路環境。資安業者Claroty近日揭露,西門子旗下的SINEC網路管理系統(NMS)漏洞,西門子總共登錄為15個CVE編號進行列管,並發布1.0 SP2 Update 1予以修補。研究人員指出,這些漏洞中最值得留意的是CVE-2021-33723與CVE-2021-33722,前者為能讓攻擊者藉由不適當的權限挾持帳號,後者則是路徑穿越(Path Traversal)漏洞,攻擊者可經由受限制的資料夾,以及不適當的檔案名稱限制,來加以利用,CVSS風險評分為8.8分與7.2分。

但這兩個漏洞的危險之處,在於駭客可以將其串連,進而取得NT AUTHORITY\SYSTEM的權限,不只能遠端執行程式碼,還能破壞SINEC管理的西門子設備。由於SINEC專門用於集中管控與設定OT網路環境中的PLC裝置,以及其他相關的工業控制系統(ICS)裝置,攻擊者一旦掌握了SINEC,就有機會在受害組織的OT環境站穩腳跟,且成功利用上述2個漏洞後,攻擊者還能順勢運用其他13個漏洞,研究人員呼籲企業應儘速升級新版SINEC。

研究人員揭露微軟二度修補的RDP漏洞細節

資安業者CyberArk於今年1月向微軟通報CVE-2022-21893,並得到修補,但研究人員後來又發現可利用上述漏洞的手法,使得微軟再度製作了新的修補程式。該業者最近公布漏洞的相關細節。研究人員指出,CVE-2022-21893存在於遠端桌面連線(RDP),一旦攻擊者加以利用,就機會透過有多個使用者存取的RDP伺服器,存取其他使用者連線到遠端桌面所使用的用戶端電腦(Clinet),且無須取得特殊權限就能觸發前述漏洞。

資安業者CyberArk於今年1月向微軟通報CVE-2022-21893,並得到修補,但研究人員後來又發現可利用上述漏洞的手法,使得微軟再度製作了新的修補程式。該業者最近公布漏洞的相關細節。研究人員指出,CVE-2022-21893存在於遠端桌面連線(RDP),一旦攻擊者加以利用,就機會透過有多個使用者存取的RDP伺服器,存取其他使用者連線到遠端桌面所使用的用戶端電腦(Clinet),且無須取得特殊權限就能觸發前述漏洞。

研究人員指出,這項漏洞還允攻擊者檢視或竄改RDP連線用戶的資料,像是剪貼簿、傳輸的檔案,甚至是智慧卡的PIN碼等,而且,攻擊者能藉此冒用他人帳號存取RDP主機。

針對微軟首度推出的修補內容,研究人員表示,該公司限縮使用管道(Pipe)的權限,避免一般使用者建立具名管道(Named Pipe)伺服器,來防堵漏洞的觸發,但若是攻擊者使用相同名稱建立多個管道個體(Pipe Instance),則作業系統第一次呼叫的CreateNamedPipe()函式,將適用於其他相同名稱的個體,而能突破上述的修補程式,微軟獲報後於4月份的例行修補(Patch Tuesday)再度提供更新軟體,並將後續修補的部分登錄為CVE-2022-24533列管。

【資安防禦措施】

美、德、荷、英4國執法單位聯手,切斷俄羅斯殭屍網路RSOCKS基礎設施運作

針對攻擊者集結物聯網(IoT)裝置作為殭屍網路大軍的情況,有駭客建置了租賃服務,出租受到控制的裝置讓他人加以運用,而遭到執法單位圍剿。美國司法部(DOJ)於6月16日宣布,他們與德國、荷蘭、英國的執行機構聯手,摧毀俄羅斯駭客建立的殭屍網路RSOCKS基礎設施。

該殭屍網路主要由物聯網裝置組成,裝置類型相當廣泛,不只包含了電腦和行動裝置,還有工業控制系統(ICS)、路由器、影音串流裝置,以及智慧家電等。美國司法部指出,該殭屍網路提供租賃服務,客戶付費後就能藉由這些裝置的流量來發動攻擊──每天30美元可使用2千個裝置的流量、每天200美元則可運用9萬個裝置的流量。RSOCKS用戶很可能運用上述服務發動大規模的帳號填充(Credential Stuffing)攻擊,或是寄送釣魚郵件。為了避免客戶發動攻擊的來源IP位址曝光,RSOCKS也提供代理伺服器的服務(Proxy Service),將受害裝置的IP位址分配給客戶使用。

根據美國聯邦調查局(FBI)於2017年開始著手進行的調查,當時全球至少有32.5萬臺裝置遭到RSOCKS擺布,其中有不少位於該國加州的聖地牙哥郡。

【其他資安新聞】

惡意軟體Matabuchus被用於投放Cobalt Strike

近期資安日報

【2022年6月17日】 WordPress表單外掛程式Ninja Forms漏洞已遭利用、勒索軟體駭客意圖透過員工向受害組織施壓

【2022年6月16日】 軟體開發測試平臺Travis CI恐曝露數千個雲端服務憑證、Splunk漏洞恐被攻擊者用於執行任意程式碼

【2022年6月15日】 大規模HTTPS流量DDoS攻擊鎖定Cloudflare用戶下手、研究人員揭露處理器攻擊手法Hertzbleed

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10