使用HTTPS流量的DDoS攻擊行動再度出現。雲端服務業者Cloudflare近期偵測到一起大規模的DDoS攻擊事故,並指出攻擊流量來源是從雲端的虛擬機器(VM)與伺服器主機而來,在雲端部署相關設施的組織應特別留意,VM與伺服器主機是否成為駭客用於發動DDoS攻擊的工具。

在針對處理器的攻擊手法裡,先前研究人員發現推測執行漏洞,主要是鎖定處理器加速運算的機制而來,而在今天的資安新聞裡,有研究團隊指出用於管控處理器功耗的動態電壓與時脈調整(DVFS)機制,可被用於攻擊Intel與AMD處理器的電腦。

微軟於6月14日發布本月例行修補(Patch Tuesday),其中最引起注意的是對於零時差漏洞CVE-2022-30190(亦稱Follina)的修補。

【攻擊與威脅】

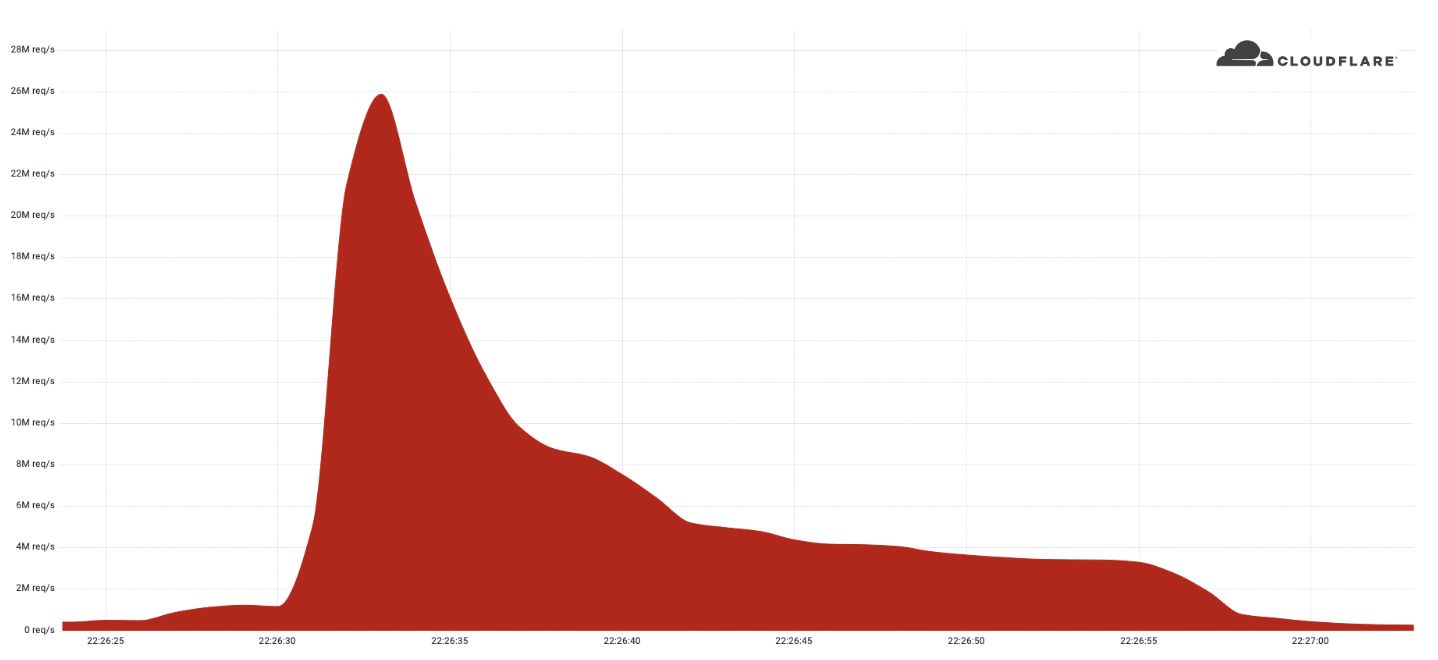

大規模HTTPS流量DDoS攻擊鎖定Cloudflare免費用戶下手

駭客不只發動DDoS攻擊,還使用了HTTPS加密流量而企圖掩蓋來源。雲端服務業者Cloudflare於6月上旬,攔阻每秒發出2千6百萬次請求(RPS)的大規模DDoS攻擊行動,目標是使用該公司免費服務的網站,攻擊者運用由5,067臺設備組成的殭屍網路,每臺設備每秒最多可產生5,200次請求。

駭客不只發動DDoS攻擊,還使用了HTTPS加密流量而企圖掩蓋來源。雲端服務業者Cloudflare於6月上旬,攔阻每秒發出2千6百萬次請求(RPS)的大規模DDoS攻擊行動,目標是使用該公司免費服務的網站,攻擊者運用由5,067臺設備組成的殭屍網路,每臺設備每秒最多可產生5,200次請求。

該公司研判,駭客濫用雲端服務上的虛擬機器(VM)與伺服器主機來發動攻擊。而他們也曾在今年4月攔截類似的攻擊行動,並指出這種使用HTTPS流量的DDoS攻擊手法,駭客會使用大量的垃圾請求,來耗盡目標伺服器的處理器與記憶體資源。

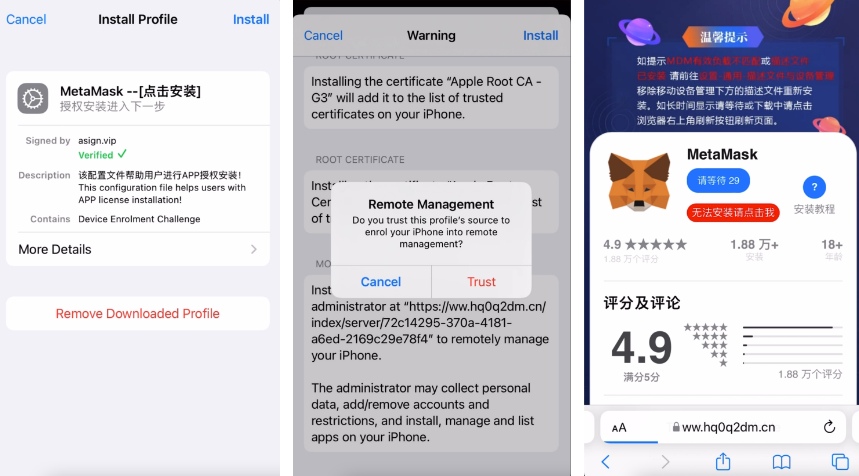

行動裝置後門程式SeaFlower竊取加密貨幣錢包的通關密語

近期出現鎖定安卓行動裝置偷取加密貨幣資產的惡意程式,但也有駭客對iPhone用戶下手。資安業者Cofiant於2022年3月,發現針對Web3使用者而來的SeaFlower攻擊行動,這些駭客建置冒牌的加密貨幣錢包網站,提供帶有惡意程式碼的加密錢包App,進而從安卓與iPhone手機竊取加密錢包的通關密語(Seed Words),將受害者的Coinbase、MetaMask、TokenPocket,以及imToken的錢包洗劫一空。

近期出現鎖定安卓行動裝置偷取加密貨幣資產的惡意程式,但也有駭客對iPhone用戶下手。資安業者Cofiant於2022年3月,發現針對Web3使用者而來的SeaFlower攻擊行動,這些駭客建置冒牌的加密貨幣錢包網站,提供帶有惡意程式碼的加密錢包App,進而從安卓與iPhone手機竊取加密錢包的通關密語(Seed Words),將受害者的Coinbase、MetaMask、TokenPocket,以及imToken的錢包洗劫一空。

而駭客如何引誘被害人前往冒牌網站,下載假的加密錢包App?答案是這些駭客購買了百度的搜尋引擎最佳化(SEO)廣告,研究人員在百度搜尋引擎輸入download metamask ios並執行搜尋,結果第一個項目就是SeaFlower駭客所架設的網站。

Atlassian Confluence重大漏洞也被勒索軟體駭客利用

在6月初獲報並修補的Atlassian Confluence漏洞CVE-2022-26134,之前傳出有多個駭客組織用於挖礦攻擊,現在也被勒索軟體駭客盯上。根據資安業者Prodaft、資安研究團隊MalwareHunterTeam,以及微軟的威脅情報團隊,發現勒索軟體AvosLocker、Cerber2021(亦稱CerberImposter)正在利用上述漏洞發動攻擊。

Prodaft指出,AvosLocker鎖定尚未修補的Confluence伺服器,發動大規模攻擊,至少在美國、歐洲、澳洲已出現受害組織;MalwareHunterTeam與微軟則發現Cerber2021的攻擊行動,且駭客疑似同時加密了Confluence伺服器的配置檔案。

伊朗駭客利用DNS後門程式對能源組織下手

伊朗駭客去年多次鎖定關鍵基礎設施(CI)下手的情況,引起歐美高度關注,最近又有新的攻擊行動。資安業者Zscaler揭露駭客組織Lycaeum(亦稱Hexane、Spilrin)近期的攻擊行動,該組織以開源軟體DIG.net為基礎,以.NET打造了新的後門程式,進而發動DNS挾持攻擊,鎖定中東能源組織而來。

駭客透過含有伊朗軍事新聞報導的Word檔案作為誘餌,吸引受害者開啟,一旦開啟檔案,攻擊者就會在受害電腦植入DNS後門程式,並執行後續的流量追蹤,或是從C2接收發動攻擊的命令。

【漏洞與修補】

研究人員揭露Intel、AMD處理器旁路攻擊手法Hertzbleed

最近幾年筆電的續航力顯著成長,當中處理器的功耗管理機制扮演重要的角色,但這類機制也可能成為駭客發動攻擊的管道。德州大學奧斯汀分校、伊利諾大學厄巴納-香檳分校(UIUC)、華盛頓大學的研究人員聯手,發現了名為Hertzbleed的旁路攻擊手法,一旦攻擊者利用這項漏洞,就能藉由觀察Intel與AMD處理器的動態電壓與時脈調整(DVFS)機制中,所控制的處理器頻率,來竊取完整的加密金鑰。

DVFS是時下處理器採用的電源管理功能,能在電腦以高負載運作時避免溫度過高而故障,並在低負載運作時降低功耗。

對此,Intel證實旗下全部處理器產品確實存在上述漏洞,並以CVE-2022-24436進行列管,AMD則指出旗下採用Zen 2與Zen 3微架構的產品曝險,包含多個系列的Ryzen產品線,以及第1代與第2代EPYC伺服器處理器等,並將該漏洞登錄為CVE-2022-23823。兩家公司皆提供開發人員緩解措施,但研究人員指出,兩家公司都不打算發布相關修補程式。

資安業者指控微軟對Azure Synapse Analytics漏洞回應不夠積極

最近有2家資安業者不約而同指出,微軟對於資料分析服務Azure Synapse Analytics的漏洞處理不甚積極。

資安業者Orca Security揭露名為SynLapse的漏洞(CVE-2022-29972)攻擊者一旦利用此漏洞,就有可能繞過資料分析服務的租戶分離機制,來控制其他使用者的工作區。但研究人員指出,他們在今年1月就向微軟通報,該公司從3月開始發布修補程式,卻都修補不全,直到5月底才確實完成修補。

無獨有偶,漏洞管理解決方案業者Tenable也指出,他們在今年3月向微軟通報了2個漏洞,其中一個允許攻擊者利用Spark VM的脈絡(context),將提升權限為root;另一個則是可讓攻擊者用竄改Spark池裡所有節點的hosts檔案,然而,該公司指控,微軟僅默默在89天後,修補了權限提升漏洞,另一個迄今尚未修補,也並未對客戶告知這些漏洞的嚴重性。Tenable表示,他們並非少數被微軟輕忽的通報者,而此舉將導致Azure Synapse Analytics用戶不知道已經曝險,是相當不負責任的做法。

微軟修補MSDT零時差漏洞

微軟於6月14日發布每月例行修補(Patch Tuesday),當中總共修補了55個漏洞,其中有1個是零時差漏洞,那就是5月底引起許多研究人員關注的MSDT漏洞CVE-2022-30190(亦稱Follina),微軟針對工作站與伺服器版本Windows發布修補程式,電腦安裝相關更新程式後,將會防堵駭客執行PowerShell注入的攻擊行動。

【資安產業動態】

美國國防廠商傳出打算買下網路間諜公司NSO Group

惡名昭彰的以色列網路間諜公司NSO Group,先前因多個國家政府施壓,而打算將間諜軟體Pegasus相關部門出售,近期竟傳出有美國國防業者打算併購該公司的消息。根據新聞網站Intelligence Online、衛報、華盛頓郵報、Haaretz的報導,美國知名國防承包商L3Harris有意買下NSO Group,主要是為了該公司間諜軟體的核心技術。

衛報指出,這項併購案需要經過美國與以色列政府同意,前者將NSO Group列為制裁對象,後者由國防部進行監管,要通過這兩關並不容易。Haaretz指出,此事美國聯邦調查局(FBI)與中央情報局(CIA)都知情;對此一名美國白宮官員向衛報透露,此交易很可能對美國政府帶來嚴重的情報收集問題。

【其他資安新聞】

施耐德電機與資安業者Claroty聯手,推出智慧建築資安解決方案

近期資安日報

【2022年6月14日】 俄羅斯駭客Sandworm利用Follina漏洞攻擊烏克蘭、Linux蠕蟲程式Syslogk於受害主機載入後門程式

【2022年6月13日】 勒索軟體Hello XD加密電腦檔案同時會植入後門、駭客組織鎖定WordPress電商網站發動側錄攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10