示意圖,背景圖片來源/Jeremy Perkins on Unsplash

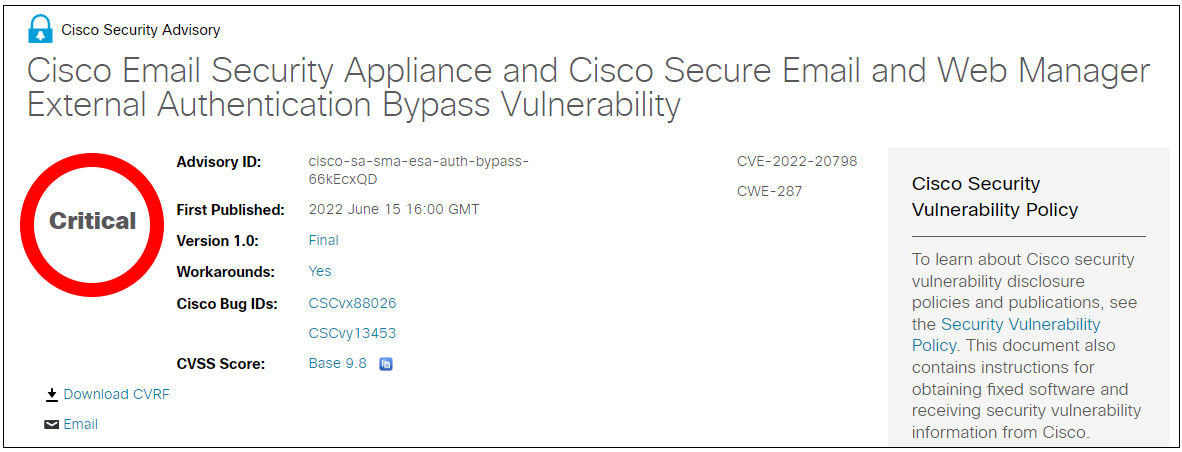

思科(Cisco)15日督促用戶修補一個位於Cisco ESA及Cisco Secure Email and Web Manager裝置的安全漏洞,此一編號為CVE-2022-20798的漏洞將允許駭客繞過外部的身分認證,其CVSS風險評分高達9.8。

Cisco ESA為Cisco Email Security Appliances,是思科的電子郵件安全裝置,Cisco Secure Email and Web Manager則是用來集中管理郵件及網路的安全裝置,不管是虛擬版或硬體版都受到該漏洞的影響。

根據思科的解釋,此一漏洞出現在上述裝置利用輕量級目錄存取協定(Lightweight Directory Access Protocol,LDAP)來執行外部認證時,採用了不適當的認證檢查。駭客只要於裝置的登入介面輸入特定內容,就能開採該漏洞,並在未經身分認證的情況下進入受害裝置的網頁管理介面。思科已藉由更新AsyncOS軟體來修補CVE-2022-20798。

雖然它的風險評風高達9.8,表示它是個既容易開採又危險的漏洞,但幸好外部認證的預設值是關閉的,除非使用者啟用了外部認證,同時採用LDAP作為認證協定才會受到影響。

若無法即時修補漏洞,思科也提供了暫時補救措施,用戶可於外部身分認證伺服器上關閉匿名綁定,只是此一行為必須在處理外部身分認證的伺服器上進行,而不應影響Cisco Secure裝置所提供的外部身分認證功能。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02