一群來自不同大學的研究人員周二(6/14)揭露了一個涉及動態頻率調整(Dynamic Frequency Scaling)的CPU漏洞,指稱最糟的狀況下將允許駭客自遠端伺服器取得加密金鑰,包括英特爾(Intel)與AMD都已證實自家的處理器產品遭到波及。

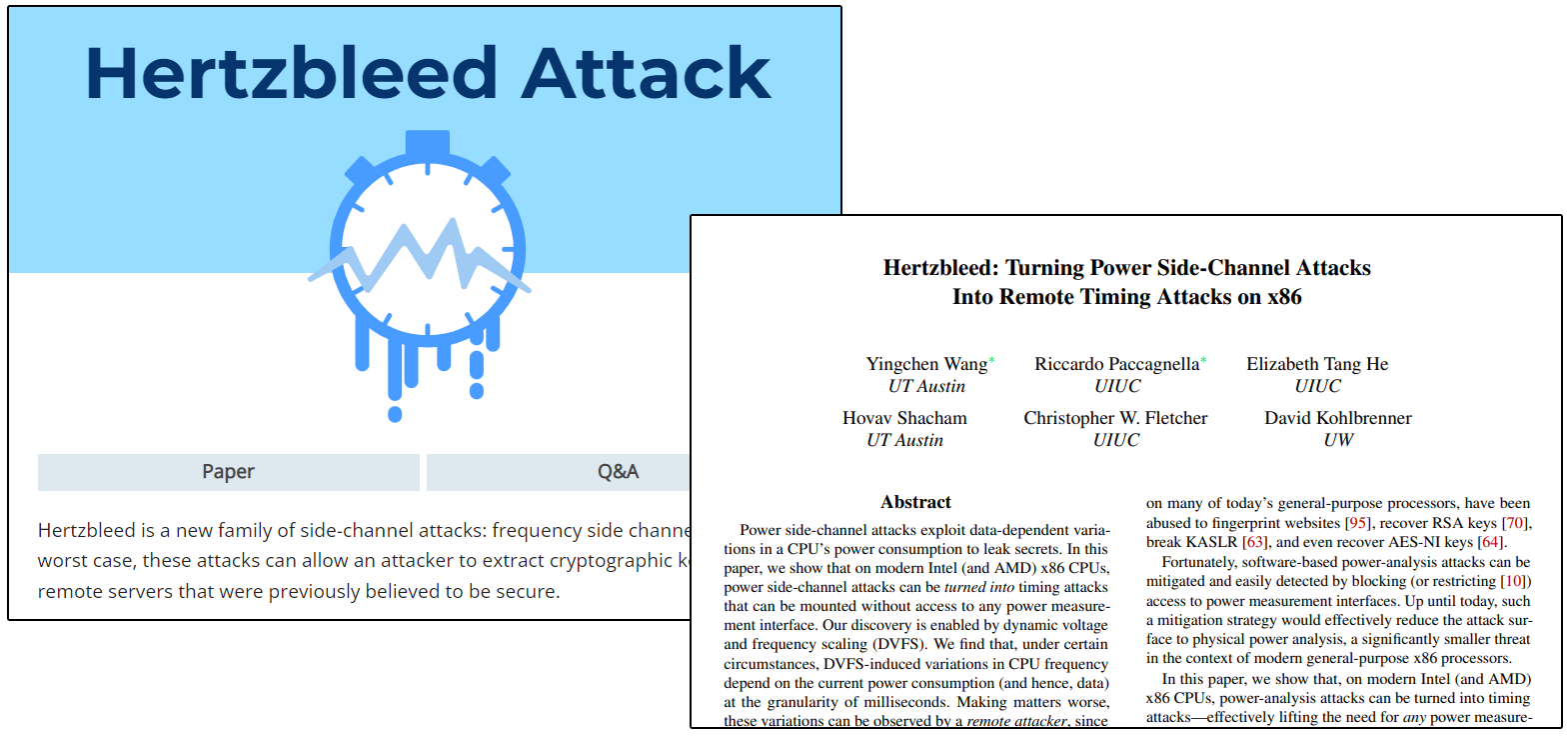

這群研究人員準備在今年8月舉行的USENIX安全研討會上發表此一研究報告,他們將相關的攻擊行動命名為Hertzbleed,可將針對電力的旁路攻擊轉成遠端時序攻擊,報告名稱即為「Hertzbleed: Turning Power Side-Channel Attacks Into Remote Timing Attacks on x86」。

此一漏洞於英特爾產品中的編號為CVE-2022-24436,在AMD產品中則是CVE-2022-23823。根據英特爾的說明,有些英特爾處理器的電源管理節流行為,可能會允許一個經過身分認證的使用者透過網路存取而導致資訊揭露,不過,英特爾也說此一漏洞影響該公司所有的處理器。

雖說是不同的漏洞編號,但AMD對CVE-2022-23823的描述也差不多,指稱某些使用頻率調整的處理器可能會允許通過身分認證的駭客執行時序攻擊,而造成資訊揭露。

時序攻擊(Timing Attacks)為旁路攻擊的一種形態,指的是駭客企圖藉由分析加密演算法所需的時間來危害密碼系統,這是因為電腦上的每個邏輯操作都需要時間來執行,而所需的時間則基於輸入的內容而有所不同,因此,只要精確計算每個操作的時間,就能回推輸入內容。

研究人員則說,造成Hertzbleed的最根本原因為動態頻率調整,這是現代處理器的功能之一,可用來降低電力損耗,或是確保系統處於一定的功耗與熱度限制之下。

在某些情況下,周期性的CPU頻率調整取決於目前的CPU電力使用,而這些調整則會直接轉換成執行上的時間差異,此外,有鑑於有關如何撰寫常數時間的產業指南不足以保證現代處理器上的常數時間執行,因此就算使用常數時間,還是可藉由遠端的時序分析取得密碼。

不管是英特爾或是AMD都把相關漏洞列為中度風險等級,看起來也沒有修補漏洞的打算,但英特爾祭出了實現加密的軟體指南,藉由鼓勵密碼開發者在打造函式庫與應用程式時遵照該指南以緩解相關漏洞,並避免資訊揭露。

研究人員是在去年第三季發現Hertzbleed並知會英特爾、微軟與Cloudflare,繼之於今年第一季通知AMD,在英特爾的要求下,一直到本周才對外公開。他們也通知了Arm或其它也在產品中導入頻率調整功能的處理器業者,但並不確定其它業者的產品是否受到影響。

其實研究人員也找到了關閉Hertzbleed漏洞的方法,亦即直接關閉處理器中的頻率加速功能,在英特爾產品中的叫Turbo Boost,在AMD產品中則名為Turbo Core或Precision Boost,因為只要關閉了該功能,處理器在執行任務的期間就會保持固定頻率,而可避免資訊揭露,只不過,此舉將會對系統效能帶來極端影響,因此並不建議採用。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09