回顧本週的資安新聞,勒索軟體攻擊事故占據了相當高比例。其中,又以日經新聞證實一週前分公司的伺服器遭到勒索軟體攻擊引起關注,再者,勒索軟體Conti攻擊哥斯大黎加後續事故的發展也值得留意,因為駭客不只提高贖金,更宣稱要推翻新總統的政權。

另一個也相當值得留意的勒索軟體攻擊,是勒索軟體Chaos加入了烏克蘭戰爭選邊站的行列,這次他們加密完受害電腦檔案後,透過副檔名和勒索訊息表達政治訴求,沒有打算索討贖金,也不打算恢復受害電腦的檔案。

除了勒索軟體攻擊事故之外,來自北韓的威脅也值得留意。因為,該國藉由IT人士埋伏全球的企業,一旦組織錄用這些人士,就有可能面臨資料外洩、資金遭竊的風險,而且他們還有可能成為北韓駭客的內應。

而在鎖定應用系統的攻擊行動,駭客針對遠距工作平臺VMware Horizon的Log4Shell漏洞進行攻擊,以及透過SQL Server的內建公用程式下手的隱密手法,使得IT人員可能難以防範。

針對應用系統重大漏洞的部分,則有VMware身分驗證系統的重大漏洞CVE-2022-22972,以及微軟SharePoint的反序列化漏洞CVE-2022-29108等。前者美國更要求公部門限期修補。

iPhone自iOS 15推出的Find My定位功能,能讓手機即使在關機之後仍有機會找回,背後與蘋果採用的低耗電模式(LPM)有關,當時就有人認為這種機制可能會有資安風險,如今有研究人員證實LPM存在可被濫用的弱點,而有可能成為攻擊者入侵的管道。

【攻擊與威脅】

日經新聞遭到勒索軟體攻擊

勒索軟體駭客攻擊的對象,近期也盯上了東亞新聞媒體。日經新聞於5月19日公布,他們新加坡辦公室的一臺伺服器主機,於5月13日遭到勒索軟體攻擊,該公司當日察覺異狀後已關關此伺服器,並採取相關回應措施。該公司表示他們正在了解攻擊的情況與受害範圍,並指出遇害的伺服器有可能存放客戶的資料,但目前尚未發現資料外洩的跡象。

勒索軟體Conti提高對哥斯大黎加的贖金,煽動推翻政府

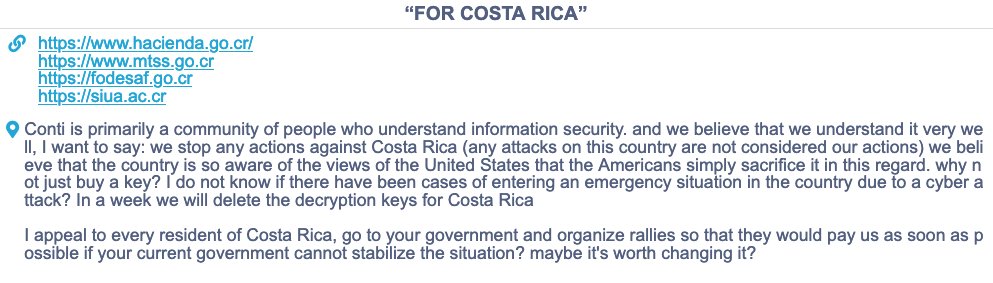

勒索軟體Conti於4月下旬攻擊哥斯大黎加政府,使得該國新任總統於5月8日上任隨即宣布全國進入緊急狀態,而這起事件最近又有了新的進展。根據資安新聞網站Recorded Future的報導,勒索軟體駭客約於5月15日,將贖金從原先的1千萬美元加倍為2千萬美元,並煽動該國民眾叫政府趕快支付贖金,揚言若不給錢,將於7天內刪除解密金鑰,這可能意味著連駭客自己也沒辦法解開遭加密的檔案。

勒索軟體Conti於4月下旬攻擊哥斯大黎加政府,使得該國新任總統於5月8日上任隨即宣布全國進入緊急狀態,而這起事件最近又有了新的進展。根據資安新聞網站Recorded Future的報導,勒索軟體駭客約於5月15日,將贖金從原先的1千萬美元加倍為2千萬美元,並煽動該國民眾叫政府趕快支付贖金,揚言若不給錢,將於7天內刪除解密金鑰,這可能意味著連駭客自己也沒辦法解開遭加密的檔案。

此外,這些駭客也宣稱,他們這麼做的目的是要透過網路攻擊,來推翻新總統的政權。自先前遭到勒索軟體攻擊後,哥斯大黎加政府目前仍尚未恢復正常運作,該國財政部於5月13日表示,報稅需人工計算,且民眾必須透過銀行繳納。

北韓IT人士埋伏全球企業,協助駭客進行網路攻擊

出身北韓的IT人士遭他國政府懷疑可能會與母國的國家駭客聯手,以利網路攻擊。美國國務院、美國財政部,以及美國聯邦調查局(FBI)聯手,於5月16日發布資安通告,警告全球組織要小心北韓政府派出的IT人才,這些人士會透過自由工作者招募平臺、社群網站等管道謀職,一旦組織不慎錄用這些人士,就有可能面臨資料外洩或是資金遭竊的風險,甚至有可能因此變成美國與聯合國制裁的對象,除此之外,這些人士也可能與北韓駭客裡應外合。

美國政府也提供這類人士的識別方法,要組織提高警覺。例如,會要求使用支付平臺轉帳薪資,或是以加密貨幣領取薪資,還有面試者很可能會在短時間內,從不同地區多次登入相同的帳號,很有可能就是上述可能會造成組織危害的北韓IT人員。

北韓駭客Lazarus鎖定南韓組織的VMware遠距工作平臺Log4Shell漏洞下手

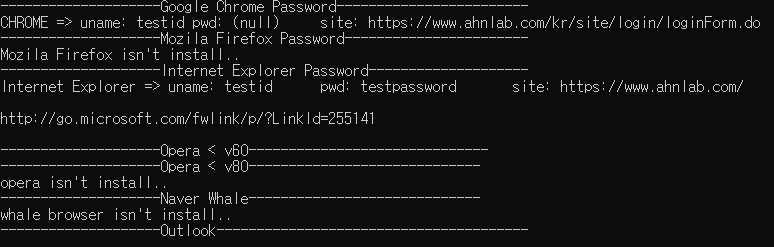

又是針對VMware遠距工作平臺的Log4Shell漏洞下手的攻擊行動。資安業者AhnLab指出,北韓駭客Lazarus於今年4月,鎖定南韓組織的遠距工作平臺VMware Horizon下手,針對尚未修補Log4Shell漏洞的Tomcat元件入侵,植入後門程式NukeSped,並在受害組織裡進行間諜工作,如截取螢幕畫面、側錄輸入內容、存取敏感檔案等,與過往NukeSped不同之處在於,研究人員看到2個新模組,可用於轉存USB儲存裝置的資料,以及提供存取視訊鏡頭的能力。

又是針對VMware遠距工作平臺的Log4Shell漏洞下手的攻擊行動。資安業者AhnLab指出,北韓駭客Lazarus於今年4月,鎖定南韓組織的遠距工作平臺VMware Horizon下手,針對尚未修補Log4Shell漏洞的Tomcat元件入侵,植入後門程式NukeSped,並在受害組織裡進行間諜工作,如截取螢幕畫面、側錄輸入內容、存取敏感檔案等,與過往NukeSped不同之處在於,研究人員看到2個新模組,可用於轉存USB儲存裝置的資料,以及提供存取視訊鏡頭的能力。

駭客透過上述後門程式在受害組織站穩腳跟後,便進一步投放竊密軟體,偷取瀏覽器(Chrome、Firefox、IE、Naver Whale)與收信軟體(Outlook、Outlook Express、Windows Live Mail)的帳號資料,以及辦公室軟體(微軟Office、Hancom 2010)近期使用的檔案名稱。研究人員呼籲VMware Horizon用戶應儘速修補相關漏洞。

駭客鎖定SQL Server進行寄生攻擊,透過公用程式執行PowerShell指令碼,可躲避系統事件記錄而不會留下足跡

針對SQL Server伺服器下手的攻擊行動近期再度出現,而且是利用公用程式來進行。微軟於5月18日提出警告,他們近期發現到鎖定SQL Server的攻擊行動,駭客藉由暴力破解的方式入侵這些資料庫系統,然後透過內建的PowerShell命令列公用程式SQLPS.EXE來執行PowerShell命令,以進行寄生攻擊(LOLBin),而不會在受害的伺服器上留下事件記錄。

研究人員指出,透過這樣的攻擊手法,駭客不只能夠長期滲透SQL Server,還能建立新的使用者帳號,並配置管理員權限,進而接管整個SQL Server系統。研究人員認為,上述攻擊行動的發現,突顯管理者需要掌握指令碼執行動態的重要性。資安新聞網站Bleeping Computer則認為,管理者也應從強化密碼管理著手,來防範SQL Server遭到入侵。

駭客利用客服機器人進行網路釣魚,竊取信用卡資料

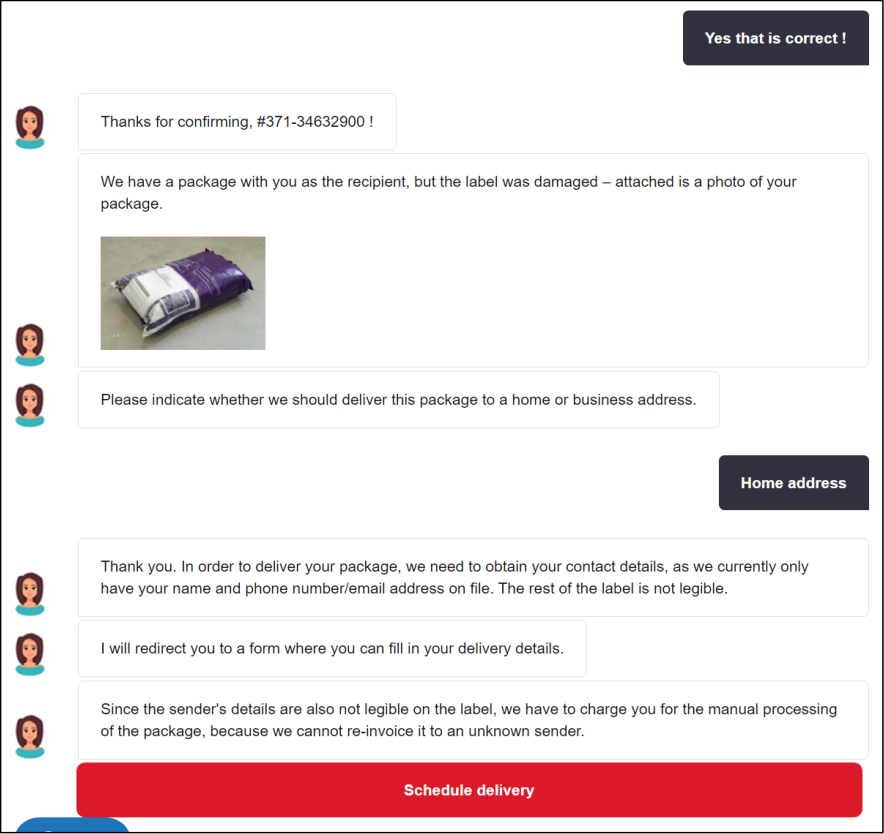

利用釣魚郵件發動網路釣魚攻擊的情況算是相當常見,但現在有人結合了線上客服的手法,讓受害人放下戒心。資安業者Trustwave指出,他們看到駭客假冒物流業者DHL的名義,寄送包裹無法送達的通知訊息,並要求受害者依照指示處理。一旦收信人照辦就會下載PDF檔案,該文件內含指向釣魚網站的連結,受害者點選後便會被引導到與客服聊天機器人(Chatbot)的對話框。這個機器人會表明包裹上的標籤已經遭到破壞,而無法寄送,要求重新提供公司或住家地址、姓名、電話號碼,並告知對方要刷卡支付額外的運費。收信人若是照做,信用卡的資料就有可能遭側錄。

利用釣魚郵件發動網路釣魚攻擊的情況算是相當常見,但現在有人結合了線上客服的手法,讓受害人放下戒心。資安業者Trustwave指出,他們看到駭客假冒物流業者DHL的名義,寄送包裹無法送達的通知訊息,並要求受害者依照指示處理。一旦收信人照辦就會下載PDF檔案,該文件內含指向釣魚網站的連結,受害者點選後便會被引導到與客服聊天機器人(Chatbot)的對話框。這個機器人會表明包裹上的標籤已經遭到破壞,而無法寄送,要求重新提供公司或住家地址、姓名、電話號碼,並告知對方要刷卡支付額外的運費。收信人若是照做,信用卡的資料就有可能遭側錄。

為了取信對方,這個客服機器人的對話內容還會包含無法寄送的包裹圖片,以及在刷卡的過程裡,還會要求輸入手機簡訊的驗證碼,讓受害者以為真有其事。由於駭客納入許多實際網站運用的機制,而很難分辨真假,研究人員提出警告,使用者若是收到相關的寄送通知,應另外開啟物流公司的網頁查詢,而非直接透過信件提供的連結回覆。

駭客利用線上遊戲開發平臺Roblox散布木馬程式

熱門線上遊戲平臺機器磚塊(Roblox),允許玩家創作與開發遊戲,而廣受許多青少年喜愛,美國更有逾半數兒童遊玩,但這樣的普及程度,也成為駭客用來發動攻擊的管道。資安業者Avanan於3月底,發現專門鎖定Roblox的惡意檔案,駭客疑似將原本的Roblox注入惡意程式,再上傳到該公司客戶的OneDrive帳號,並濫用Roblox的程式碼引擎Synapse X,在受害電腦上部署木馬程式。一旦使用者下載、執行惡意檔案,就會於Windows系統資料夾部署惡意DLL檔案,進而有可能導致應用程式無法運作、資料造成毀損、回傳用戶資訊等。研究人員警告,儘管Roblox用戶多半是兒童,但他們很可能使用父母的電腦上網,而使得當中存放的資料曝露於危險。

WordPress外掛程式Tatsu Builder漏洞遭到鎖定,出現近6百萬次攻擊

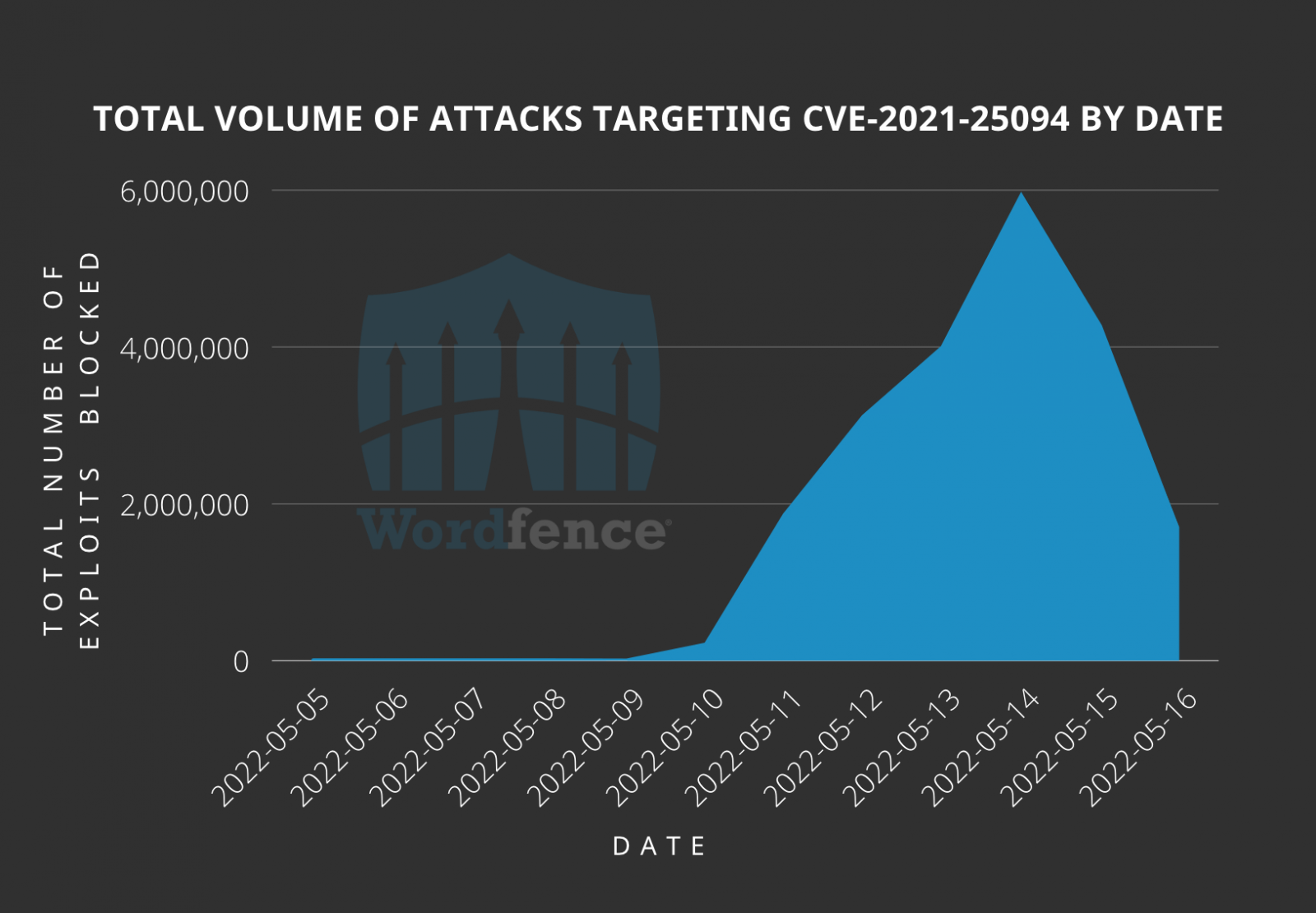

研究人員於3月底揭露WordPress外掛程式Tatsu Builder的漏洞CVE-2021-25094,開發者亦發布3.3.13版修補,並於4月7日寄送電子郵件通知用戶升級,但在一個月後出現了大規模的攻擊行動。資安業者Wordfence指出,他們約自5月9日開始,發現針對上述漏洞的攻擊行動顯著增加,並於14日達到高峰──約有590萬次攻擊,鎖定140萬個網站而來。

研究人員於3月底揭露WordPress外掛程式Tatsu Builder的漏洞CVE-2021-25094,開發者亦發布3.3.13版修補,並於4月7日寄送電子郵件通知用戶升級,但在一個月後出現了大規模的攻擊行動。資安業者Wordfence指出,他們約自5月9日開始,發現針對上述漏洞的攻擊行動顯著增加,並於14日達到高峰──約有590萬次攻擊,鎖定140萬個網站而來。

而對於攻擊來源的部分,研究人員指出,大部分攻擊行動來自3個IP位址,它們各攻擊超過百萬個網站;再者,也有15個IP位址攻擊超過10萬個網站。研究人員呼籲用戶,儘速將Tatsu Builder升級到3.3.13版來防堵相關漏洞。

駭客利用惡意PHP程式碼截取網站的信用卡資料

最近3年,全球針對電商網站側錄信用卡資料的攻擊行動不時有事故發生,且攻擊者目標從針對前端的JavaScript程式碼,轉換到後端PHP程式碼上,這也使得美國政府提出警告。

美國聯邦調查局(FBI)近日針對當地電商網站發布警訊,指出有人自2020年9月開始,針對美國電商網站下手,將惡意PHP程式碼植入結帳網頁,截取相關資料並傳送到攻擊者控制的伺服器,並成功欺騙了本來處理信用卡交易的伺服器;而到了今年初,駭客藉由除錯功能在網站伺服器下載2個Web Shell,然後建立後門,以便攻擊者能進一步對受害組織下手。

而這樣的情況,也有資安業者提出相關的觀察──資安業者Sucuri發現,在2021年的電商網站側錄攻擊中,有41%是針對PHP程式碼而來,而有可能使得攻擊者進一步存取電商網站的檔案系統,而使得該公司呼籲網站管理者,必須加強相關的網站防護措施。

鎖定Linux主機的殭屍網路XorDDoS近半年攻擊次數增2.5倍

殭屍網路鎖定Linux主機而來的情況,最近逐漸增加。微軟在5月19日提出警告,他們在最近半年裡,發現XorDDoS的攻擊行動次數較先前增加了254%。這個殭屍網路病毒主要透過SSH連線暴力破解的方式,入侵執行Linux作業系統的設備,攻擊者利用Shell指令碼來嘗試各種可能的帳密組合,一旦成功存取,就有可能將XorDDoS的ELF檔案投放到設備上執行。

殭屍網路鎖定Linux主機而來的情況,最近逐漸增加。微軟在5月19日提出警告,他們在最近半年裡,發現XorDDoS的攻擊行動次數較先前增加了254%。這個殭屍網路病毒主要透過SSH連線暴力破解的方式,入侵執行Linux作業系統的設備,攻擊者利用Shell指令碼來嘗試各種可能的帳密組合,一旦成功存取,就有可能將XorDDoS的ELF檔案投放到設備上執行。

這個殭屍網路除了被用於發動DDoS攻擊,駭客還會拿來部署蠕蟲程式,以便維持受害設備的存取權限,而且還有可能投放其他惡意軟體──研究人員看到部分受感染的裝置,隨後被植入了Tsunami後門程式,以及挖礦軟體XMRig。

殭屍網路Sysrv變種鎖定Spring框架和WordPress漏洞,入侵Windows與Linux伺服器

殭屍網路病毒Sysrv自2021年4月被發現後,最近又有新的一波攻擊行動。微軟的研究人員指出,擅長透過多種網站應用程式系統漏洞入侵的Sysrv,最近出現新的變種Sysrv-K,該殭屍網路病毒大肆在網路上進行掃描,找尋存在Spring Cloud Gateway漏洞CVE-2022-22947,以及WordPress外掛程式已知漏洞的網站應用程式,針對Spring框架和WordPress發動攻擊,入侵後在執行Windows或Linux作業系統的應用程式伺服器裡,部署挖礦軟體。研究人員指出,該殭屍網路病毒還會掃描WordPress主機,找出與組態有關的檔案,並竊取資料庫的帳密,進而接管伺服器。

中國駭客鎖定俄羅斯航太產業下手,植入多種惡意軟體

中國與俄羅斯之間的關係匪淺,被認為彼此交好,而在烏克蘭戰爭尚未落幕的此刻,中國駭客鎖定俄羅斯攻擊行動,近期竟時有所聞,而最近更鎖定該國的航太產業下手。

中國與俄羅斯之間的關係匪淺,被認為彼此交好,而在烏克蘭戰爭尚未落幕的此刻,中國駭客鎖定俄羅斯攻擊行動,近期竟時有所聞,而最近更鎖定該國的航太產業下手。

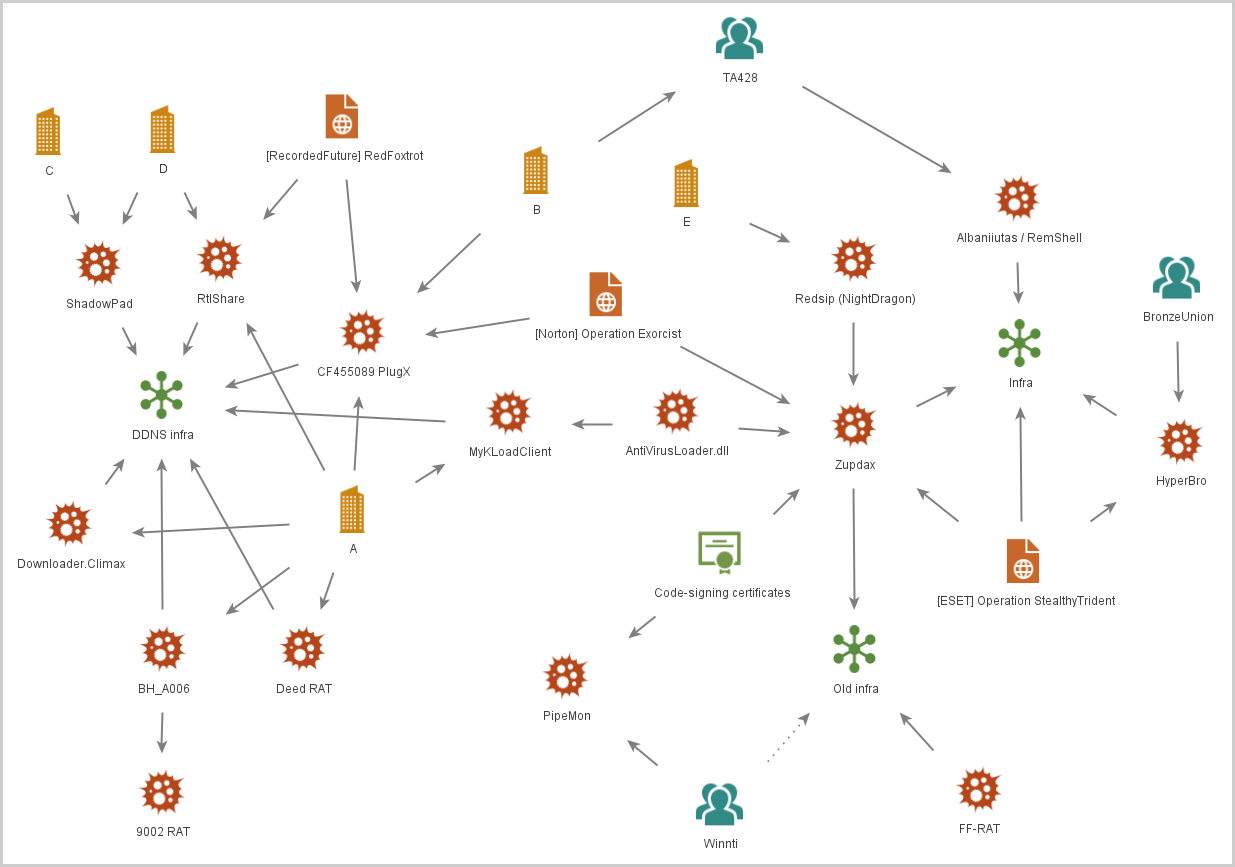

資安業者Positive Technologies指出,他們從去年夏天開始,發現名為Space Pirates的中國APT駭客組織從事的間諜行動,該組織自2019年對於俄羅斯4個實體下手,並使用了相同的惡意軟體與基礎設施,其中兩起行動涉及該國政府參與的俄羅斯企業。

研究人員指出,其中一起攻擊行動裡,駭客在10個月內接連存取20臺伺服器,竊取逾1,500份文件,以及員工個資等敏感資料;而在另一起攻擊事件中,駭客停留在受害組織的網路超過一年,並進行竊密的工作,同時將惡意軟體安裝到3個分公司、12個網路節點。

而這些駭客所使用的惡意軟體,包含了多個中國駭客組織採用的PlugX、ShadowPad等,以及3個過往未曾出現過的Deed RAT、BH_A006,以及MyKLoadClient,它們分別被用於竊密、繞過資安防護系統,以及透過DLL側載惡意程式。

勒索軟體Chaos破壞受害電腦檔案,並表達力挺俄羅斯的訴求

自烏克蘭戰爭開打以來,許多駭客組織表態支持的對象,而最近又有勒索軟體組織藉由攻擊行動表達政治訴求。資安業者Fortinet指出,他們近期發現勒索軟體Chaos的攻擊行動,該勒索軟體在執行後會先盤點所有磁碟機上的檔案,估算檔案大小、進行分類,對於大部分的檔案,會產生20字元長度的密碼,並使用AES-256-CBC加鹽的演算法進行加密,而對於大於2,117,152位元的檔案,則是寫入隨機資料破壞,但另一部分引起研究人員注意的是,這些檔案加密後的副檔名變成了f**kazov,azov很可能指的是烏克蘭國民警衛隊的特種作戰部隊「亞速營」。

而在加密檔案後,駭客也透過名為stop_propaganda.txt的檔案留下勒索訊息,但這個訊息與過往的攻擊事故相當不同:他們呼籲停止烏克蘭戰爭,大家不值得為像小丑一樣的烏克蘭總統澤倫斯基而死,並要求受害者閱讀特定網站了解真相。內容完全沒有提及贖金,也沒有聯絡攻擊者的管道。受害者難以復原電腦上的資料。

航空液壓設備製造商傳出遭勒索軟體Conti攻擊

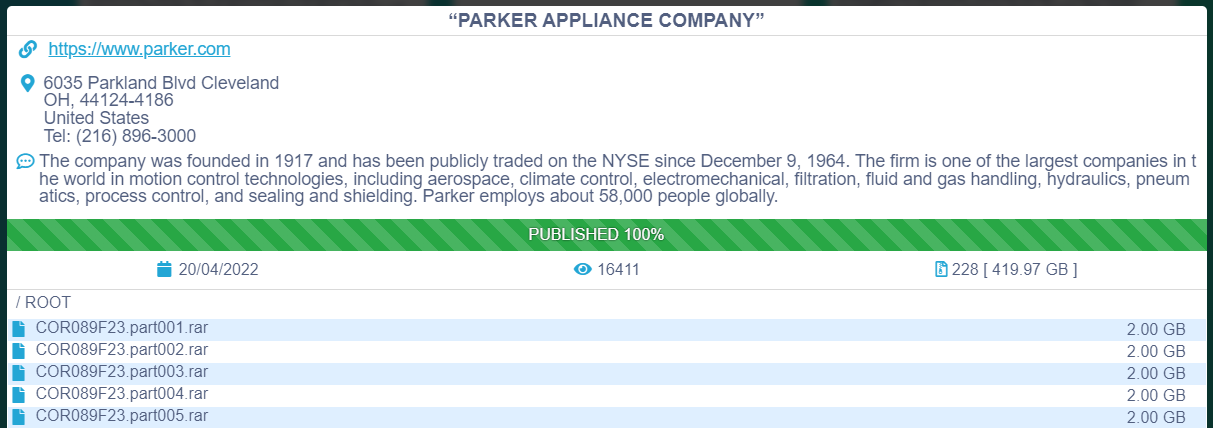

勒索軟體Conti攻擊航空產業的事故再添一樁。根據資安新聞網站Bleeping Computer的報導,專精航空液壓設備的派克漢尼汾(Parker Hannifin)於5月16日證實,他們在3月11日至14日,遭到未經授權存取內部資訊系統的攻擊行動,經過調查後於5月12日向資料可能遭到外洩的人士發出電子郵件通知,並承諾提供兩年的身分竊盜保險。

勒索軟體Conti攻擊航空產業的事故再添一樁。根據資安新聞網站Bleeping Computer的報導,專精航空液壓設備的派克漢尼汾(Parker Hannifin)於5月16日證實,他們在3月11日至14日,遭到未經授權存取內部資訊系統的攻擊行動,經過調查後於5月12日向資料可能遭到外洩的人士發出電子郵件通知,並承諾提供兩年的身分竊盜保險。

關於攻擊者的身分來歷,駭客組織Conti於4月1日表明是他們所為,並於4月20日公布竊得的419 GB資料,該新聞網站認為,駭客有可能取得機密程度極高的設計圖,有可能讓取得相關資料的競爭對手能夠應用。

威聯通針對近期出現的勒索軟體DeadBolt攻擊行動提出警告

勒索軟體針對NAS設備下手的情況,最近又有攻擊行動出現。臺廠威聯通(QNAP)於5月19日發出警告,他們的產品資安事件應變團隊(QNAP PSIRT)偵測到勒索軟體DeadBolt的攻擊行動,鎖定執行QTS作業系統4.3.6版與4.4.1版的NAS設備,根據他們的調查,主要受到影響的設備為TS-x51、TS-x53產品線的機種。他們呼籲用戶要儘可能使用最新版本的QTS作業系統,並避免將NAS曝露於網際網路。

製作勒索軟體Jigsaw、Thanos的駭客被起底

網路罪犯年齡層有逐漸下降的情形,但也有高齡駭客製造出破壞力驚人的勒索軟體。美國司法部(DOJ)於5月16日指出,開發及銷售Jigsaw、Thanos等勒索軟體的駭客身分,是居住於委內瑞拉的55歲心臟科醫生Moises Luis Zagala Gonzalez。

美國司法部提到,這名醫生打造的Jigsaw,在加密受害電腦檔案之餘,還會記錄使用者試圖刪除勒索軟體的次數,以供判斷受害人會支付贖金的意願;再者,若是受害者企圖重開機防堵檔案被加密,該勒索軟體就會刪除1千個檔案,要受害者就範。而另一款勒索軟體Thanos,則是該名醫生提供他人建置自訂版本勒索軟體的工具,以便進一步用於攻擊行動,或是發展成租賃服務分享利潤。假如該名醫生被定罪,將可能會被判處最高10年的徒刑。

Zyxel防火牆重大漏洞已被駭客用於攻擊行動

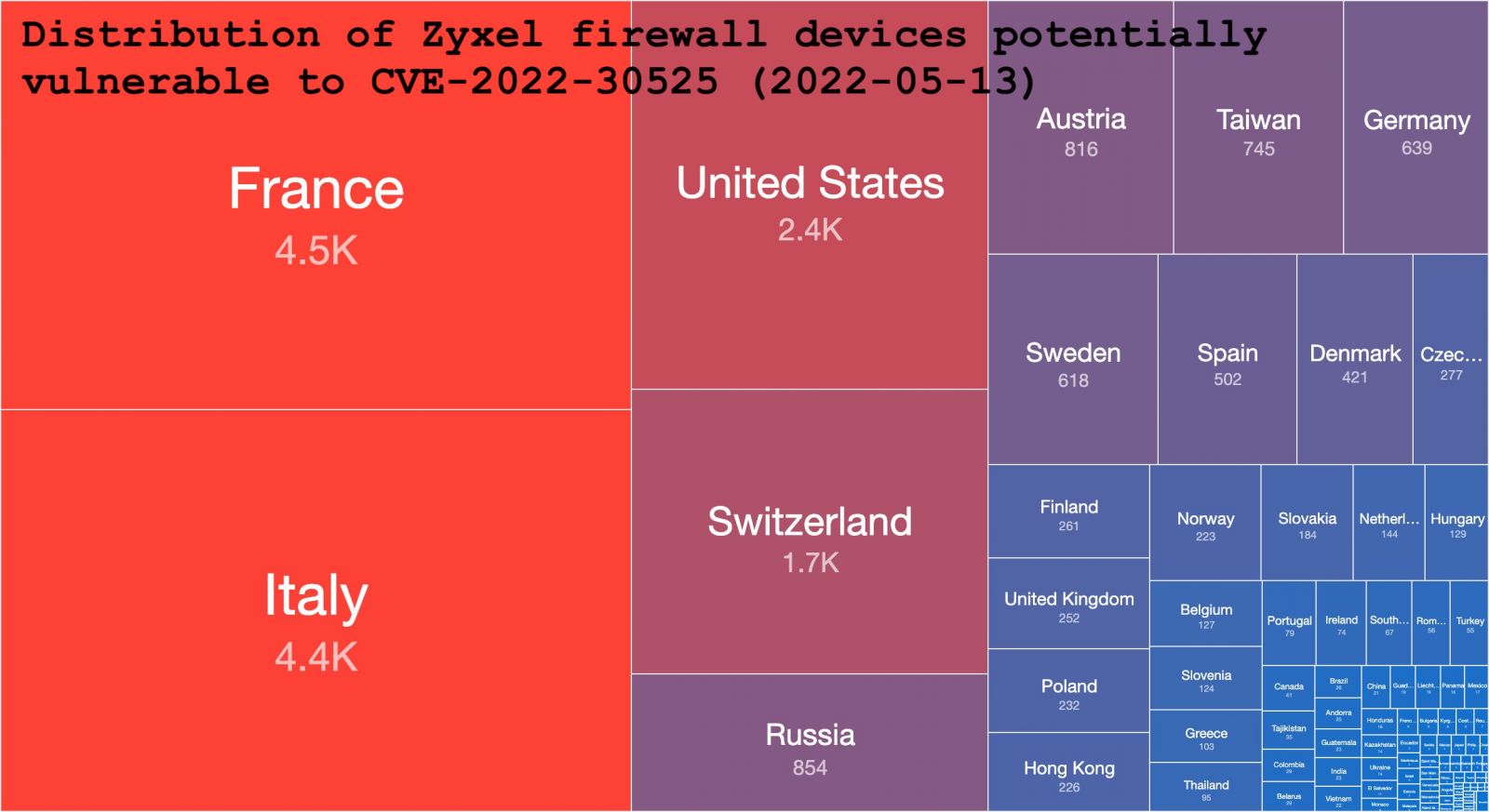

資安業者Rapid7於5月12日,公布Zyxel防火牆產品的遠端命令注入漏洞CVE-2022-30525,影響USG Flex、ATP產品線,CVSS風險層級達9.8分。這樣的重大漏洞很快就有駭客加以利用。資安研究團隊Shadowserver Foundation於5月15日提出警告,他們在13日開始看到嘗試利用CVE-2022-30525的攻擊行動,呼籲用戶要儘速修補。

資安業者Rapid7於5月12日,公布Zyxel防火牆產品的遠端命令注入漏洞CVE-2022-30525,影響USG Flex、ATP產品線,CVSS風險層級達9.8分。這樣的重大漏洞很快就有駭客加以利用。資安研究團隊Shadowserver Foundation於5月15日提出警告,他們在13日開始看到嘗試利用CVE-2022-30525的攻擊行動,呼籲用戶要儘速修補。

根據研究人員的調查,全球總共約有20,800臺Zyxel設備可能曝險,其中又有近半數(1萬臺)是USG20-VPN,其次是USG20W-VPN有5,700臺。從這些防火牆所在的區域來看,大部分位於歐洲,其中以法國4,500臺、義大利4,400臺最多,美國有2,400臺次之。

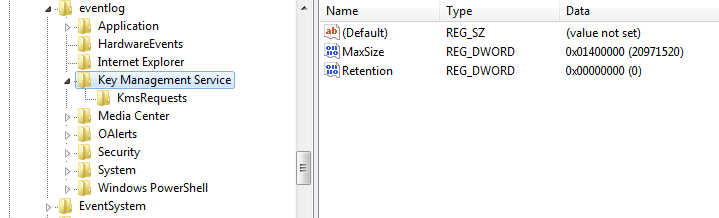

駭客利用Windows事件記錄機制埋藏惡意軟體行蹤

駭客為隱藏惡意軟體的行蹤,他們最近也濫用作業系統的事件記錄工具,而引起研究人員的注意。卡巴斯基最近揭露他們在今年2月,發現將Shell Code存放於Windows事件記錄的惡意軟體攻擊行動SilentBreak,駭客藉此隱匿無檔案(Fileless)的木馬程式。

駭客為隱藏惡意軟體的行蹤,他們最近也濫用作業系統的事件記錄工具,而引起研究人員的注意。卡巴斯基最近揭露他們在今年2月,發現將Shell Code存放於Windows事件記錄的惡意軟體攻擊行動SilentBreak,駭客藉此隱匿無檔案(Fileless)的木馬程式。

駭客透過惡意軟體投放器(Dropper),將Shell Code的酬載注入到Windows大量授權金鑰管理服務(KMS)的事件記錄日誌,並複製及濫用作業系統元件WerFault.exe、wer.dll,藉由DLL搜尋順序挾持(DLL Search Order Hijacking)載入惡意程式碼。而上述的投放器也會在Windows的事件記錄尋找特定內容,再組合成下一個階段的攻擊程式碼。研究人員指出,這樣的手法過往幾乎沒有出現過,他們推測很可能是APT駭客所為。

駭客組織SideWinder橫行歐亞,2年發動近千次攻擊行動

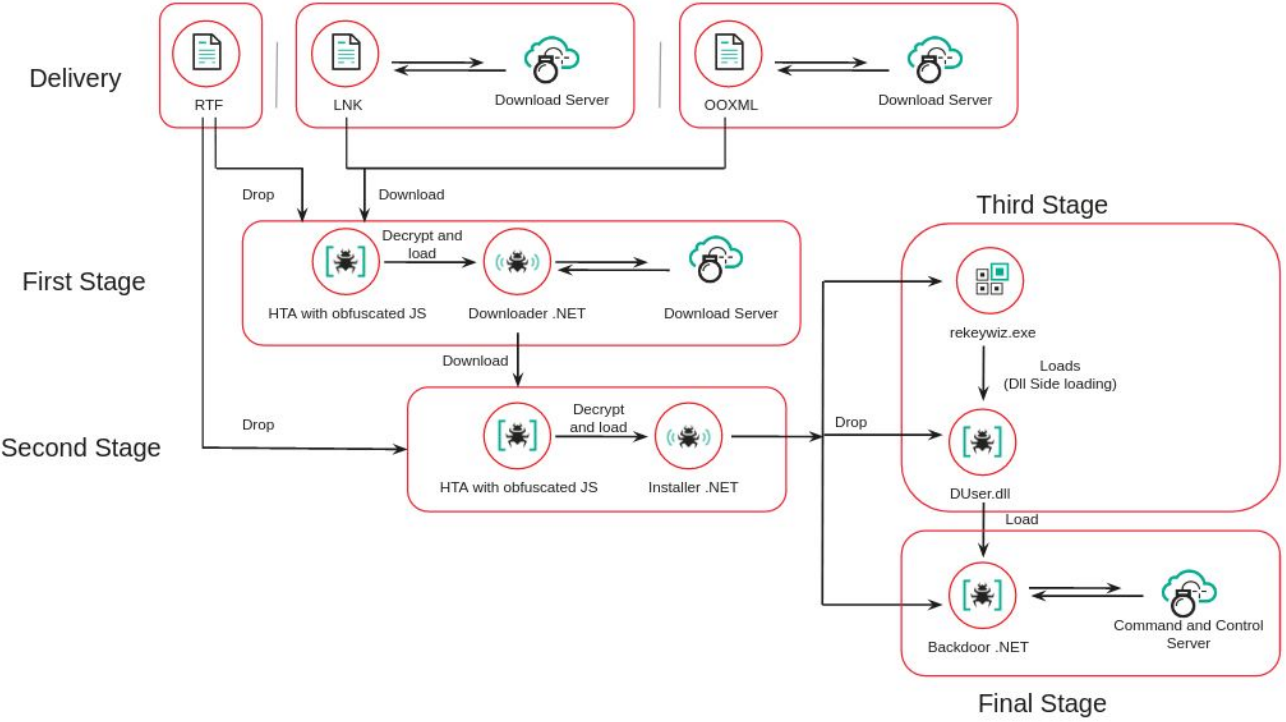

資安業者卡巴斯基於5月10日到13日,在新加坡舉行的Black Hat Asia 2022大會上,揭露APT駭客組織SideWinder(亦稱RattleSnake、T-APT-04)近期的攻擊行動,指出該組織於2020年4月至今,兩年內發動接近一千次攻擊行動,是全球攻擊行動最為頻繁的駭客。這個駭客組織主要目標是中亞國家的警察、軍隊、海軍部隊,近年範圍則擴及歐洲、中東、亞洲、非洲等區域,並針對外交、國防、航空、IT產業而來。根據該組織近期註冊的新網域,研究人員認為他們打算將攻擊範圍擴及更多國家。

資安業者卡巴斯基於5月10日到13日,在新加坡舉行的Black Hat Asia 2022大會上,揭露APT駭客組織SideWinder(亦稱RattleSnake、T-APT-04)近期的攻擊行動,指出該組織於2020年4月至今,兩年內發動接近一千次攻擊行動,是全球攻擊行動最為頻繁的駭客。這個駭客組織主要目標是中亞國家的警察、軍隊、海軍部隊,近年範圍則擴及歐洲、中東、亞洲、非洲等區域,並針對外交、國防、航空、IT產業而來。根據該組織近期註冊的新網域,研究人員認為他們打算將攻擊範圍擴及更多國家。

這些駭客約從2021年底開始,使用RTF、LNK,以及OpenOffice文件檔案OOXML,挾帶含有混淆的JavaScript程式碼,進而在受害電腦植入後門程式,然後與C2伺服器建立連線。研究人員認為,辦公室應用程式的已知漏洞很可能是該組織主要的入侵管道,呼籲用戶要保持相關軟體為最新狀態。

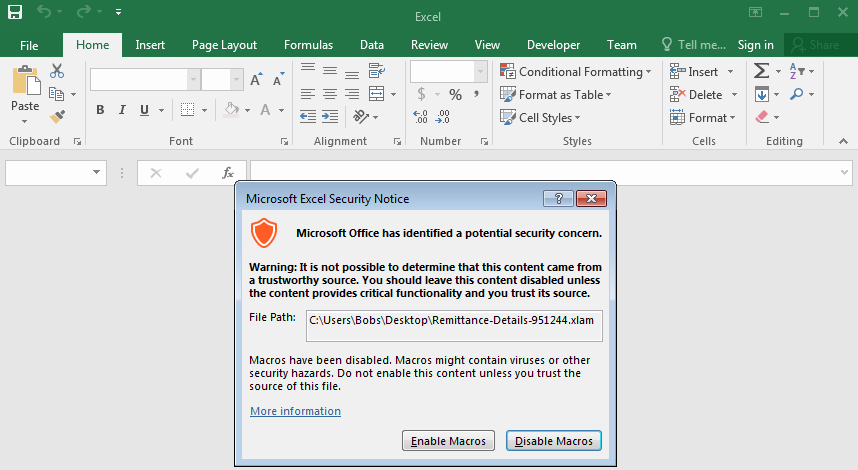

駭客一口氣散布3種無檔案惡意軟體,意圖竊取受害電腦資料

攻擊者在4月、5月,透過釣魚郵件散布竊密軟體的情況不時傳出,但如今有人一口氣利用三種惡意軟體來偷取電腦裡的機密。資安業者Fortinet指出,他們近期發現有人透過付款結果的通知信件,發動釣魚郵件攻擊,一旦收信人開啟附件的Excel附加元件檔案(XLAM),並依照指示啟用VBA巨集時,此巨集就會呼叫作業系統的WMI元件,竄改MSHTA.EXE執行檔檔名並下載惡意HTML檔案,然後觸發PowerShell程式碼下載AveMariaRAT、BitRAT、PandoraHVNC等無檔案式(Fileless)的惡意軟體,進行竊取電腦各式機密的工作。

攻擊者在4月、5月,透過釣魚郵件散布竊密軟體的情況不時傳出,但如今有人一口氣利用三種惡意軟體來偷取電腦裡的機密。資安業者Fortinet指出,他們近期發現有人透過付款結果的通知信件,發動釣魚郵件攻擊,一旦收信人開啟附件的Excel附加元件檔案(XLAM),並依照指示啟用VBA巨集時,此巨集就會呼叫作業系統的WMI元件,竄改MSHTA.EXE執行檔檔名並下載惡意HTML檔案,然後觸發PowerShell程式碼下載AveMariaRAT、BitRAT、PandoraHVNC等無檔案式(Fileless)的惡意軟體,進行竊取電腦各式機密的工作。

為何駭客要同時部署這麼多個惡意軟體?研究人員沒有進一步說明,但很有可能是駭客想要藉此收集更為完整的資料。

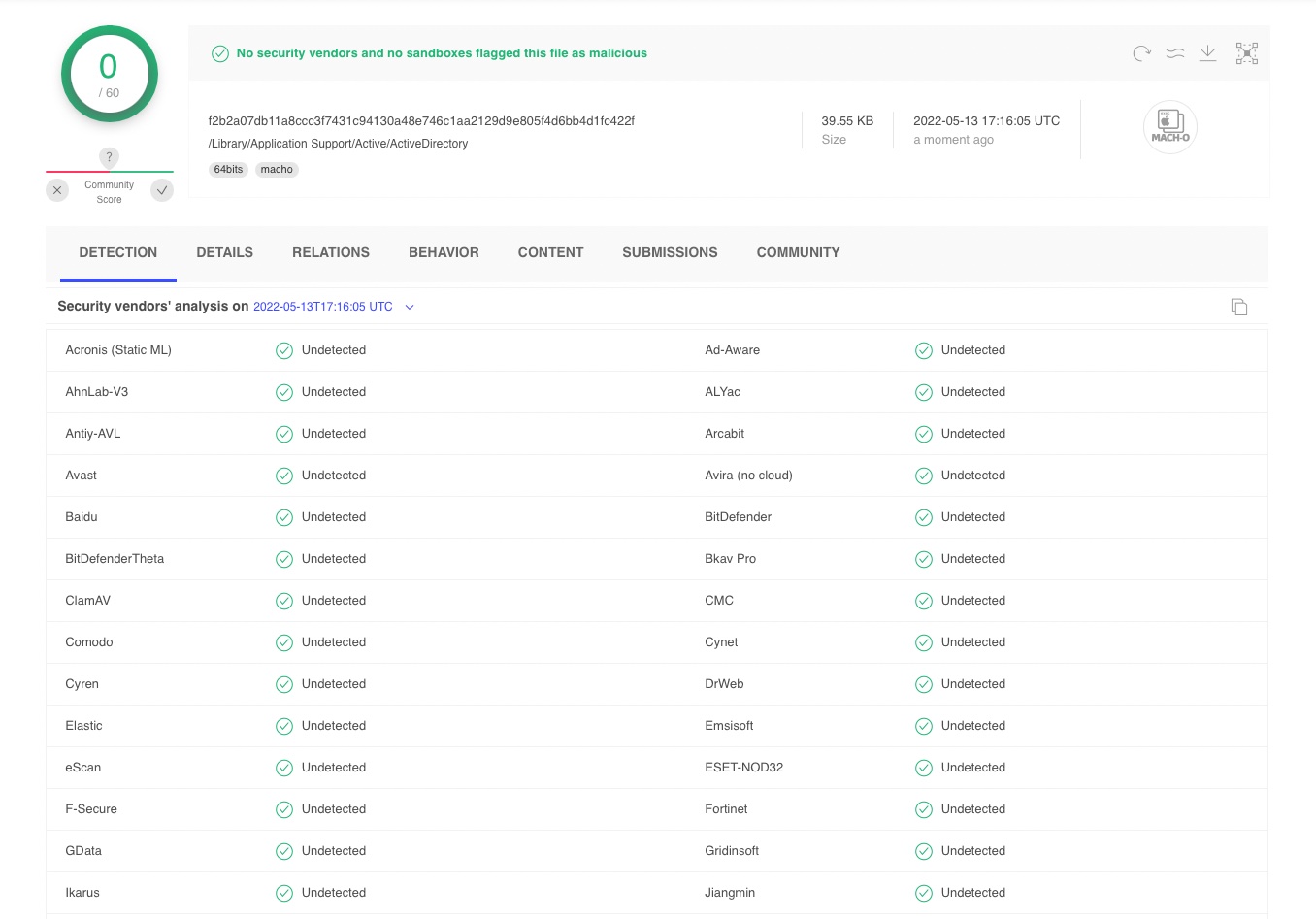

鎖定macOS的惡意軟體UpdateAgent出現變種,被用來投放更多惡意程式

專門針對Mac電腦出手的惡意程式UpdateAgent,最近出現新的變種,而可能使駭客能夠透過程式碼批次進行攻擊。資安業者Jamf近期看到新的UpdateAgent變種,駭客使用程式語言Swift重新改寫,並命名成PDFCreator,以及ActiveDirectory的可執行檔案散布,研究人員分析後發現,這兩個版本的變種會連往AWS S3儲存桶的網址,下載並執行一段bash指令碼,再到S3下載並執行第二階段的DMG映像檔。而關於這些檔案,目前能識別為有害的防毒軟體可能不多,因為研究人員在5月13日,將這些可疑的檔案上傳到惡意軟體分析平臺VirusTotal進行檢測之後,當中尚未有防毒軟體引擎能將其識別為有害。

專門針對Mac電腦出手的惡意程式UpdateAgent,最近出現新的變種,而可能使駭客能夠透過程式碼批次進行攻擊。資安業者Jamf近期看到新的UpdateAgent變種,駭客使用程式語言Swift重新改寫,並命名成PDFCreator,以及ActiveDirectory的可執行檔案散布,研究人員分析後發現,這兩個版本的變種會連往AWS S3儲存桶的網址,下載並執行一段bash指令碼,再到S3下載並執行第二階段的DMG映像檔。而關於這些檔案,目前能識別為有害的防毒軟體可能不多,因為研究人員在5月13日,將這些可疑的檔案上傳到惡意軟體分析平臺VirusTotal進行檢測之後,當中尚未有防毒軟體引擎能將其識別為有害。

該公司指出,雖然先前在2月的版本被駭客用於投放廣告軟體,但用戶仍不能掉以輕心,因為,攻擊者可利用這款惡意軟體,在受害電腦植入其他的惡意程式,以進行第二階段的攻擊行動。

變種Facestealer竊密程式鎖定手機用戶,截取臉書帳密或假藉挖礦服務洗劫加密貨幣錢包

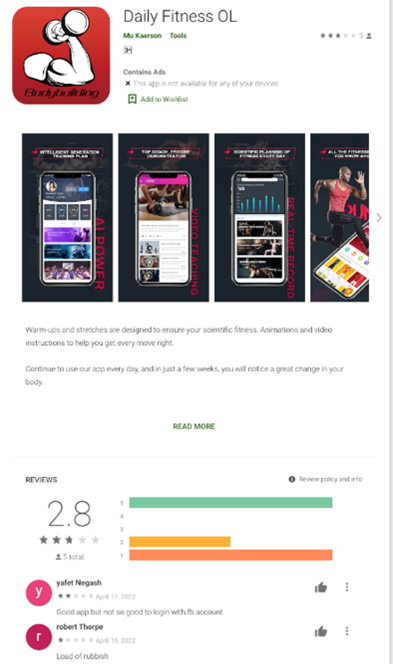

駭客透過應用程式市集提供手機App為由,來散布惡意軟體的情況近期時有所聞,且用戶可能難以分辨。趨勢科技最近偵測到逾200款安卓竊密軟體Facestealer變種,攻擊者企圖用來竊取受害者的臉書帳密,或是宣稱提供挖礦服務,來騙取受害者的錢包私鑰或是通關密語(Seed Words)。

駭客透過應用程式市集提供手機App為由,來散布惡意軟體的情況近期時有所聞,且用戶可能難以分辨。趨勢科技最近偵測到逾200款安卓竊密軟體Facestealer變種,攻擊者企圖用來竊取受害者的臉書帳密,或是宣稱提供挖礦服務,來騙取受害者的錢包私鑰或是通關密語(Seed Words)。

針對竊取臉書帳密的惡意軟體,駭客將其偽裝成VPN軟體、相機應用程式,或是健身軟體等,其共通點是在受害者首度啟動App時,便會要求他們登錄臉書帳號才能使用,進而透過JavaScript程式碼側錄用戶輸入的資料,此外,這些應用程式也會藉由收集Cookie,拼湊個人身分資料並加密,再傳送到攻擊者的伺服器。

而研究人員也發現了超過40款宣稱提供雲端挖礦服務的App,一旦受害者啟動了App,駭客就會要求輸入私鑰來連接錢包,以便將挖取的加密貨幣匯入,但他們同時要求受害者收款的錢包至少要有100美元的加密貨幣,並佯稱提供新用戶0.1個以太幣獎勵,以吸引受害者連結多個錢包。值得留意的是,這些App大多成功上架到Google Play市集,且有部分被安裝超過十萬次,受害者可能相當廣泛。

【漏洞與修補】

VMware修補旗下產品的身分驗證繞過漏洞,美國要求公部門限期完成修補

自4月初VMware修補旗下身分驗證平臺重大漏洞CVE-2022-22954,不久後陸續出現數起漏洞攻擊事件,使得美國政府繃緊神經,對於相關系統的重大漏洞緊急要求修補。

美國網路安全暨基礎設施安全局(CISA)於5月18日發布緊急指令22-03,要求該國各行政機關必須在5月23日前,修補VMware同日發布修補程式的漏洞CVE-2022-22972、CVE-2022-22973。其中,比較值得注意的是CVE-2022-22972,該漏洞屬於身分驗證繞過漏洞,攻擊者可用於取得受害系統的管理者權限,CVSS風險層級達9.8分,該公司旗下的Workspace ONE Access、Identity Manager,以及vRealize Automation都存在上述漏洞。

CISA表示,有鑑於CVE-2022-22954遭到利用的經驗,他們才會以緊急指令的方式,要求聯邦機關在5天內進行處理,若無法修補,機關也應暫時將該系統移除組織的網路環境。

三個月前修補的SharePoint漏洞被研究人員繞過,微軟再度進行修補

微軟於今年2月,修補SharePoint的反序列化漏洞CVE-2022-22005,但有研究人員發現,還有其他的方式能夠觸發上述漏洞。

資安業者Security Technologies and Advanced Research Labs(STAR Labs)指出,他們在微軟修補CVE-2022-22005不久之後,就發現另一種能輕易繞過修補程式觸發漏洞的手法,攻擊者可透過在伺服器上建立SharePoint的清單,並上傳惡意PNG圖片檔案的附件,來進一步利用漏洞發動攻擊。一旦成功,將使得攻擊者執行網頁應用程式的IIS排程工作權限,進而在受害伺服器主機上執行任意程式碼。微軟獲報後於5月份例行修補(Patch Tuesday)予以修補,並將該漏洞登記為CVE-2022-29108進行列管。

資安業者Security Technologies and Advanced Research Labs(STAR Labs)指出,他們在微軟修補CVE-2022-22005不久之後,就發現另一種能輕易繞過修補程式觸發漏洞的手法,攻擊者可透過在伺服器上建立SharePoint的清單,並上傳惡意PNG圖片檔案的附件,來進一步利用漏洞發動攻擊。一旦成功,將使得攻擊者執行網頁應用程式的IIS排程工作權限,進而在受害伺服器主機上執行任意程式碼。微軟獲報後於5月份例行修補(Patch Tuesday)予以修補,並將該漏洞登記為CVE-2022-29108進行列管。

SonicWall修補SSL VPN設備的高風險漏洞

資安業者SonicWall於5月10日發布資安通告,指出他們修補了SMA 1000系列(6200、6210、7200、7210、8200v)SSL VPN設備的3個漏洞,這些漏洞可讓攻擊者用於在未經身分驗證的情況下,繞過存取控制措施,CVSS風險層級從5.7分至8.2分不等,影響執行12.4.0與12.4.1版韌體的SMA 1000系列設備,該廠商推出12.4.1-02994版修補上述漏洞,並指出這些漏洞目前尚未出現遭到利用的跡象。

網站追蹤器元件可能會在用戶送出前截取輸入表單的資料

網站為分析用戶的喜好,往往會透過外部追蹤器來解析,但研究人員發現,這些追蹤器可能會在網站收到相關資料之前,先行截取用戶輸入表單的內容。

來自荷蘭Radboud大學、瑞士洛桑大學與比利時魯汶大學的研究人員,針對全球前10萬個網站、280萬個網頁展開調查,從歐盟與美國執行爬蟲程式,並透過電腦版與行動裝置的網頁瀏覽器,搭配3種Cookie配置來進行分析。結果發現,從歐盟執行的爬蟲程式共找到1,844個網站,在使用者填寫表單但尚未送出之前,就允許追蹤器收集使用者提供的電子郵件信箱;從美國執行的爬蟲程式,則找到2,950個有上述情況的網站。其中,有不少是新聞網站,研究人員通報後,於今年2月修補相關漏洞。而對於收集這類未送出表單資料的追蹤器,主要來自Adobe、Oracle、Saleforce、Meta、TikTok等。

此外,俄羅斯大型搜尋引擎Yandex等52個網站,不慎允許連線重放供應商(Session Replay Provider)收集用戶填入的密碼,研究人員亦進行相關通報。

WordPress外掛程式JupiterX、Junipter存在重大漏洞,恐被駭客用來接管網站

WordPress佈景主題外掛程式存在的重大漏洞,很可能讓駭客得以控制整個網站。資安業者Wordfence指出,WordPress外掛程式JupiterX、Junipter,存在CVSS風險層級達9.9分的重大漏洞,攻擊者一旦利用這項漏洞,可在經過身分驗證的情況下,獲得管理者的權限,進而可能竄改網站內容、注入惡意指令碼等攻擊行為。

這項漏洞與名為uninstallTemplate的函式有關,用途是在管理者移除佈景主題後重設相關版面配置,但這個函式會把使用者的權限提升為管理員,如果有登入網站的使用者發送含有action參數的AJAX請求,就有可能在沒有通過其他檢查情況下,成功提升權限。開發商ArtBees獲報後,於5月10日發布JupiterX 2.0.8、Junipter 6.10.2修補上述漏洞。

研究人員發現可濫用iPhone低耗電模式的漏洞

遺失的iPhone手機即使電源遭到關閉,還是能透過Find My功能定位,這與蘋果導入了名為低耗電模式(Low Power Mode,LPM)的機制有關,但有研究人員發現當中存在可被濫用的弱點,甚至有可能讓攻擊者在即將斷電的設備上執行惡意軟體。

德國達姆施塔特工業大學(Technical University of Darmstadt)的研究人員在針對iOS 15作業系統進行研究後發現,近期iPhone手機的藍牙、NFC、超寬頻(UWB)無線通訊,即使在關機的狀態下仍然能夠運作24小時,研究人員指出,這是因為LPM是透過硬體的元件來運作,例如,Find My功能要透過Always-on Processor(AOP)晶片執行,因此,LPM很有可能遭到攻擊者濫用。

他們透過逆向工程的方式發現,這類晶片沒有透過數位簽章的機制保護,而有可能讓惡意軟體入侵iPhone後,在LPM模式下持續運作,或是讓攻擊者察覺LPM模式相關晶片的弱點後入侵手機。研究人員認為,蘋果應該加入新的開關元件來切斷電源,來防範相關的弱點被用於攻擊行動。

研究人員揭露可以透過藍牙進行中間人攻擊的手法,能遠端偷走特斯拉汽車或打開智慧門鎖

電動汽車提供能以手機App作為遙控器,透過藍牙解鎖車門,可說是相當普遍,但也有可能成為駭客進行中間人攻擊(MitM)的對象。

資安業者NCC Group於5月16日指出,他們發現了能夠解鎖特斯拉Model 3、Model Y的藍牙漏洞,研究人員利用iPhone手機與Model 3汽車進行實驗,結果發現,他們藉由自行打造的延遲訊號中繼設備,使得手機超出藍牙通訊的距離,仍能成功解鎖車輛。而這樣的藍牙通訊弱點也存在於智慧門鎖,該公司也成功在Kevo系列智慧鎖上,利用類似的方法在遠端開啟門鎖。此外,這種弱點亦可能存在於透過手機App解鎖的門禁系統、筆電等設備。

研究人員認為這不完全是藍牙規格上的缺陷,而是藍牙身分驗證機制原本並非為重要系統規畫。他們為設備製造商、系統業者,以及使用者提出緩解建議,可透過調整相關的配置來防範這類遠端中間人攻擊手法,並通報特斯拉,以及智慧門鎖製造商Kwikset與Weiser。

【資安防禦措施】

Linux基金會、開源安全基金會將投入1.5億美元,用於改善開源程式碼安全

為了改善開源軟體安全,美國於5月12日二度召開開源軟體高峰會,由Linux基金會(Linux Foundation)與開源安全基金會(OpenSSF)主持,總共集結37家IT業者、逾90名高階主管,以及美國國家安全委員會(NSC)、網路安全及基礎設施安全局(CISA)、國家標準暨技術研究院(NIST)、白宮網路主任辦公室(ONCD)、能源部(DOE)、行銷管理和預算局(OMB)官員。

本屆會議的焦點,就是他們要在未來兩年運用1.5億美元經費,改善開源軟體十大主要問題,並立下3個工作目標,分別是健全開源安全生產流程、促進漏洞發現與修補,以及縮短修補回應的時間。上述計畫的經費來源中,Amazon、Ericsson、Google、微軟、VMware承諾捐款逾3千萬美元,來做為此計畫前期資金。

Google推出經過安全驗證的開源軟體套件

為了提供更為安全的開源軟體,大型IT業者打算推出套件驗證服務。Google於5月18日宣布,他們將透過Google Cloud推出Assured Open Source Software(Assured OSS)服務,來提供該公司已經檢查過的開源軟體。這些軟體Google的掃描、分析、模糊測試,並能通過軟體供應鏈安全框架(SLSA)合規驗證,由Google簽章,並透過Google Cloud的容器映像檔及語言套件代管平臺Artifact Registry代管,預計於今年第三季推出預覽版本。

該公司亦宣布與開源軟體安全供應商Snyk合作,Assured OSS將整合到Snyk的服務,而Snyk漏洞資料庫則會整合到Google Cloud安全與開發生命周期管理工具。

歐洲推出第二版網路暨資訊系統安全指令,將擴大適用範圍

歐洲議會與歐盟會員國於5月13日,正式對於2020年歐盟委員會(EC)提出的網路暨資訊系統安全(Security of Network and Information Systems)修訂指令「NIS 2 Directive」達成共識,主要修訂內容將擴大此指令的適用範圍,延伸到電子通訊服務供應商、數位服務業者、廢水或廢棄物處理業者、產品製造商、郵政與物流業者、公共行政單位等,同時,新版指令也將提升歐洲組織的資安要求,例如,要著手解決供應鏈與供應商之間的資安問題,並對於組織沒有遵守相關義務的行為,向高階管理人員究責。歐盟成員國與歐洲議會將公布新版指令,並於20日後正式生效,歐盟會員國需在21個月內納入國家法令。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10