SpringShell漏洞成為吸引各路駭客的新目標。安全廠商發現,一直流傳在網路上的殭屍網路程式Mirai現在又藉SpringShell漏洞感染IoT裝置。

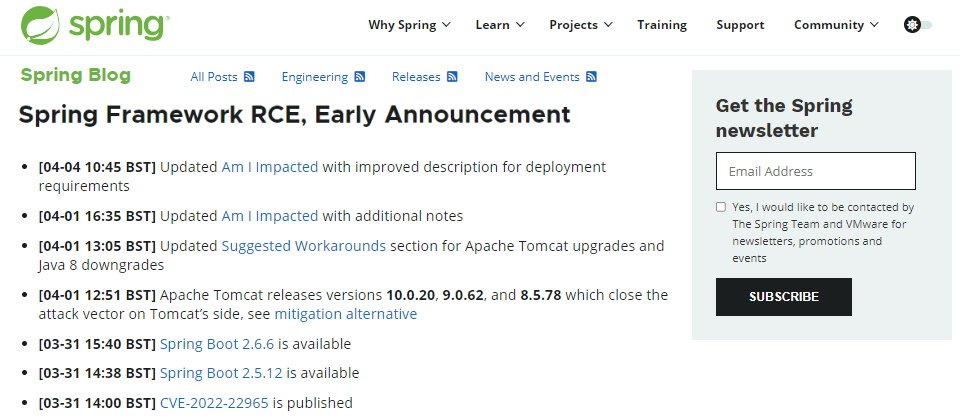

SpringShell(或稱為Spring4Shell)是發生在Java開發框架SpringCore的遠端程式碼執行漏洞,編號為CVE-2022-22965。自3月底被揭露後,微軟已經發現Azure雲端服務的SpringShell漏洞遭駭客開採。

Spring發出公告後不到一天,安全廠商奇虎360(Qihoo 360)首先在其誘捕系統上發現多個webshell,但Mirai是第一個利用CVE-2022-22965的殭屍網路程式。

趨勢科技也於4月初觀測到SpringShell漏洞的開採活動,使攻擊者得以武裝化(weaponize)以執行Mirai。駭客將Mirai下載到IoT裝置的/tmp資料夾,利用chmod指令變更許可後執行。此外,趨勢科技也在網路上發現惡意檔案伺服器,內含為不同CPU架構而設計的其他Mirai變種。

Mirai經常在重大漏洞一公布後最先用以散布。去年底Mirai也是第一個藉Log4Shell漏洞及Azure OMI散布並攻擊未修補系統的惡意程式。

趨勢科技指出,目前大部份易受攻擊的環境特徵為Spring Framework 5.2.20、5.3.18以前以及JDK 9以後的版本、執行Apache Tomcat、封裝為WAR(Web Application Archive)、可寫入的檔案系統如Web App或ROOT。此外使用Spring 參數綁定(parameter binding)以執行非基本的參數類型如POJO(Plain Old Java Objects),以及Spring-webmvc或pring-webflux有相依性的環境也有風險。

奇虎360分析針對SpringShell漏洞進行掃瞄活動的IP位址分布,數量最多的國家分別是美國、荷蘭、德國及中國。

Spring開發組織已經針對SpringShell及另二個發生在Spring框架的漏洞釋出修補程式(2022-22950及CVE-2022-22963)。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02