俄烏戰爭於2月24日爆發,但在此之前,俄羅斯駭客大規模的網路攻擊,自1月中旬開始,就已經發動數次,其中有2次攻擊行動出現於2月中旬與下旬,這些攻擊事故受害的是烏克蘭政府機關與國營銀行,他們的網站遭到DDoS攻擊而癱瘓,再者,駭客也透過資料破壞軟體(Wiper)來對這些機關的電腦下手。

而其他國際之間的APT網路攻擊,包含了美國大型媒體集團News Corporation傳出疑似遭到中國駭客蒐集情報、勒索軟體Black Cat攻擊德國石油運輸業者和瑞士大型機場地勤服務業者Swissport、勒索軟體BlackByte攻擊美式足球隊舊金山49人隊(San Francisco 49ers)等事故。

殭屍網路攻擊的情況也相當值得留意,不只本月Emotet、TrickBot的攻擊升溫,而且有被美國、英國視為能取代VPNFilter地位的Cyclops Blink,原因是VPNFilter攻擊的目標是家用網路設備,但Cyclops Blink下手的是WatchGuard的小型防火牆設備。再者,使用專屬P2P通訊協定的殭屍網路FritzFrog,出現1個月受害伺服器爆增10倍的現象。

而在國內的資安事故中,則是前員工竊取營業秘密,帶槍投靠中國「紅色供應鏈」的情況引起政府重視。而在本月揭露的是隱形眼鏡製造商晶碩製程機密遭竊的事故,政府更針對這種現象修改國安法,祭出最高12年徒刑、併科罰金1億元的重罰,想要防堵國家關鍵技術外流的現象。

【攻擊與威脅】

烏克蘭與俄羅斯的軍事情勢緊張,繼1月中旬發生烏克蘭數十個政府機關遭到攻擊之後,最近又有事故傳出。烏克蘭國防部指出,自2月15日下午開始,當地多個組織的網站遭到DDoS攻擊而服務中斷,這些機關包含了國防部、武裝部隊,兩家國營銀行Privatbank及儲蓄銀行Oschadbank。此外,Privatbank的客戶一度出現無法存取網路銀行,或是存款金額、交易記錄錯誤的情況。至於攻擊者的身分,則有待進一步調查。

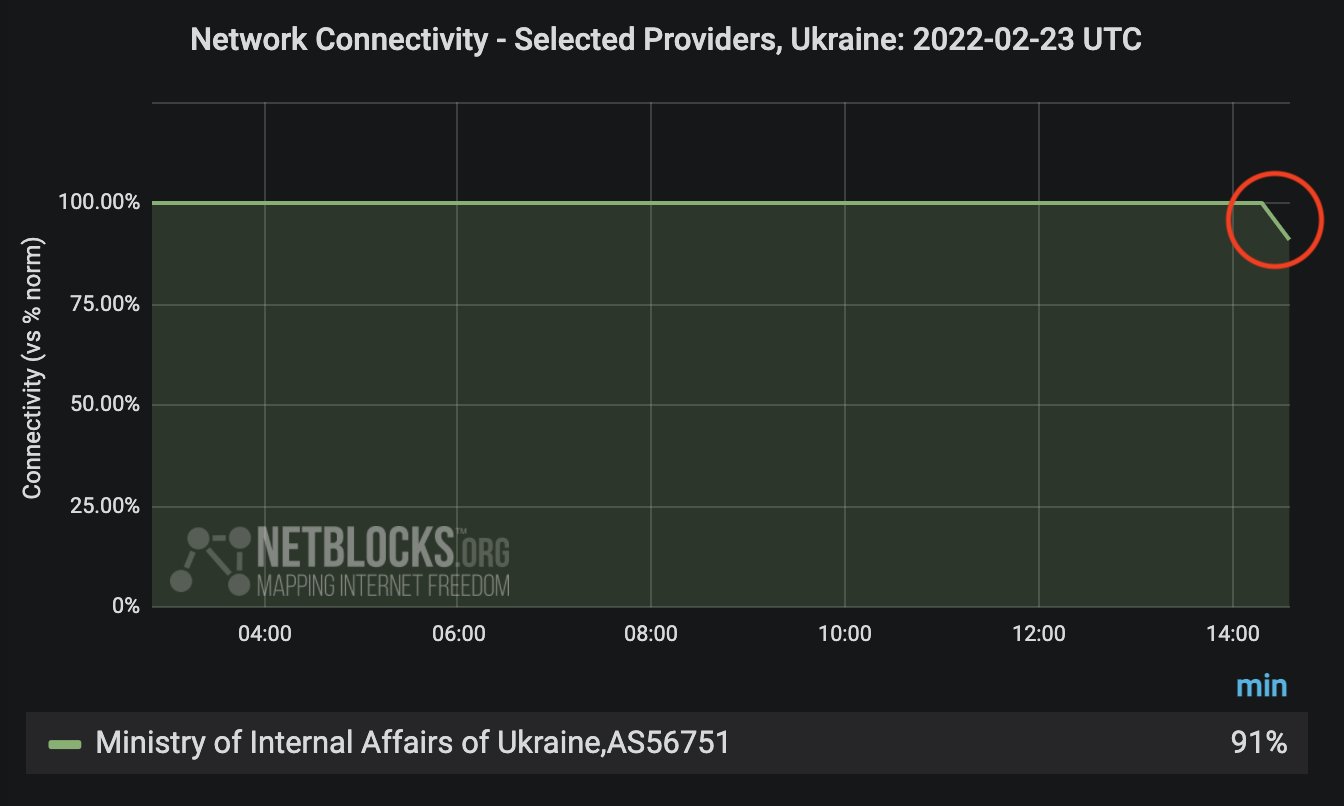

但在上述事故發生不到10天,烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於2月23日指出,多個政府機構與銀行的網站遭到大規模DDoS攻擊,遭到攻擊的資訊系統被迫中斷服務,或是運作狀態時好時壞。

但在上述事故發生不到10天,烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於2月23日指出,多個政府機構與銀行的網站遭到大規模DDoS攻擊,遭到攻擊的資訊系統被迫中斷服務,或是運作狀態時好時壞。

根據網路流量分析業者NetBlocks的調查,該國外交部、國防部、內政部、烏克蘭國家安全局(SSU)、內閣總理的網站,以及該國的兩大銀行PrivatBank與Oschadban,皆被迫中斷運作。

再者,駭客不只對於網站發動DDoS攻擊,還疑似使用資料破壞工具(Wiper)下手。資安業者ESET與賽門鐵克發現,這次的攻擊行動中,駭客使用了新的資料破壞工具,感染數百臺電腦。

ESET指出,這次攻擊採用的惡意軟體HermeticWiper,為2021年12月28日編譯,研判駭客很可能從2個月前開始策畫,且該軟體為盜用合法簽章的驅動程式,並以服務的型式於受害電腦執行。此資料破壞工具同時能針對電腦的主要開機磁區(MBR)下手,使得電腦無法進入作業系統。賽門鐵克亦公布此軟體的入侵指標(IoC),根據VirusTotal約70款防毒引擎的偵測,僅有不到30款識別為有害。

俄羅斯駭客組織Gamaredon鎖定烏克蘭下手,資安業者提出更多發現

烏克蘭政府於1月中旬遭到大規模的網路攻擊,該國指控下手的駭客組織是Gamaredon(亦稱Armageddon、Shuckworm、Actinium),且與俄羅斯軍情機構聯邦安全局(FSB)有關。如今有多家資安業者揭露相關調查,例如,微軟表示,該組織早於2021年10月開始,就針對烏克蘭組織發動網路釣魚郵件攻擊,包括政府、軍隊、非營利組織(NGO)等;Palo Alto Networks指出,他們看到駭客企圖於1月19日發動網釣攻擊,但是管道是透過烏克蘭政府提供的就業服務系統進行;賽門鐵克則是在2021年7月,就看到該組織使用網釣攻擊散布含有惡意巨集的Word檔案。

俄羅斯於2月24日對烏克蘭宣戰並發動攻擊,美國與歐盟多國嚴厲譴責,但傳出美國可能會透過網路攻擊來重創俄羅斯的國力,讓俄羅斯及早撤軍。NBC News取得4名知情人士(包含2名美國情報員、1名西方情報員,以及另一名未透露身分的人士)的說法指出,美國正在打算俄羅斯發動大規模的網路攻擊,美國總統拜登正在與相關人士討論如何出手,知情人士透露,這些攻擊目標包含了中斷俄羅斯的網路、停止電力供應,或是操控鐵路等策略,來阻絕俄羅斯對於軍隊的後勤補給能力。

消息人士指出,美國政府很可能會暗中發動攻擊,而不會承認他們正在籌畫此事。針對上述報導,美國國家安全會議發言人Emily Horne予以否認,認為報導內容偏離事實,未反映任何白宮所討論的事項。

在國際情勢日益緊張的態勢下,國家級駭客鎖定新聞媒體來為政府蒐集情資,也有數起事故傳出。根據路透社的報導,美國大型新聞媒體集團News Corporation於2月4日透露,數量不明的記者遭到駭客攻擊,電子郵件信箱帳號與有關資料遭到外洩,該集團已委由資安業者Mandiant協助調查,該資安業者認為,駭客很可能是基於中國政府的利益進行情報收集。路透社取得該集團高層對員工發出的信件內容,指出該集團總部,以及Dow Jones、News UK、紐約郵報等子公司受到本次事故波及。但這並非美國新聞媒體第一次遭到中國駭客攻擊,例如,在2013年紐約時報傳出53臺員工電腦遭駭,原因疑似與他們報導中國時任總理溫家寶親屬財產遭到調查有關。

北韓網路遭DDoS攻擊,原因疑似是資安人員不滿美國政府毫無反制作為,逕自挾怨報復

北韓於今年一月傳出網路遭到DDoS攻擊而癱瘓的情況,且遇害的時間點與該國頻繁試射飛彈重疊,但攻擊者的身分為何?根據新聞網站Wired的報導指出,使用P4x為ID名稱的美國資安研究人員向他們宣稱,這是他個人對北韓APT駭客的報復行動,原因是他在2021年初遭到這些駭客的網釣攻擊,在美國政府沒有任何作為的情況下,他決定自行出手。這名研究人員疑似找到該國所使用的Nginx伺服器、Apache軟體,以及該國開發的Red Star OS作業系統漏洞,並使用自動化攻擊程式出手。但這起攻擊事件資安圈看法兩極,資安業者Immunity認為,此舉恐影響其他對北韓秘密進行的情蒐工作。

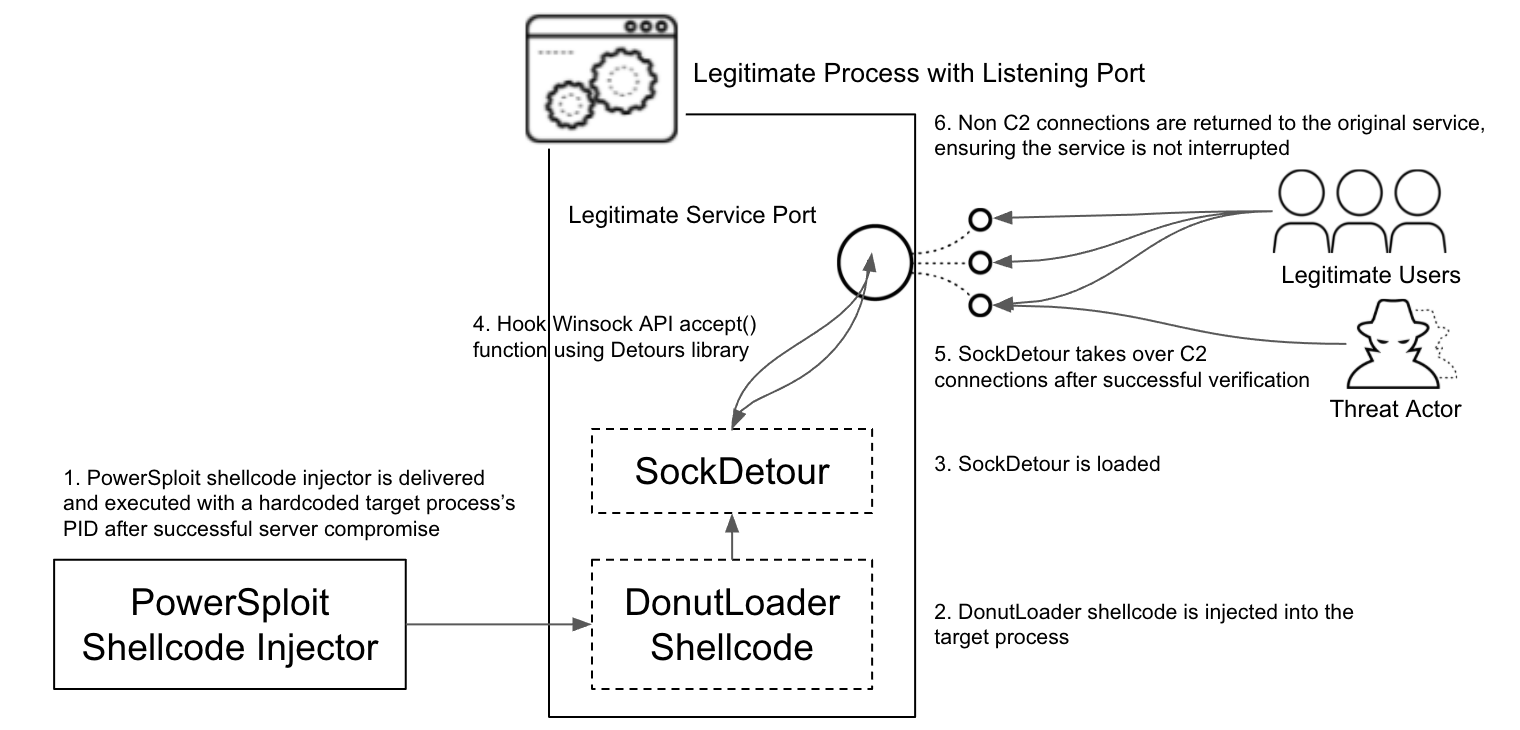

美國國防產業遭駭客鎖定的情況,最近有研究人員發現埋藏超過2年的攻擊行動。資安業者Palo Alto Networks揭露在名為TiltedTemple的攻擊行動裡,駭客所運用的後門程式SockDetour,鎖定4家以上的美國國防業者下手,且至少有其中一家受害。駭客疑似從2019年7月開始利用此款後門程式,並藉由挾持網路連線的方式,在受感染的Windows伺服器上,以無檔案(Fileless)與無網路介面(Socketless)的方式靜悄稍地運作,而使得資安防護系統難以察覺異狀。

美國國防產業遭駭客鎖定的情況,最近有研究人員發現埋藏超過2年的攻擊行動。資安業者Palo Alto Networks揭露在名為TiltedTemple的攻擊行動裡,駭客所運用的後門程式SockDetour,鎖定4家以上的美國國防業者下手,且至少有其中一家受害。駭客疑似從2019年7月開始利用此款後門程式,並藉由挾持網路連線的方式,在受感染的Windows伺服器上,以無檔案(Fileless)與無網路介面(Socketless)的方式靜悄稍地運作,而使得資安防護系統難以察覺異狀。

值得留意的是,駭客傳送這個後門程式的媒介,疑似是透過威聯通NAS設備,且很可能利用CVE-2021-28799等多個漏洞來入侵這些設備而得逞。對此,研究人員呼籲NAS用戶,要儘速安裝廠商提供的更新軟體,以免自己的NAS設備成為駭客作案工具。

伊朗駭客MuddyWatter鎖定全球關鍵基礎設施下手,美國、英國公布駭客使用的惡意程式

繼美國日前警告俄羅斯駭客針對關鍵基礎設施(CI)的攻擊行動後,伊朗撐腰的駭客組織也對這類設施出手。美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)、美國網路司令部國家派遣部隊(CNMF)、英國國家網路安全中心(NCSC)聯合發出公告,表示他們觀察到伊朗駭客組織MuddyWater(亦稱Static Kitten、TEMP.Zagros),近期針對亞洲、非洲、歐洲、北美的政府與企業進行網路間諜行動,這些遭到鎖定的組織類型,涵蓋了電信、國防、能源產業,以及地方政府。

美國和英國指出,駭客運用多種惡意軟體發動攻擊,包含了PowGoop、Small Sieve、Canopy、Mori、Powerstats等,這些單位也公布上述惡意軟體的特徵,供相關組織防範。

殭屍網路Cyclops Blink鎖定WatchGuard防火牆設備,美國、英國提出警告

新興的殭屍網路病毒鎖定中小企業、SOHO族的網路設備而來,使得美國和英國政府提出警告。英國國家網路安全中心(NCSC)、美國聯邦調查局(FBI)、美國國家安全局(NSA)、美國網路安全暨基礎設施安全局(CISA)聯合指控,俄羅斯政府支持的駭客組織Sandworm,自2019年6月開始,使用名為Cyclops Blink的殭屍網路病毒,攻擊WatchGuard小型網路設備。

WatchGuard也對此發布公布指出,該廠牌約有1%防火牆遭到相關攻擊,但尚未出現客戶資料外洩的跡象。

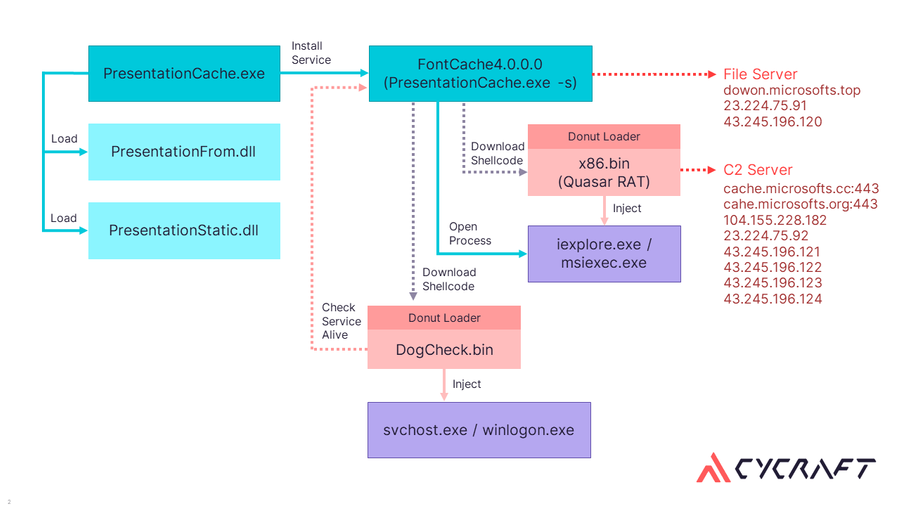

去年11月,臺灣多家證券商與期貨商遭受駭客撞庫攻擊,導致下單異常的情況,但此事並未就此落幕。臺灣資安廠商奧義智慧科技於2月21日提出警告,根據他們參與事件處理(IR)的調查結果,發現這是中國駭客組織APT10的長期攻擊行動,且在11月底到2022年2月初,監控到第二波的駭客入侵行為,呼籲相關單位應儘快採取因應措施。

去年11月,臺灣多家證券商與期貨商遭受駭客撞庫攻擊,導致下單異常的情況,但此事並未就此落幕。臺灣資安廠商奧義智慧科技於2月21日提出警告,根據他們參與事件處理(IR)的調查結果,發現這是中國駭客組織APT10的長期攻擊行動,且在11月底到2022年2月初,監控到第二波的駭客入侵行為,呼籲相關單位應儘快採取因應措施。

第二波事故屬於軟體供應鏈攻擊活動,主要利用某個證劵軟體系統管理介面的網站服務漏洞入侵,並使用名為QuasarRAT的後門程式。經過綜合分析多項情資,研究人員研判,此攻擊行動是中國國家級駭客APT10所為,並將這次攻擊活動命名為「咬錢熊貓」(Operation Cache Panda),同時提供入侵指標(IoC)供外界檢查,並說明緩解措施。

駭客組織透過受害電腦現成的工具作案,而可能躲過相關偵測,長期埋伏並進行監控。例如,賽門鐵克揭露中國APT駭客組織Antlion的攻擊行動,此起攻擊持續至少18個月,已有2家臺灣金融組織、1家製造業者受害。駭客使用寄生攻擊(LoL)手法,大量使用受害電腦上的軟體,並植入xPack後門程式。研究人員提到,該組織在其中1家金融組織花費近250天的時間,並在上述的製造業者埋伏約175天,至於駭客的目的,疑似是為了幫助中國政府收集情資。

中國隱形眼鏡業者宣布轉型,將自行裝造相關產品,並宣稱核心團隊來自臺灣業者晶碩光學,背後疑似是晶碩員工意圖帶槍投靠,竊取公司的機密。

中國隱形眼鏡業者宣布轉型,將自行裝造相關產品,並宣稱核心團隊來自臺灣業者晶碩光學,背後疑似是晶碩員工意圖帶槍投靠,竊取公司的機密。

桃園地檢署、臺北市調查處於2月7日宣布,破獲一起員工竊取營業秘密的案件,隱形眼鏡大廠晶碩光學公司前主管前生產處長黃振瑞涉嫌於離職後,以陸資成立金目科技公司,挖角前東家3名工程師,並竊取晶碩的隱形眼鏡模具相關技術,欲製作模具於2021年12月,輸往中國成立「紅包供應鏈」,供金目公司之幕後金主──上海目荻公司及廈門愛睿思公司使用,所幸檢方即時攔截未果。

全案依違反《營業秘密法》等罪,將黃男和同夥等4人提起公訴。

又是Exchange Server遭到鎖定的攻擊行動!資安業者Mandiant揭露駭客組織UNC2596的攻擊行動,這些駭客鎖定尚未修補重大漏洞的Exchange Server,如ProxyLogon、ProxyShell,入侵受害組織散播勒索軟體Cuba(亦稱Colddraw),主要是針對政府組織與公營事業單位而來,約有8成的受害者位於北美。

研究人員指出,UNC2596入侵受害組織的方式,從過往的垃圾郵件、惡意程式,如今偏好藉由應用系統的漏洞下手。因為,相較於透過釣魚郵件,利用應用程式的漏洞入侵受害組織較為容易成功,加上近年來被公布的漏洞數量大幅增加,使得許多駭客組織也傾向針對這些漏洞出手──特別是已經公布、但企業尚未修補的漏洞。研究人員認為,駭客透過這些已知漏洞的入侵受害組織的手法,未來將會更為頻繁。

駭客利用Cobalt Strike攻擊微軟SQL Server,植入後門程式並進行挖礦

利用滲透測試工具Cobalt Strike的攻擊行動可說是相當常見,最近有駭客用於攻擊資料庫。資安業者AhnLab揭露鎖定微軟SQL Server的攻擊行動,駭客透過網路掃描的方式,找出可透過TCP的1433埠存取的伺服器,再針對這些設備進行攻擊。駭客之所以得逞,主要是透過對sa管理員帳號執行暴力破解,來嘗試存取SQL Server,為了進行控制,他們會經由PowerShell下載Cobalt Strike,並注入MSBuild處理程序執行。此外,駭客還會投放挖礦軟體Lemon Duck、KingMiner,以及Vollgar來牟利。

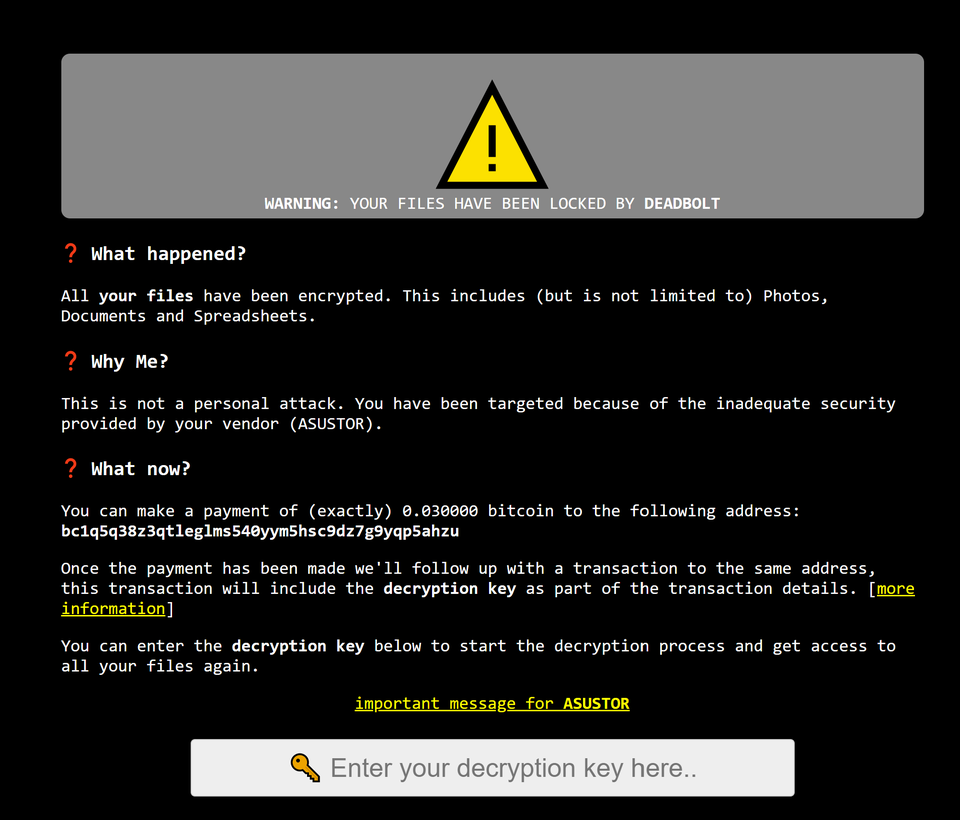

勒索軟體攻擊NAS設備的情況,過往不少事故是針對威聯通(QNAP)與群暉(Synology)的設備而來,但最近也有其他廠牌的NAS遇害。華碩集團旗下的華芸科技(Asustor),有用戶自2月21日陸續於該公司的討論區表示,他們的NAS設備遭到勒索軟體DeadBolt攻擊,駭客索討0.03個比特幣來解鎖檔案。

勒索軟體攻擊NAS設備的情況,過往不少事故是針對威聯通(QNAP)與群暉(Synology)的設備而來,但最近也有其他廠牌的NAS遇害。華碩集團旗下的華芸科技(Asustor),有用戶自2月21日陸續於該公司的討論區表示,他們的NAS設備遭到勒索軟體DeadBolt攻擊,駭客索討0.03個比特幣來解鎖檔案。

華芸也於22日下午發出公告證實此事,並關閉動態網域名稱服務(DDNS)著手調查事故發生的原因。根據新聞網站The Verge的報導,攻擊者很可能是透過Plex多媒體串流伺服器元件入侵。

對此,我們也聯繫華芸,該公司表示,他們將會發布NAS作業系統ADM的更新版本,來協助客戶因應此勒索軟體的攻擊。

運動用品業者美津濃傳出將延遲出貨,原因疑似是遭到勒索軟體攻擊

運動用品業者遭到駭客盯上,傳出受到勒索軟體攻擊而影響營運。資安新聞網站Bleeping Computer取得消息人士的說法指出,日本大型運動用品業者美津濃(Mizuno)於2月4日遭到勒索軟體攻擊,導致該公司業務嚴重中斷,電話無法使用,或是延遲出貨的現象。美津濃也在美國網站上發出公告,表明該公司出現系統故障的情況,將可能會導致訂單處理延遲,但除此之外沒有透露進一步的資訊。也有客戶聯繫上客服得知,該公司內部系統被迫關閉,而無法搜尋訂單,或是訂購產品,再者,經銷商疑似無法存取該公司的B2B網站進行採購。截至目前為止,美津濃始終沒有對於此事做出回應,攻擊者身分也仍不明朗。

運動用品業者遭到駭客盯上,傳出受到勒索軟體攻擊而影響營運。資安新聞網站Bleeping Computer取得消息人士的說法指出,日本大型運動用品業者美津濃(Mizuno)於2月4日遭到勒索軟體攻擊,導致該公司業務嚴重中斷,電話無法使用,或是延遲出貨的現象。美津濃也在美國網站上發出公告,表明該公司出現系統故障的情況,將可能會導致訂單處理延遲,但除此之外沒有透露進一步的資訊。也有客戶聯繫上客服得知,該公司內部系統被迫關閉,而無法搜尋訂單,或是訂購產品,再者,經銷商疑似無法存取該公司的B2B網站進行採購。截至目前為止,美津濃始終沒有對於此事做出回應,攻擊者身分也仍不明朗。

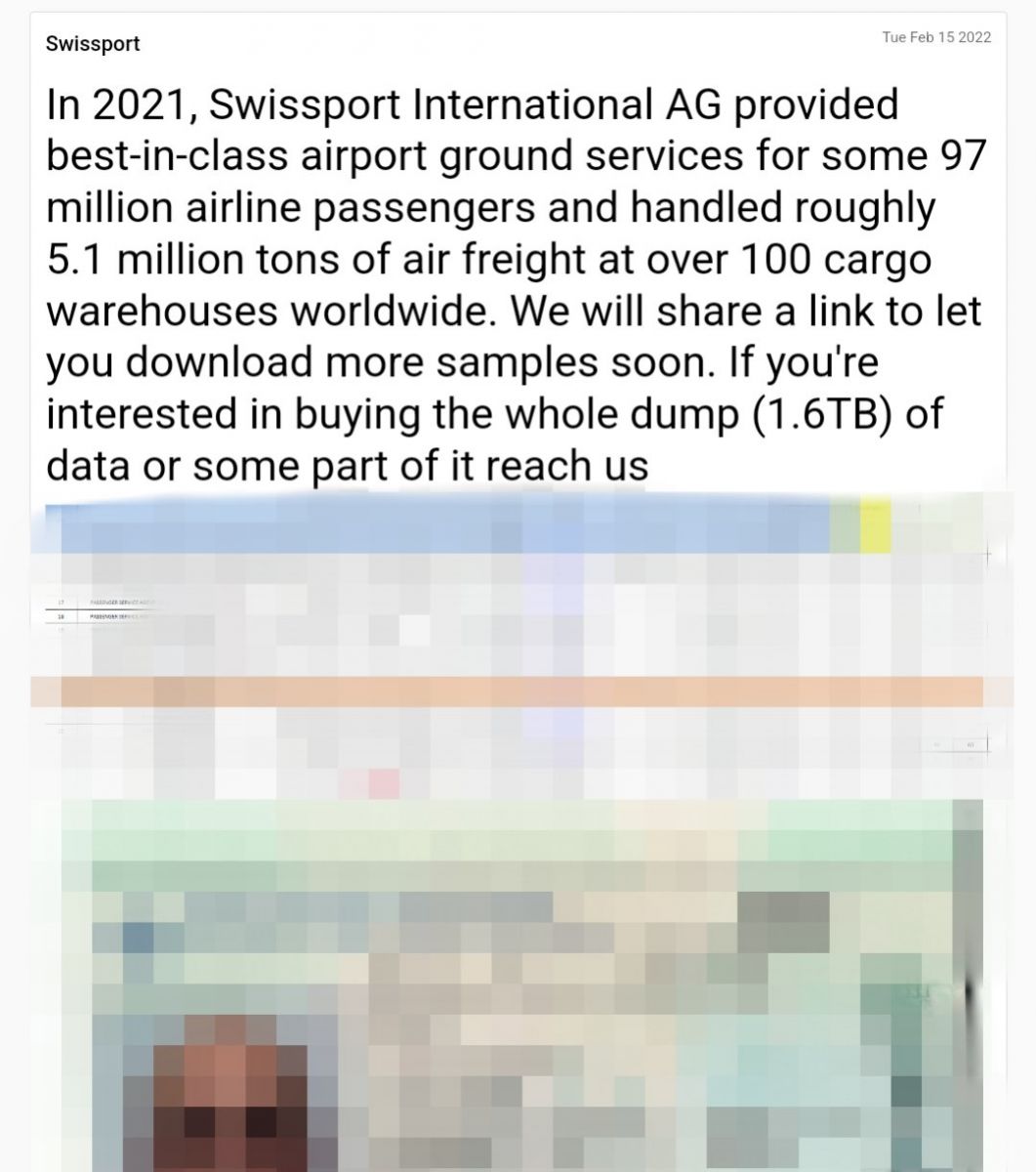

勒索軟體Black Cat攻擊機場地勤服務業者Swissport,聲稱竊得1.6 TB資料

又有企業成為勒索軟體Black Cat(亦稱Alphv)的受害者。機場地勤服務業者Swissport於2月4日表示,他們的IT基礎設施遭到勒索軟體攻擊,災情已得到控制,該公司正逐步系統運作。但攻擊者的身分為何?根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客Black Cat將Swissport列入受害者名單,並打算求售竊得的1.6 TB資料。這些資料包含了護照、內部資料,以及應徵者的個資等。

又有企業成為勒索軟體Black Cat(亦稱Alphv)的受害者。機場地勤服務業者Swissport於2月4日表示,他們的IT基礎設施遭到勒索軟體攻擊,災情已得到控制,該公司正逐步系統運作。但攻擊者的身分為何?根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客Black Cat將Swissport列入受害者名單,並打算求售竊得的1.6 TB資料。這些資料包含了護照、內部資料,以及應徵者的個資等。

由於Swissport在全球擁有6.6萬名員工,每年處理2.8億人次的旅客和480萬公噸的行李,這起攻擊事件很可能會對全球的旅遊業帶來衝擊。

運動競賽隊伍在即將參與大型賽事的前夕遭到網路攻擊,很可能影響他們準備參加比賽的工作。美式足球聯盟(NFL)球隊舊金山49人隊(San Francisco 49ers)向資安新聞網站Bleeping Computer、Recorded Futrue等證實,他們遭到勒索軟體BlackByte攻擊,導致部分IT網路暫時停止運作,並認為合作廠商沒有受到波及的跡象。此駭客組織亦在網站上公布竊得的部分資料,疑似是該球隊2020年的發票資料,但究竟駭客偷得多少資料?仍有待進一步調查。由於NFL即將於2月13日(臺灣時間2月14日)舉辦超級盃賽事,這起事故很可能影響舊金山49人隊相關賽事的準備。

美國FBI發布勒索軟體BlackByte入侵指標,已有3種領域的關鍵基礎設施實體受害

勒索軟體BlackByte甫攻擊美式足球球隊舊金山49人隊(San Francisco 49ers),而引起關注,但這些駭客大肆近期也針對關鍵基礎設施(CI)下手。美國聯邦調查局(FBI)與特勤局(USSS)聯手提出警告,指出勒索軟體BlackByte自2021年11月,開始對於美國等多個國家的組織下手,其中至少有3個領域的關鍵基礎設施實體遇害,包含政府設施、金融機構、食品與農業等。他們得知有部分攻擊事故裡,駭客是透過Exchange伺服器漏洞入侵內部網路環境,然後進行橫向移動與提升權限,攻擊Windows電腦,將資料外洩並加密檔案。FBI與USSS也提供入侵指標(IoC),讓組織能加以防範。

德國大型石油運輸業者Oiltanking、Mabanaft相繼於1月底傳出遭到網路攻擊,導致其裝卸油品的系統癱瘓,石油供應商殼牌(Shell)於2月1日表示,他們因此被迫變更輸送石油的路線。而這起攻擊事故如今有了進一步的揭露──根據德國商報(Handelsblatt)取得聯邦資訊安全辦公室(BSI)的內部報告指出,勒索軟體Black Cat(亦稱Alphv)是本次攻擊事故的幕後黑手,當地至少有233個加油站受到波及。

這起攻擊事故的行徑,也讓不少人想起美國大型燃油管道業者Colonial Pipeline於2021年5月,遭到DarkSide攻擊的事故,進而追查Black Cat背後的駭客組織身分。根據資安新聞網站Bleeping Computer的報導指出,駭客組織Black Cat應該是DarkSide、BlackMatter改名繼續運作,原因是原本的組織名稱已被執法單位盯上,對於用戶而言也信譽掃地。資安業者Emsisoft表示,根據勒索軟體的功能和相關組態檔案,使用Black Cat、DarkSide、BlackMatter的駭客組織相同。而該新聞網站也取得經營勒索軟體LockBit的駭客說法,認定Black Cat的前身就是DarkSide、BlackMatter。

紅十字會遭駭調查結果出爐,疑似是國家級駭客鎖定Zoho密碼自助管理平臺漏洞下手

紅十字國際委員會(ICRC)於1月下旬遭到網路攻擊,使得51.5萬流離失所的難民資料外洩,而最近該組織公布他們的調查結果,認為攻擊者的身分應該是國家級駭客,於2021年11月9日入侵他們網路環境,並針對尚未修補漏洞的密碼自助管理平臺Zoho ManageEngine ADSelfService Plus下手,利用CVE-2021-40539而得逞。目前紅十字會無法確定攻擊者的身分,也沒有收到勒索訊息,但表明願意與攻擊者進行溝通。

以Go語言開發的殭屍網路病毒Kraken,被用於散布竊密軟體RedLine

透過較新的程式語言開發惡意軟體,很有可能因發展迅速,而在開發階段就開始為駭客賺入不法所得。例如,資安業者ZeroFox自2021年10月開始,追蹤名為Kraken的殭屍網路病毒,駭客使用Go程式語言進行開發,鎖定Windows電腦而來。該病毒具備執行第二階段酬載,或是觸發Shell命令的能力,並能對於受害電腦進行螢幕截圖的功能,甚至可竊取受害者的加密貨幣錢包。攻擊者疑似透過惡意軟體SmokeLocker來散布Kraken,再藉其於受害電腦上植入RedLine等惡意軟體。研究人員指出,雖然Kraken仍在開發階段,但該殭屍網路每月已為駭客竊得約3千美元。

.png) 非同質化代幣(NFT)當紅,多項創作以高價賣出,引起許多人的目光,不少企業搶進這塊市場,但在此同時,駭客也透過這樣的話題做為誘餌,散布木馬程式。資安業者Fortinet發現相當特別的Excel檔案「NFT_Items.xlsm」,內含2個試算表,其中1個使用希伯來語。該檔案列出近20項NFT標的,以及單價、存貨數量、投資Discord聊天室的連結等資訊,疑似針對以色列NFT投資人而來。一旦受害者開啟這個檔案,並依照指示啟用巨集後,電腦就會被植入BitRAT木馬程式。

非同質化代幣(NFT)當紅,多項創作以高價賣出,引起許多人的目光,不少企業搶進這塊市場,但在此同時,駭客也透過這樣的話題做為誘餌,散布木馬程式。資安業者Fortinet發現相當特別的Excel檔案「NFT_Items.xlsm」,內含2個試算表,其中1個使用希伯來語。該檔案列出近20項NFT標的,以及單價、存貨數量、投資Discord聊天室的連結等資訊,疑似針對以色列NFT投資人而來。一旦受害者開啟這個檔案,並依照指示啟用巨集後,電腦就會被植入BitRAT木馬程式。

該木馬程式可從受害電腦的應用程式竊取帳密、挖掘門羅幣、側錄用戶鍵盤輸入的內容,甚至能讓駭客使用麥克風聽到用戶的聲音。研究人員警告,這種以NFT為愰子的攻擊手法,近期很有可能會不斷出現。

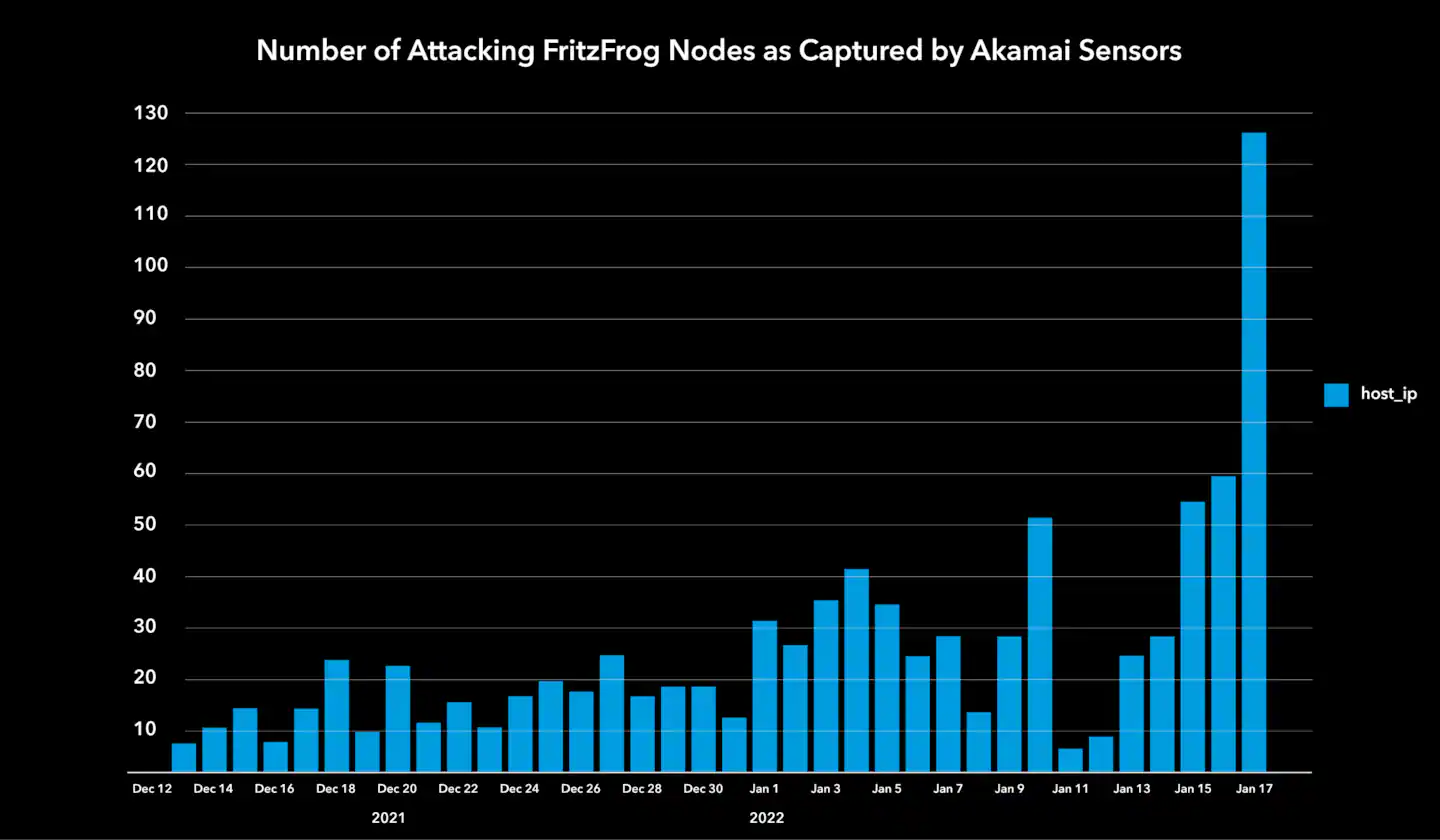

殭屍網路FritzFrog鎖定醫療、教育、政府單位,受害伺服器一個月內爆增10倍

自2020年8月被發現的殭屍網路FritzFrog,近期遭到感染的電腦大幅增加,而引起研究人員的注意。資安業者Akamai指出,他們最近在1個月內,發現遭到FriztFrog感染的受電電腦數量增長10倍,當中包含了許多醫療單位、教育機構、政府部門的伺服器,目前已有1,500臺伺服器受害,37%位於中國,這些受害伺服器多半被用於挖掘門羅幣。

自2020年8月被發現的殭屍網路FritzFrog,近期遭到感染的電腦大幅增加,而引起研究人員的注意。資安業者Akamai指出,他們最近在1個月內,發現遭到FriztFrog感染的受電電腦數量增長10倍,當中包含了許多醫療單位、教育機構、政府部門的伺服器,目前已有1,500臺伺服器受害,37%位於中國,這些受害伺服器多半被用於挖掘門羅幣。

研究人員認為,FritzFrog具備其他殭屍網路所沒有的特點,像是使用專屬的P2P通訊協定串連,利用廣泛的字典進行暴力破解攻擊,且在每個節點控制的受害伺服器保持相等數量,使該殭屍網路運作效率提升,值得留意其後續發展。

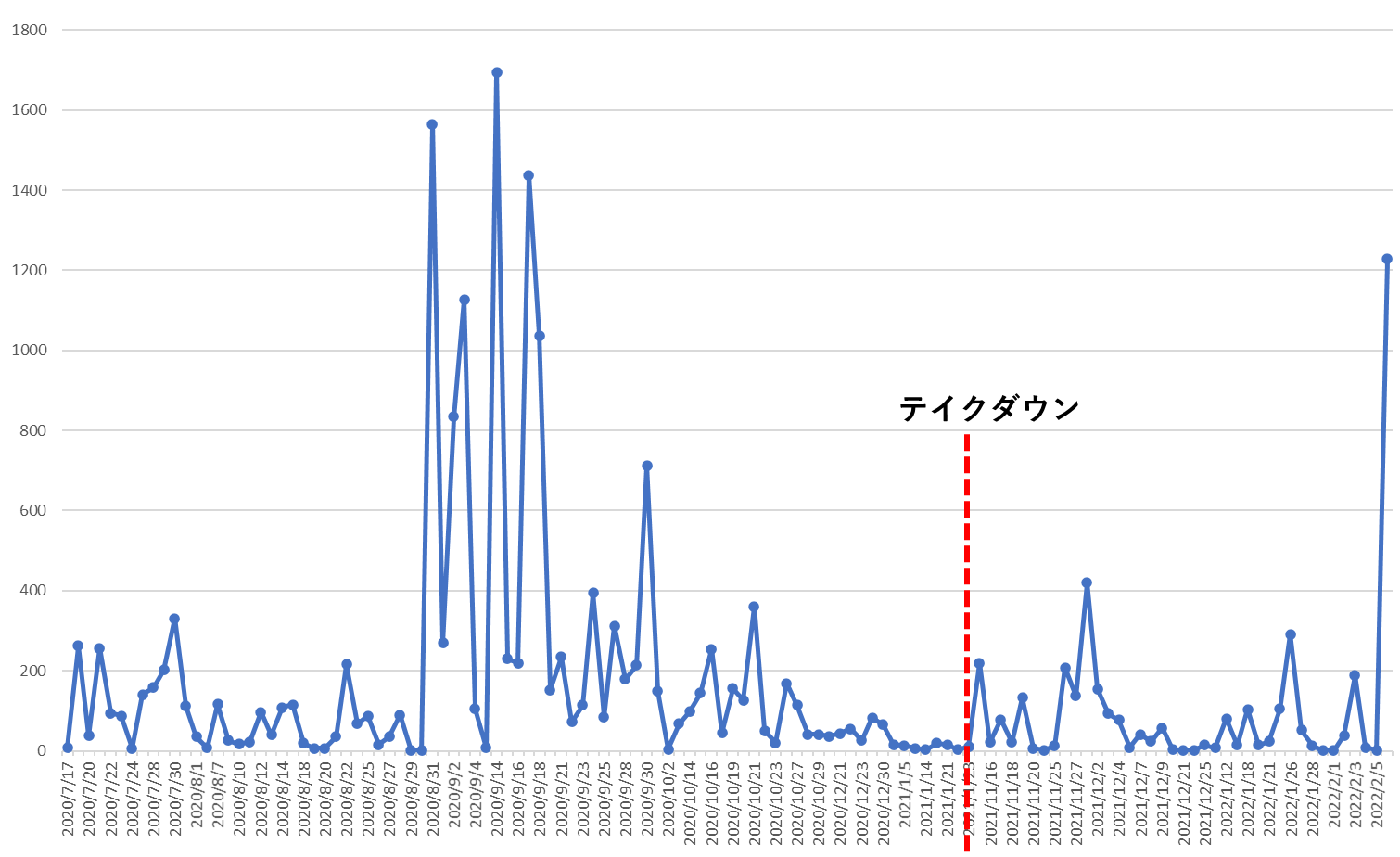

日本警告惡意軟體Emotet於2月初攻擊行動升溫

惡意軟體Emotet自2021年11月捲土重來後,近期攻擊行動出現大幅增加的現象。日本JPCERT/CC於2月10日提出警告,他們觀察到疑似被Emotet挾持、用於攻擊行動的日本電子郵件信箱(.jp),於2月5日出現開始大幅增加的現象,有超過1,200個信箱遭到濫用,已經接近2020年8月底至9月中旬攻擊的規模。

惡意軟體Emotet自2021年11月捲土重來後,近期攻擊行動出現大幅增加的現象。日本JPCERT/CC於2月10日提出警告,他們觀察到疑似被Emotet挾持、用於攻擊行動的日本電子郵件信箱(.jp),於2月5日出現開始大幅增加的現象,有超過1,200個信箱遭到濫用,已經接近2020年8月底至9月中旬攻擊的規模。

該組織亦指出,挾帶Emotet的釣魚信看起來很像是由業務夥伴或熟人寄送,附件的Office文件乍看也似乎與業務有關,呼籲民眾最好要進一步向對方確認。JPCERT/CC也於17日呼籲,使用者可透過他們的檢測工具EmoCheck 2.0,檢查電腦是否感染Emotet。

.png) 惡意軟體TrickBot自2020年10月基礎設施遭到推毀後,駭客不久後就恢復運作並持續發動攻擊,如今他們鎖定知名品牌的用戶下手,並使用更多規避功能模組。資安業者Check Point指出,TrickBot駭客組織鎖定美國60家知名的金融、IT業者的客戶發動攻擊,這些企業包含美國運通、PayPal、Amazon、微軟等,且在TrickBot捲土重來後,至少有14萬臺電腦受到感染。

惡意軟體TrickBot自2020年10月基礎設施遭到推毀後,駭客不久後就恢復運作並持續發動攻擊,如今他們鎖定知名品牌的用戶下手,並使用更多規避功能模組。資安業者Check Point指出,TrickBot駭客組織鎖定美國60家知名的金融、IT業者的客戶發動攻擊,這些企業包含美國運通、PayPal、Amazon、微軟等,且在TrickBot捲土重來後,至少有14萬臺電腦受到感染。

再者,研究人員指出,新的TrickBot近期導入了3個值得留意的模組,包括能從瀏覽器竊取網銀和加密貨幣錢包的injectDLL、可透過網路共享散布惡意軟體的tabDLL,以及偷取受害電腦多種應用程式帳密的pwgrabc。

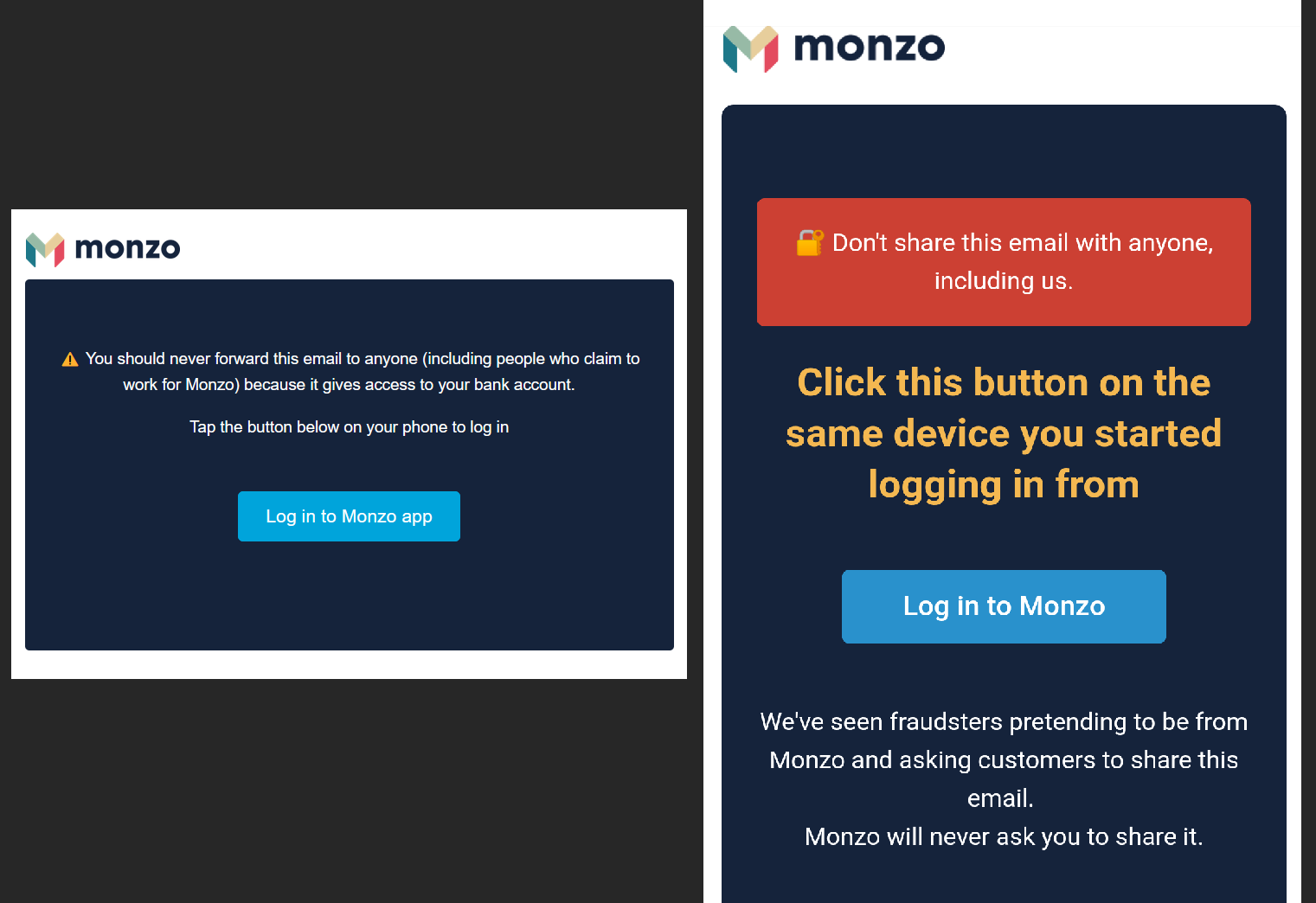

沒有實體門市的數位銀行,近年來日益風行,但同時也成為駭客下手的目標。資安研究員William Thomas於2月16日,揭露針對英國數位銀行Monzo用戶的網釣簡訊攻擊,一旦用戶點選連結,就會被帶往假的Monzo登入網頁,若是用戶依照指示輸入相關資料,駭客將會挾持對方的電子郵件信箱,並騙走Monzo的PIN碼、用戶姓名與電話號碼,有了這些資料,駭客就能透過另一隻手機接管受害者的Monzo戶頭。

沒有實體門市的數位銀行,近年來日益風行,但同時也成為駭客下手的目標。資安研究員William Thomas於2月16日,揭露針對英國數位銀行Monzo用戶的網釣簡訊攻擊,一旦用戶點選連結,就會被帶往假的Monzo登入網頁,若是用戶依照指示輸入相關資料,駭客將會挾持對方的電子郵件信箱,並騙走Monzo的PIN碼、用戶姓名與電話號碼,有了這些資料,駭客就能透過另一隻手機接管受害者的Monzo戶頭。

針對這起攻擊行動,Monzo也提出警告,他們不會使用手機應用程式以外的管道(如手機簡訊)來向用戶發送通知,假如使用者不慎上當,應該立即重設密碼,並在Monzo與電子郵件帳號上啟用雙因素驗證(2FA)機制。

安卓木馬Xenomorph透過Google Play市集散布,鎖定56個歐洲銀行用戶

木馬程式透過上架到Google Play市集,以便取信受害者,如今也出現手法更為隱密的情況。資安業者ThreatGabric揭露名為Xenomorph的安卓木馬程式,鎖定西班牙、葡萄牙、意大利等歐洲國家的56家金融機構用戶下手,駭客意圖竊取受害者的財務資訊、接管帳戶,甚至是進行未經授權的交易,超過5萬用戶自Google Play市集下載。

研究人員指出,攻擊者為避免Google Play的App上架審核機制察覺異狀,因此,他們提交給市集的App都是沒有攻擊特徵的軟體,等到受害者將App安裝到手機上,這些程式此時才開始將木馬程式下載到手機裡執行。這種惡意程式散播行為,突顯App市集在審核的流程中,必須採取更為徹底的檢驗措施。

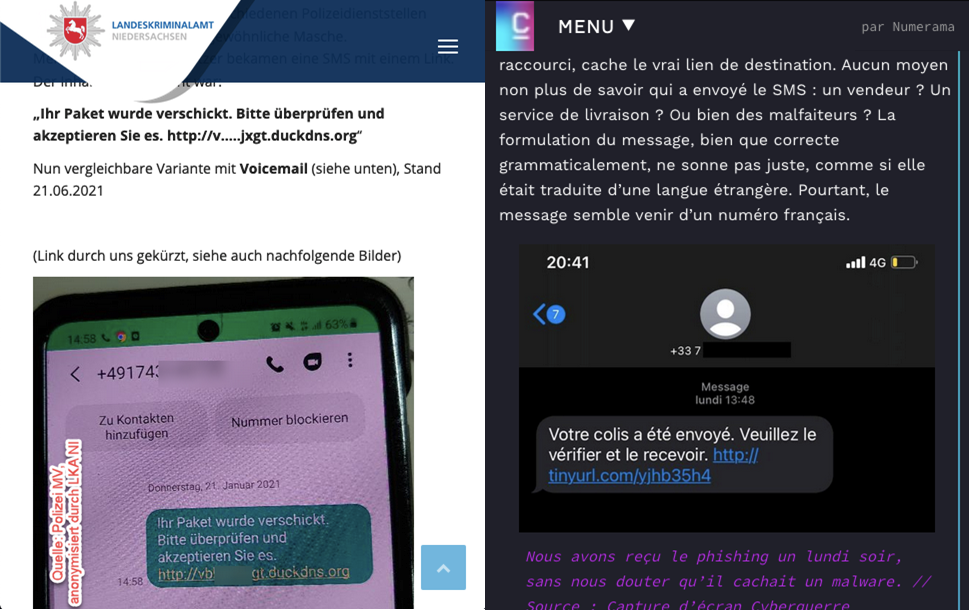

網釣簡訊攻擊Roaming Mantis同時鎖定iPhone和Android用戶,範圍從亞洲擴及歐洲國家

最近2年網釣簡訊攻擊(Smishing)相當氾濫,攻擊者不只藉此對Android手機植入木馬程式,也會將iPhone用戶引導到釣魚網站發動攻擊。卡巴斯基最近揭露Roaming Mantis網釣簡訊攻擊的擴散情形,這起事故自2018年出現,駭客主要針對日本、臺灣、韓國等亞洲國家下手,但自2021年開始,這些攻擊者也大肆攻擊法國、德國等國家的手機用戶。一旦用戶點選網釣簡訊的連結,Android用戶會被引導下載XLoader木馬程式(亦稱Wroba.g、Moqhao),而iPhone用戶則會連線假冒蘋果網站的釣魚網站。

最近2年網釣簡訊攻擊(Smishing)相當氾濫,攻擊者不只藉此對Android手機植入木馬程式,也會將iPhone用戶引導到釣魚網站發動攻擊。卡巴斯基最近揭露Roaming Mantis網釣簡訊攻擊的擴散情形,這起事故自2018年出現,駭客主要針對日本、臺灣、韓國等亞洲國家下手,但自2021年開始,這些攻擊者也大肆攻擊法國、德國等國家的手機用戶。一旦用戶點選網釣簡訊的連結,Android用戶會被引導下載XLoader木馬程式(亦稱Wroba.g、Moqhao),而iPhone用戶則會連線假冒蘋果網站的釣魚網站。

安卓木馬Flubot、Medusa大肆透過網釣簡訊,攻擊銀行用戶

駭客以網釣簡訊(Smishing)攻擊散布安卓木馬Flubot的情況,已有數起事故,也引起其他攻擊者效仿。資安業者ThreatFabric指出,他們發現散布木馬程式Medusa的駭客,也使用網釣簡訊的方式發動攻擊,而且,這些人偽裝木馬程式的手法,幾乎與Flubot雷同。研究人員指出,Medusa具備側錄用戶輸入的內容、事件記錄的存取能力,但值得留意的是,該木馬程式還擁有半自動傳輸系統(Semi-ATS)的功能,可讓攻擊者替代受害者執行各式操作,例如,竄改受害者想要轉帳的銀行帳號,而把對方的戶頭洗劫一空。

駭客以網釣簡訊(Smishing)攻擊散布安卓木馬Flubot的情況,已有數起事故,也引起其他攻擊者效仿。資安業者ThreatFabric指出,他們發現散布木馬程式Medusa的駭客,也使用網釣簡訊的方式發動攻擊,而且,這些人偽裝木馬程式的手法,幾乎與Flubot雷同。研究人員指出,Medusa具備側錄用戶輸入的內容、事件記錄的存取能力,但值得留意的是,該木馬程式還擁有半自動傳輸系統(Semi-ATS)的功能,可讓攻擊者替代受害者執行各式操作,例如,竄改受害者想要轉帳的銀行帳號,而把對方的戶頭洗劫一空。

要求受害者安裝Windows 10市集App來散布惡意程式的情況時有所聞,線上安裝市集App的通訊協定遭禁用

從網站上安裝Windows 10、11市集App(MSIX安裝檔案)的機制,遭到攻擊者濫用的情況,2021年已有數起攻擊事故發生,例如,於11月復活的Emotet,就曾以要求受害者安裝Adobe PDF瀏覽器元件的名義,來散布惡意軟體。微軟曾於12月發布修補程式並提出緩解措施,並將其登錄為CVE-2021-43890列管,但現在該公司打算更進一步封鎖這種安裝市集App的管道──他們宣布在Windows電腦上停用ms-appinstaller通訊協定,以防堵相關攻擊行動,並預計導入新的群組政策,讓IT人員能限縮在內部網路環境啟用這種通訊協定。

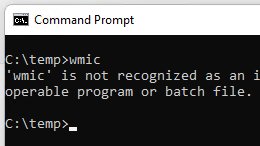

疑似為防堵駭客濫用,微軟將從Windows 10移除WMI命令列工具

為了防範作業系統內建功能遭到駭客濫用的情況,微軟不久前封鎖自網頁瀏覽器安裝Windows 10市集App的管道,如今打算再度針對WMI的命令列工具(WMIC)下手,宣布終止開發相關功能。根據資安新聞網站Bleeping Computer的報導,微軟最近針對Windows 10,公布新的一批不再開發,或是即將捨棄的功能,當中最值得留意的是許多程式開發者使用的WMIC即將遭到移除,微軟亦宣布將由PowerShell的相關功能取代WMIC。

為了防範作業系統內建功能遭到駭客濫用的情況,微軟不久前封鎖自網頁瀏覽器安裝Windows 10市集App的管道,如今打算再度針對WMI的命令列工具(WMIC)下手,宣布終止開發相關功能。根據資安新聞網站Bleeping Computer的報導,微軟最近針對Windows 10,公布新的一批不再開發,或是即將捨棄的功能,當中最值得留意的是許多程式開發者使用的WMIC即將遭到移除,微軟亦宣布將由PowerShell的相關功能取代WMIC。

該新聞網站認為,微軟打算移除WMIC的原因,疑似與許多駭客在攻擊行動裡,將其用於寄生攻擊(LoLBins)有關。資安研究員Grzegorz Tworek發現,微軟已經從測試版本Windows 11移除WMIC,日後應該會逐步移除正式版本Windows 10、11上的相關元件。

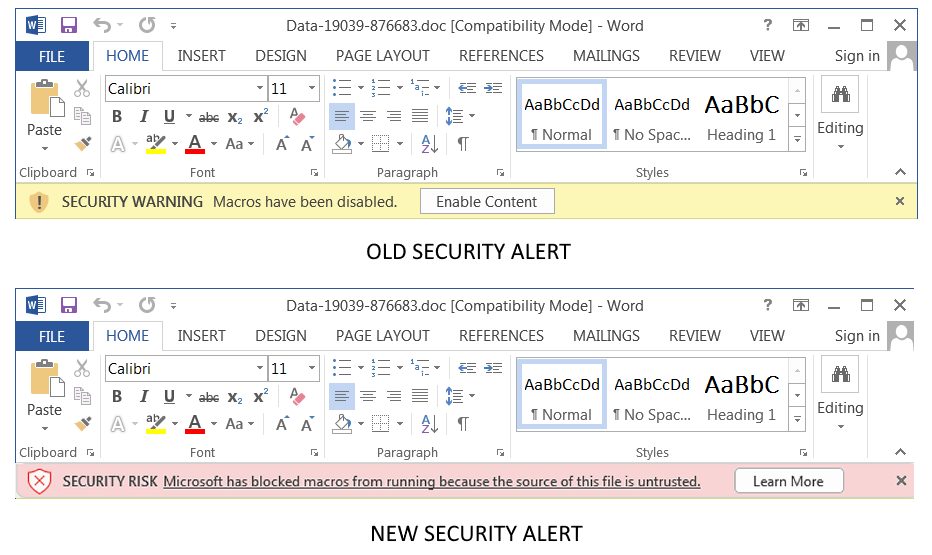

微軟打算針對5款Office應用程式加強巨集的管控,計畫對於自網路下載的文件全面封鎖巨集功能

攻擊者透過Office文件VBA巨集傳送惡意程式的情況,不時有事故發生,即使預設停用,駭客仍千方百計誘使受害者按下啟用的按鈕。針對這樣的情況,微軟在2月7日宣布,他們將於4月開始,針對Windows版的5款Office軟體,包括Access、Excel、PowerPoint、Visio、Word,會對於從網路下載的文件檔案,直接停用巨集的功能。這樣的配置調整微軟將從Office 365預覽版本開始推送,並擴及到Office 2013至2021,以及Office LTSC。

攻擊者透過Office文件VBA巨集傳送惡意程式的情況,不時有事故發生,即使預設停用,駭客仍千方百計誘使受害者按下啟用的按鈕。針對這樣的情況,微軟在2月7日宣布,他們將於4月開始,針對Windows版的5款Office軟體,包括Access、Excel、PowerPoint、Visio、Word,會對於從網路下載的文件檔案,直接停用巨集的功能。這樣的配置調整微軟將從Office 365預覽版本開始推送,並擴及到Office 2013至2021,以及Office LTSC。

駭客透過Unicode特殊字元誤導附件內容,對Microsoft 365用戶進行網釣攻擊

標記由文字右至左排列(Right-to-Left Override,RLO)的Unicode特殊字元,被駭客用於攻擊行動已超過20年,但利用這種字元的手法,最近再度出現。

標記由文字右至左排列(Right-to-Left Override,RLO)的Unicode特殊字元,被駭客用於攻擊行動已超過20年,但利用這種字元的手法,最近再度出現。

資安業者Vade揭露騙取Microsoft 365用戶帳密的網釣攻擊,駭客以語音訊息的名義寄送釣魚郵件,一旦收信人開啟附件,就會出現偽造的Microsoft 365登錄網頁,若是輸入帳密就有可能被側錄。

從副檔名的部分來看,這種郵件挾帶的附件為MP3、WAV等聲音檔案,但實際上卻是檔名經過特殊處理的HTML檔案。例如,原本的附件檔案名稱為mp3.htm,在攻擊者加上前述的特殊Unicode字元後,收信人會看到mth.mp3。

研究人員提醒,用戶若是收到聲音檔案的附件,開啟後卻是出現網頁,很有可能是此種類型的釣魚郵件攻擊。

25個NPM惡意套件偽裝成知名套件,意圖挾持受害者的Discord帳號

又有攻擊者上傳惡意Node Package Manager(NPM)套件,並鎖定受害者即時通訊平臺Discord帳號的情況。資安業者JFrog發現,NPM套件市集出現25個惡意套件,多數模仿熱門的colors.js等套件,而這些駭客散布惡意套件的目的,疑似是要取得Discord的Token,進而挾持受害者的帳號。

又是鎖定Log4Shell漏洞,對VMware遠距工作平臺的攻擊行動,這次動手的是伊朗駭客TunnelVision

國家級駭客利用Log4Shell漏洞,針對VMware Horizon遠距工作平臺的情況,近期又有新的攻擊行動出現。資安業者SentinelOne揭露伊朗駭客組織TunnelVision的攻擊行動,針對中東與美國而來,這些駭客擅長運用隧道工具建立連線,並利用甫被揭露的「1日」漏洞,如Fortinet SSL VPN漏洞CVE-2018-13379、微軟Exchange的ProxyShell漏洞等,近期該組織則是利用Log4Shell漏洞,來攻擊VMware Horizon。

駭客藉由該遠距工作平臺的Tomcat伺服器元件,執行PowerShell命令,並使用反向殼層(Reverse Shell)於受害組織植入後門程式。SentinelOne認為,他們本次追蹤的駭客組織,很可能與微軟揭露的Phosphorus、CrowdStrike揭露的Charming Kitten駭客組織有所關連。

網路釣魚攻擊駭客利用遠端桌面連線軟體,並搭配瀏覽器Kiosk模式,來繞過雙因素驗證挾持受害者帳號

有不少網路釣魚攻擊是針對大型雲端服務而來,業者往往會呼籲用戶啟用雙因素驗證(2FA),但研究人員發現能夠突破的攻擊手法並提出警告。資安研究人員Mr.d0x揭露利用名為noVNC的遠端桌面軟體手法,攻擊者可透過網頁瀏覽器的Kiosk模式來執行VNC連線,進而遠端登入對方的電腦。

有不少網路釣魚攻擊是針對大型雲端服務而來,業者往往會呼籲用戶啟用雙因素驗證(2FA),但研究人員發現能夠突破的攻擊手法並提出警告。資安研究人員Mr.d0x揭露利用名為noVNC的遠端桌面軟體手法,攻擊者可透過網頁瀏覽器的Kiosk模式來執行VNC連線,進而遠端登入對方的電腦。

研究人員指出,這樣的手法攻擊者能進一步濫用的方式很多種,例如,截取用戶瀏覽器的連線Token,或是於背景側錄受害者輸入的內容等,進而讓駭客突破雙因素驗證防護機制。

遠端桌面連線軟體種類繁多,這種攻擊手法不只能透過noVNC發動,也同樣適用於其他能透過瀏覽器執行的遠端桌面連線服務,例如,TeamViewer、Apache Guacamole,或是Chrome瀏覽器的遠端連線功能。

研究人員揭露鎖定區塊鏈的網釣攻擊手法Ice Phishing

新一代的Web 3.0逐漸成形,但攻擊者也鎖定這樣的態勢,針對區塊鏈和去中心化金融(DeFi)等新興技術下手。例如,近期微軟針對名為Ice Phishing的網路釣魚手法提出警告,駭客會試圖引誘對方簽署智慧合約,一旦對方依照指示操作提供相關授權,駭客就可以動用受害者的加密貨幣,並竄改匯款的網址,進而耗盡數位錢包的存款。

而且,這樣的攻擊手法已在真實世界上演。例如,在2021年11月發生DeFi平臺Badger遭駭的事故,駭客就是利用此種網路釣魚手法出手,將惡意程式碼注入Badger智慧合約的基礎設施,讓Badger的客戶向駭客提供ERC-20授權,使得駭客能陸續於10個小時內,從近200個帳號轉走1.21億美元的加密貨幣。

【漏洞與修補】

存在於SAP產品的主要元件出現嚴重漏洞,可能影響許多企業。資安業者Onapsis發現一組名為Internet Communication Manager Advanced Desync(ICMAD)的漏洞,這些漏洞存在於SAP NetWeaver應用程式伺服器的ICM元件,一旦ICMAD漏洞遭到利用,攻擊者能竊取帳密、導致阻斷應用程式服務,或是執行任意程式碼,最終可能會破壞尚未修補的SAP應用程式。

其中最為嚴重的漏洞為CVE-2022-22536,CVSS風險層級達到滿分10分,研究人員強調,攻擊者利用此漏洞不需身分驗證,亦無須其他條件配合,就能透過HTTP或HTTPS通訊協定,傳送惡意酬載。

由於ICM的主要功能是將SAP應用程式連接至網路,是SAP NetWeaver應用程式伺服器重要的元件,且存在於大多數SAP產品,因此大部分的SAP客戶都可能會受到影響。SAP與研究人員合作,並於2月8日發布相關修補程式,並指出相關漏洞亦影響WebDispatcher、Content Server、ABAP等產品。

對此,美國網路安全和基礎設施安全局(CISA)也提出警告,SAP用戶若是沒有修補上述漏洞,很可能會面臨關鍵業務中斷,或是被迫停止營運的風險。

開源網路檔案共享軟體Samba驚傳重大漏洞,恐被攻擊者取得root權限執行任意程式

提供Linux、macOS用戶存取Windows網路共享資料夾的Samba軟體,近期也出現可被用於RCE攻擊的重大漏洞。Samba最近修補重大漏洞CVE-2021-44142,這項漏洞與模組虛擬檔案系統(VFS)有關,該模組的功能提升與蘋果電腦SMB用戶端的相容性,一旦該漏洞遭到利用,將會導致記憶體越界堆積讀寫(out-of-bounds heap read/write)的情況,而讓攻擊者可取得root權限執行任意程式碼,CVSS風險層級為9.9分。該漏洞影響Samba 4.13.17以前的版本,Red Hat、SUSE、Ubuntu等Linux作業系統廠商,以及NAS廠商群暉科技,亦發布相關資安通告。

持續交付平臺Argo CD驚傳漏洞,攻擊者藉此存取K8s密碼或是API金鑰

持續交付平臺(CD)一旦出現漏洞,很可能會洩露相關的機密資訊。例如,支援Kubernetes的GitOps持續交付工具Argo CD,於2月5日修補零時差漏洞CVE-2022-24348,這項漏洞由資安業者Apiiro發現,研究人員指出,攻擊者一旦利用這項漏洞,就可透過Helm Chart套件打造有問題的Kubernetes配置,來存取機密資訊,如API金鑰、密碼等,進而橫向移動或是擴張權限。Argo CD發布2.3.0、2.2.4、2.1.9版修補此漏洞。

持續交付平臺(CD)一旦出現漏洞,很可能會洩露相關的機密資訊。例如,支援Kubernetes的GitOps持續交付工具Argo CD,於2月5日修補零時差漏洞CVE-2022-24348,這項漏洞由資安業者Apiiro發現,研究人員指出,攻擊者一旦利用這項漏洞,就可透過Helm Chart套件打造有問題的Kubernetes配置,來存取機密資訊,如API金鑰、密碼等,進而橫向移動或是擴張權限。Argo CD發布2.3.0、2.2.4、2.1.9版修補此漏洞。

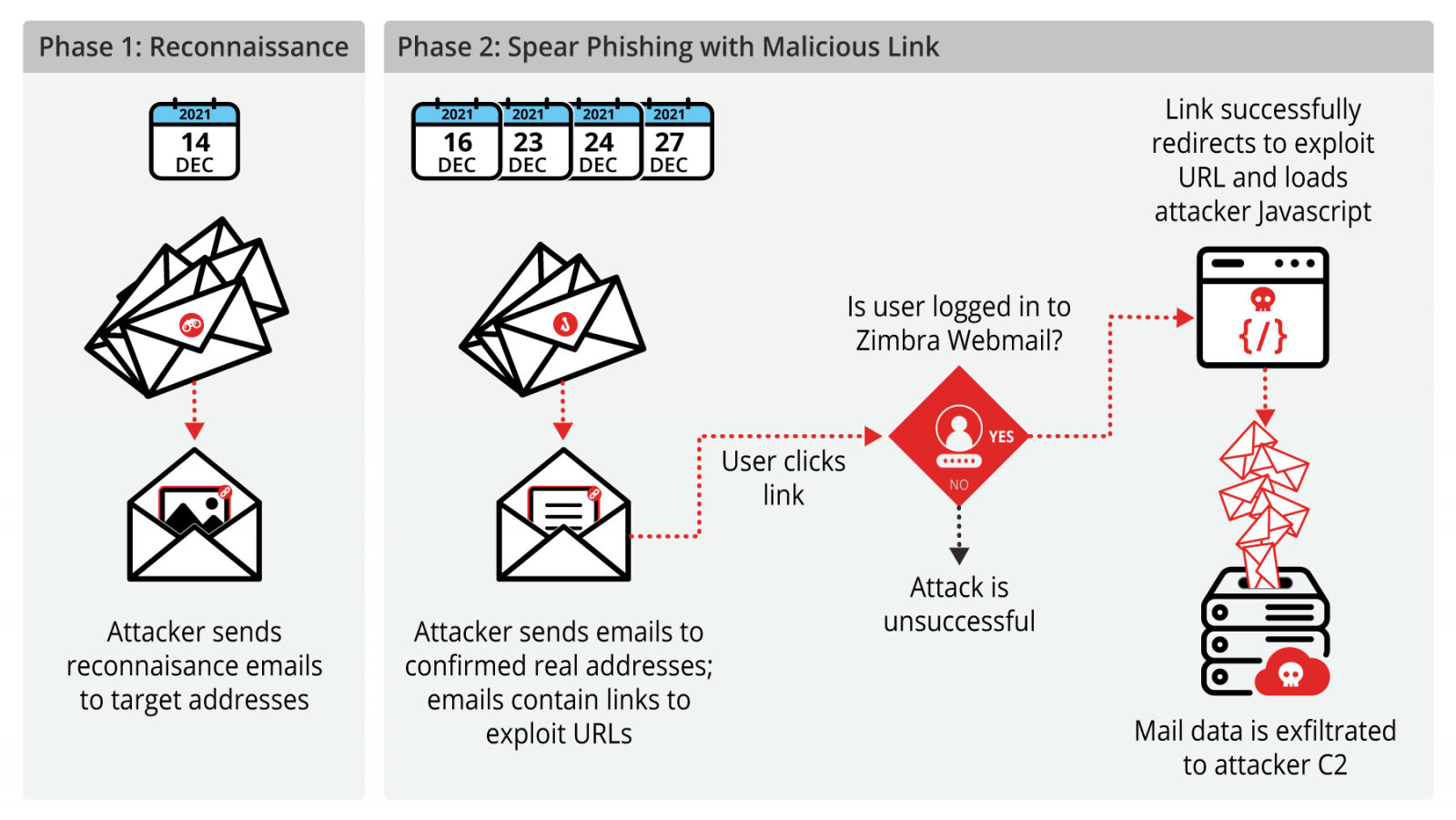

郵件伺服器Zimbra驚傳零時差XSS漏洞,且已出現攻擊行動

開源郵件伺服器軟體Zimbra也疑似成為中國駭客下手的目標。資安業者Volexity於2月3日,揭露一起於2021年12月出現的攻擊行動Operation EmailThief,駭客鎖定Zimbra的跨網站程式碼(XSS)零時差漏洞,對歐洲政府和媒體下手,攻擊者疑似是新的中國駭客組織TEMP_Heretic。駭客企圖藉由上述的XSS漏洞,在Zimbra連線過程執行JavaScript程式碼,來竊取受害者的郵件資料。這項漏洞影響8.8.15 P30版Zimbra,9.0.0版不受影響。在研究人員公布細節後,Zimbra計畫於2月5日提供修補程式。

開源郵件伺服器軟體Zimbra也疑似成為中國駭客下手的目標。資安業者Volexity於2月3日,揭露一起於2021年12月出現的攻擊行動Operation EmailThief,駭客鎖定Zimbra的跨網站程式碼(XSS)零時差漏洞,對歐洲政府和媒體下手,攻擊者疑似是新的中國駭客組織TEMP_Heretic。駭客企圖藉由上述的XSS漏洞,在Zimbra連線過程執行JavaScript程式碼,來竊取受害者的郵件資料。這項漏洞影響8.8.15 P30版Zimbra,9.0.0版不受影響。在研究人員公布細節後,Zimbra計畫於2月5日提供修補程式。

非關聯式資料庫Apache Cassandra出現RCE漏洞

非關聯式資料庫(NoSQL)Apache Cassandra所提供的自定義函數(UDF)功能,竟出現能被輕易利用的漏洞,而引起研究人員關注。資安業者JFrog於2月15日,揭露非關聯式資料庫Apache Cassandra的漏洞,攻擊者一旦利用,將能進行RCE攻擊,漏洞編號為CVE-2021-44521,CVSS風險層級為8.4分。此漏洞只有在IT人員為Cassandra啟用了自定義函數功能,才有可能被觸發。但由於攻擊者想要利用這個漏洞極為容易,研究人員呼籲IT人員要儘速安裝更新軟體,或是完全停用UDF來緩解漏洞。

伺服器監控工具Zabbix驚傳嚴重漏洞,恐導致繞過身分驗證在伺服器上執行任意程式碼

開源伺服器監控系統,一旦出現重大漏洞,很可能會波及受管控的伺服器主機。專精開放原始碼安全的資安業者SonarSource發現,伺服器監控工具Zabbix存在CVE-2022-23131、CVE-2022-23134等2個漏洞,這些漏洞存在於該系統網頁主控臺連至後端共用資料庫的TCP通訊介面。攻擊者一旦利用第1個漏洞,就能在Zabbix啟用SAML單一簽入(SSO)的配置下,在未經身分驗證的狀態竄改連線資料。Zabbix獲報後於2021年12月29日,發布5.4.9、5.0.9、4.0.37版修補上述漏洞。

美國網路安全暨基礎架構安全局(CISA)於2月22日提出警告,指出這些漏洞已經被用於攻擊行動,並要求聯邦機構要於3月8日前完成修補。

VMware虛擬化平臺存在漏洞,可被惡意軟體用於逃脫VM並攻擊主機

研究人員在漏洞挖掘競賽發現的嚴重漏洞,恐讓惡意程式用來攻擊虛擬化平臺的伺服器。VMware於2月15日,針對旗下的虛擬化平臺產品ESXi、Workstation、Fusion、Cloud Foundation,修補5項漏洞。其中,有4個漏洞是崑崙實驗室於去年的中國天府盃駭客大賽中找到,CVSS風險層級介於8.2至8.4分。其中的CVE-2021-22040、CVE-2021-22041,能讓具備VM管理權限的使用者,在虛擬化主機執行VMX處理程序;而CVE-2021-22042, CVE-2021-22043,則是可讓攻擊者用於擴張權限。VMware除了針對相關產品發布更新軟體,也表示尚未發現漏洞遭到利用的跡象。

又是網站內容管理平臺WordPress的外掛程式出現漏洞,而可能影響數萬個網站的情況。資安業者Wordfence揭露外掛程式PHP Everywhere的3個重大漏洞:CVE-2022-24663、CVE-2022-24664、CVE-2022-24665,這些漏洞的CVSS風險層級都達到了9.9分,一旦攻擊者取得撰文者或是訂閱者的權限,就有可能利用上述漏洞來執行惡意PHP程式碼,甚至接管整個網站,影響2.0.3版以前的PHP Everywhere。此外掛程式的主要功能,是讓網站管理者能夠在網頁、貼文等區塊中,使用PHP程式碼,全球約有3萬個WordPress網站採用。開發者獲報後於1月10日發布3.0.0版修補上述漏洞,研究人員呼籲用戶應儘速安裝更新。

WordPress網站備份外掛UpdraftPlus出現任意下載漏洞,攻擊者恐用來竊取網站機密

提供給管理者自動、定時備份WordPress網站檔案的外掛程式,出現可允許低權限用戶下載網站備份檔案的漏洞,有可能被攻擊者挖掘能用來挾持網站的資料。資安業者Jetpack揭露外掛程式UpdraftPlus的嚴重漏洞CVE-2022-0633,一旦攻擊者運用這項漏洞,將能透過訂閱網站資訊的用戶(Subscriber)權限,下載整個網站的備份檔案,進而從網站的資料庫裡,竊取特權帳號使用者名稱與加鹽密碼,藉此控制整個WordPress網站,CVSS風險層級為8.5分。

UpdraftPlus獲報後推出1.22.3及2.22.3版予以修補,WordPress亦於2月16日實施自動更新的計畫,為所有安裝此外掛程式的網站進行更新。從WordPress罕見強制用戶更新的情況來看,這漏洞影響程度算是相當嚴重。

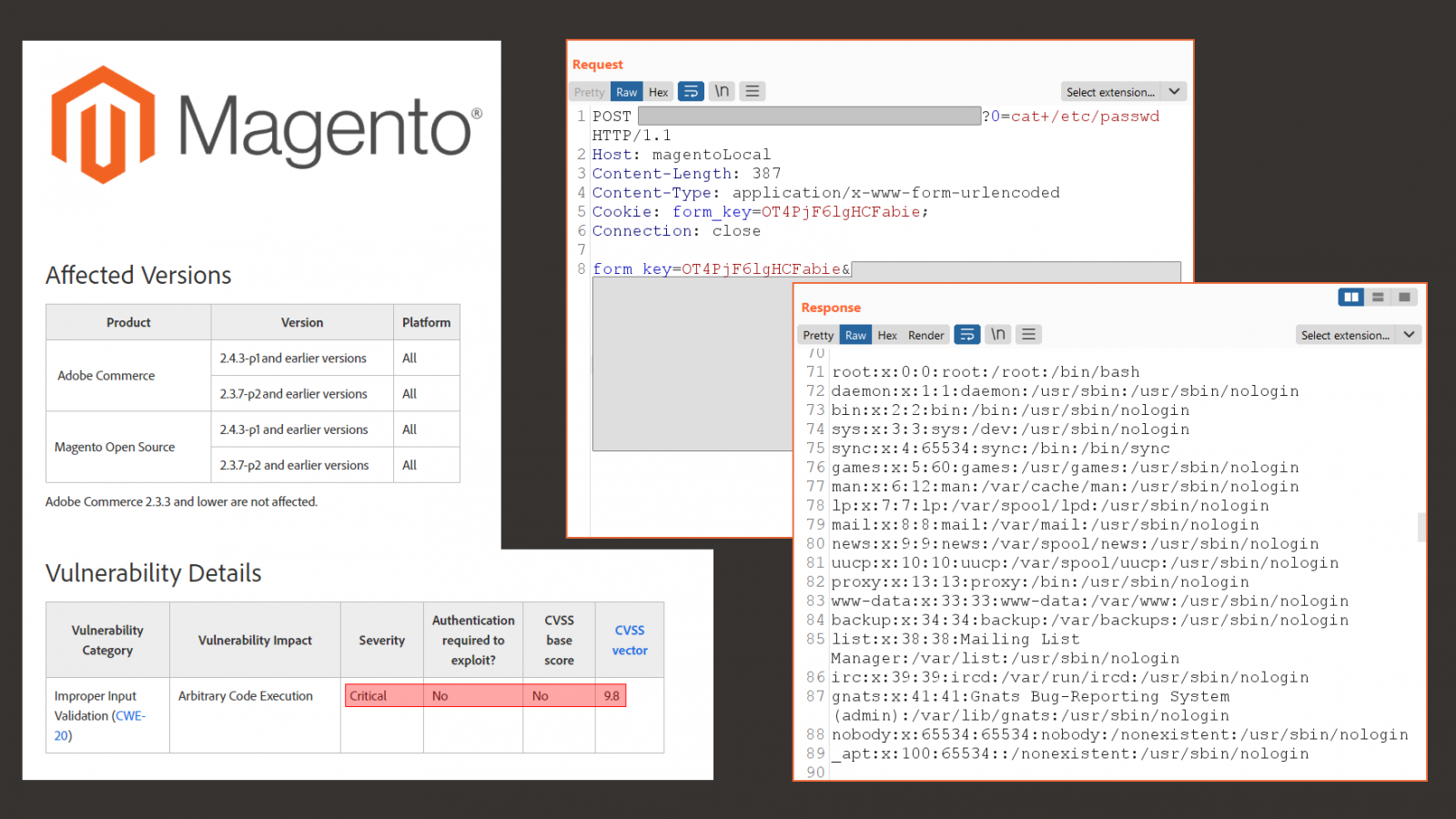

知名電商網站軟體Magento,最近出現新的重大漏洞而值得用戶留意。Adobe甫於2月13日,發布緊急更新,修補Magento(商業版稱為Adobe Commerce)的重大漏洞CVE-2022-24086,CVSS風險層級為9.8分,且已有開始利用該漏洞的攻擊行動,一旦駭客成功利用,可在無須身分驗證的情況下發動RCE攻擊。這項漏洞影響2.3.3版以上的Magento,較舊的版本不受影響。資安業者Sansec指出,雖然他們尚未看到有人能夠成功利用這項漏洞,但應該很快就會出現大規模的掃描行動。

繼Adobe於2月13日修補重大漏洞CVE-2022-24086後,研究人員再度發現,類似的攻擊手法可繞過已修補的Magento。資安業者Positive Technologies於2月17日揭露,他們能夠針對已完成修補的Magento,使用未經身分驗證的使用者身分,來進行RCE攻擊。

繼Adobe於2月13日修補重大漏洞CVE-2022-24086後,研究人員再度發現,類似的攻擊手法可繞過已修補的Magento。資安業者Positive Technologies於2月17日揭露,他們能夠針對已完成修補的Magento,使用未經身分驗證的使用者身分,來進行RCE攻擊。

這項新的漏洞Adobe將其列管為CVE-2022-24087,CVSS風險層級為9.8分,且表明同樣已被駭客用於攻擊。Adobe已提供更新軟體,呼籲IT人員要儘速修補。

駭客利用零時差瀏覽器漏洞的情況,迫使開發者緊急發布軟體更新。Google於2月14日發布資安通告,針對Windows、macOS、Linux版用戶,推出Chrome 98.0.4758.102,本次共計修補11個漏洞,有數項與記憶體釋放的濫用(UAF)有關,其中,最值得留意的是CVE-2022-0609,因為已有相關攻擊行為。Google亦表示將會逐步推送新版Chrome,但由於本次已有漏洞遭到利用的情況,使用者應考慮透過手動更新的方式,取得Chrome 98.0.4758.102。而該漏洞也是Google今年修補的第一個零時差漏洞。

蘋果於2月10日,修補Safari瀏覽器的零時差漏洞CVE-2022-22620,此漏洞存在於網頁排版引擎WebKit,與記憶體使用後釋放(Use After Free)有關,一旦遭到利用,攻擊者可執行任意程式碼。這項漏洞影響iPhone 6s、第5代iPad之後的iOS裝置,以及執行macOS Monterey的電腦,且疑似已有相關攻擊行動。蘋果發布iOS 15.3.1、iPadOS 15.3.1、macOS Monterey 12.2.1予以修補。而這已是蘋果產品在2022年出現的第3個零時差漏洞。

臺廠系微UEFI韌體程式爆23個漏洞,恐影響Dell、HPE、富士通等廠牌的電腦

又是臺灣業者提供的公版軟體出現嚴重漏洞,而可能影響眾多廠牌電腦的情況。資安業者Binarly於2月1日指出,他們在富士通Lifebook筆電的UEFI韌體中察覺異常,經調查後發現,與該公司採用臺灣業者系微(Insyde)所提供的InsydeH2O電腦韌體框架有關,相關漏洞共有23個,CVSS風險層級介於7.5至8.2分,恐影響戴爾、惠普、HPE等9家廠牌的工作站與伺服器,攻擊者一旦利用上述漏洞,不只能繞過防毒軟體和EDR代理程式的監控,UEFI的韌體完整性監控機制也無法察覺漏洞攻擊行為,攻擊者甚至可藉此將惡意酬載傳送到作業系統,並以核心模式執行。對此,系微也在2月7日發布新聞稿,表明已修補前述漏洞。

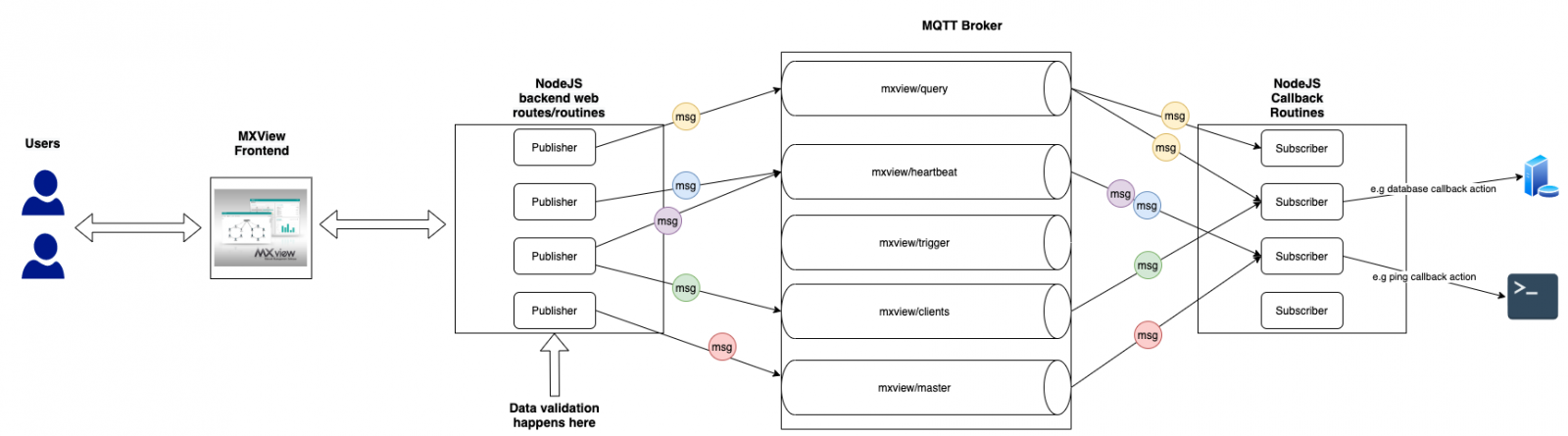

臺廠工業級網管軟體存在重大漏洞,恐被攻擊者用於執行任意程式碼

工業控制環境的網管系統,一旦出現重大漏洞,很可能影響相當廣泛。資安業者Claroty揭露,臺廠四零四科技(Moxa)所推出的工業級網管系統MXview,存在5個漏洞,CVSS風險層級為滿分10分,其中的3個漏洞CVE-2021-38452、CVE-2021-38460、CVE-2021-38458,可被攻擊者串連用來發動RCE攻擊;另外2個漏洞CVE-2021- 38456、CVE-2021-38454,則能被用於解除密碼保護,或是存取其他敏感資訊。

工業控制環境的網管系統,一旦出現重大漏洞,很可能影響相當廣泛。資安業者Claroty揭露,臺廠四零四科技(Moxa)所推出的工業級網管系統MXview,存在5個漏洞,CVSS風險層級為滿分10分,其中的3個漏洞CVE-2021-38452、CVE-2021-38460、CVE-2021-38458,可被攻擊者串連用來發動RCE攻擊;另外2個漏洞CVE-2021- 38456、CVE-2021-38454,則能被用於解除密碼保護,或是存取其他敏感資訊。

四零四科技於2021年9月發布MXview 3.2.4版予以修補。這些漏洞近期也引起ICS-CERT在2021年10月發出警告,呼籲用戶要儘速採取相關緩解措施。

【資安防禦措施】

為防堵國家關鍵技術外流,行政院修正國安法祭出重罰,最高12年徒刑、併科罰金1億元

近年來臺灣員工企圖竊取公司機密,投靠中國公司的情況,已有數起事故傳出。針對這樣的情況,行政院於2月17日,公布國家安全法(國安法)與兩岸人民關係條例部分條文修正草案,其中,針對國安法的部分,新增國家核心關鍵技術經濟間諜罪,違反者可處5年至12年有期徒刑、得併科罰金500萬至1億元,並強調犯案未遂也會予以處罰。行政院長蘇貞昌表示,紅色供應鏈滲透臺灣產業的情況日益嚴峻,不斷挖角臺灣高科技人才,將對於臺灣的資訊安全、產業競爭力、國家安全造成嚴重危害,政府必須透過法律層面來加以管控。

但對於國家核心關鍵技術的定義為何?行政院發言人羅秉成表示,上述修法草案通過後,將由改組後的國科會負責制定子法來定義適用範圍,並由行政院公告。

Log4Shell漏洞引爆開源軟體安全議題,OpenSSF基金會推動積極修補漏洞的計畫

日前美國政府召集大型IT業者商討開源軟體安全議題,但具體而言要如何強化這類軟體的安全?開源軟體安全基金會(OpenSSF)於2月1日宣布成立Alpha-Omega專案,將協助尋找並修補1萬項開源軟體的漏洞。而這項專案,就是上述會議討論的結果,OpenSSF將與軟體專案負責單位合作,運用自動檢測工具來促進開源軟體供應鏈的安全。其中,在專案的第一階段,微軟和Google會投入500萬美元。

針對網頁側錄攻擊,美國零售業者Target公開自行開發的檢測工具

網頁交易資料側錄(Web Skimming)攻擊的事故頻傳,有大型零售業者為求自保,自行開發相關的檢測工具,來檢查電商網站是否存在側錄程式碼,如今他們決定公開造福其他業者。美國大型零售業者Target於2月1日,以開放原始碼的方式,於GitHub提供名為Merry Maker的側錄攻擊檢測工具,該工具會模擬存取電商網站的用戶,瀏覽網頁、執行交易和購買,同時蒐集網路呼叫、JavaScript程式碼等各式資訊,以分析網站是否出現相關的可疑活動。

勒索軟體鎖定關鍵基礎設施(CI)下手的情況,最近幾個月不時有事故傳出。美國聯邦調查局(FBI)、美國網路安全暨基礎設施安全局(CISA)、英國國家安全局(NSA)、英國國家網路安全中心(NCSC)、澳洲網路安全中心(ACSC)於2月9日聯合提出警告,根據2021年的勒索軟體攻擊態勢,他們認為鎖定全球關鍵基礎設施的勒索軟體攻擊,手法將會變得更加複雜,影響程度也會更加嚴重,他們也提供相關業者加強防範的建議措施。

在這份勒索軟體攻擊的分析中,特別提及駭客對於攻擊目標規模轉移的現象,原因是自油品運輸業者Colonial Pipeline、大型肉品業者JBS、IT管理解決方案業者Kaseya遭到勒索軟體後,美國政府盯上這些發動攻擊的駭客組織進行圍剿,而使得有些駭客為了避免被美國政府追殺,改以針對中型組織下手。這樣的情況與近年來駭客為了將攻擊的利益最大化,偏好針對大型組織的策略有所不同。不過,針對英國、澳洲組織的駭客,則是廣泛攻擊不同大小規模的組織。

【資安產業動態】

彭博社於2月8日引述消息人士的說法指出,微軟考慮買下網路安全業者Mandiant,可能是受到這項傳聞的影響,當日Mandiant股價上漲17.86%,以17.75美元作收,微軟收盤亦漲1.2%,以304.56美元作收。該報導指出,微軟若是成功併購Mandiant,將有助於擴大該公司的資安防護產品版圖。微軟與Mandiant皆拒絕對於此事回應。

Cloudflare以1.62億美元買下雲端郵件安全業者Area 1 Security

雲端服務業者Cloudflare於2月23日宣布,將以1.62億美元的價格,買下雲端郵件安全服務業者Area 1 Security,並預告會將其郵件安全技術與Cloudflare的零信任安全平臺整合。而這是Cloudflare自2021年首度推出郵件安全解決方案之後,強化該領域產品線的併購案,期望能強化有關釣魚郵件的防護能力。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02