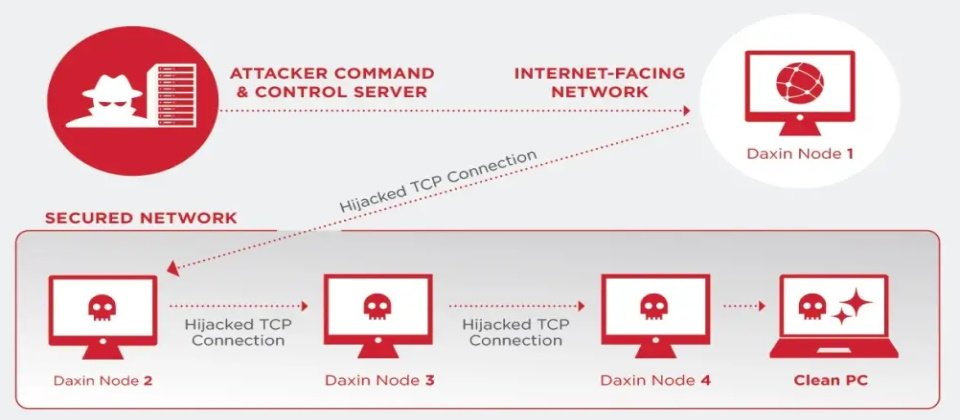

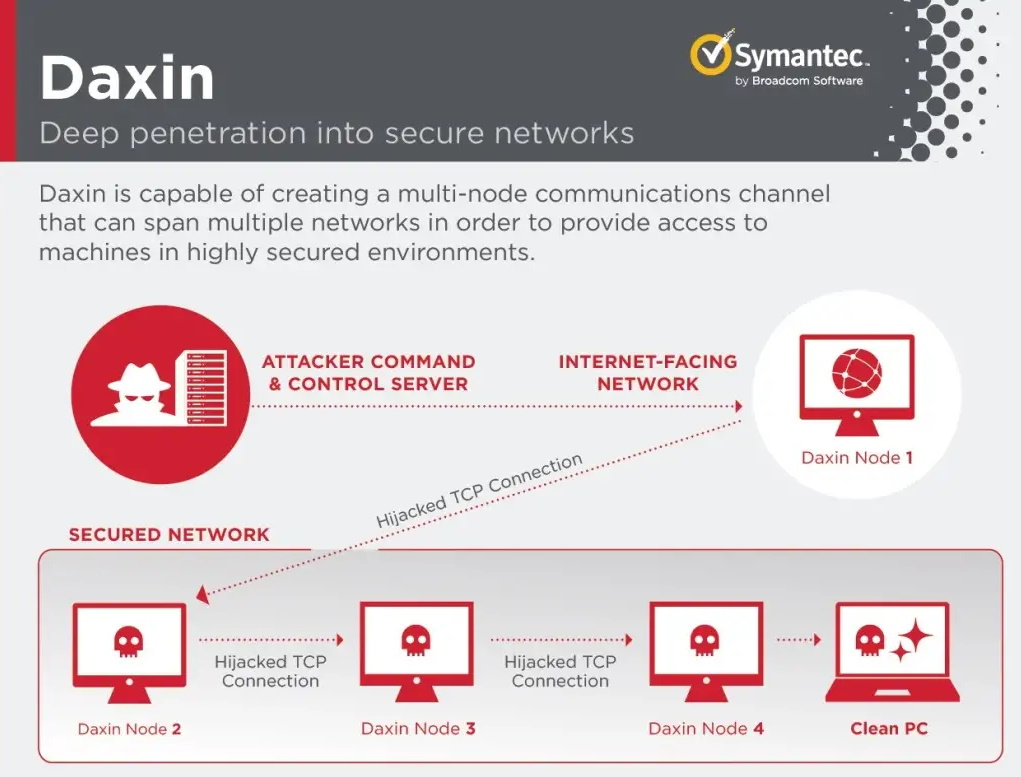

根據賽門鐵克威脅獵人(Symantec Threat Hunter)團隊的分析,已入侵電腦的Daxin可監控特定模式的TCP進入流量,當發現所需要的模式時,就會切斷合法接收者的連線並取而代之,接著與遠端的同伴執行自訂金鑰交換,成功的交換可開啟一個加密通訊通道以接收命令並傳遞回應,此一挾持TCP連線的作法將可確保通訊的隱蔽性。(圖片來源/Broadcom)

就在中國盤古實驗室(Pangu Lab)揭露來自美國國安局的頂級後門程式Bvp 47之後,博通(Broadcom)旗下的資安團隊賽門鐵克(Symantec)也公布一來自中國駭客的高階後門程式Daxin,無獨有偶地,這兩個高階後門程式最早都出現在2013年。

根據賽門鐵克威脅獵人(Symantec Threat Hunter)團隊的分析,Daxin主要鎖定受到嚴格保護、甚至未連上網路的重要裝置,目的是長駐於受害系統上進行間諜行動,受害者多半為與中國利益有關的組織或各國政府,而且在被部署Daxin的設備上,通常也發現了其它與中國駭客有關的工具。

賽門鐵克指出,Daxin無疑是他們所看過來自中國的最先進的惡意程式,它針對強固的系統進行了最佳化,而讓駭客得以深入目標網路,且在未引起任何懷疑的狀態下竊取資料。

Daxin是以Windows核心驅動程式的型態現身,同時採用了先進的通訊能力,這兩個特色都帶來高度的隱蔽性,並允許駭客在強化安全的內部網路與受感染的電腦通訊,而被入侵的系統甚至未直接連結網際網路,儘管它可在受感染的電腦上讀寫任意檔案,但它的操作功能很少,真正的價值在於藏匿與通訊能力。

已入侵電腦的Daxin可監控特定模式的TCP進入流量,當發現所需要的模式時,就會切斷合法接收者的連線並取而代之,接著與遠端的同伴執行自訂金鑰交換,成功的交換可開啟一個加密通訊通道以接收命令並傳遞回應,此一挾持TCP連線的作法將可確保通訊的隱蔽性,並於具備嚴格防火牆的網路中建立連線,也能降低被安全運營中心(SOC)分析師發現的風險。

圖片來源/Broadcom

Daxin滲透目標網路的方式是建立一個可橫跨不同網路的多節點通訊通道,目的是為了存取最終那個高度戒備的環境。駭客於單一命令中就列出了節點清單,包括節點的IP位址、TCP傳輸埠號碼,以及用來進行自訂金鑰交換的憑證,當Daxin收到相關訊息時,就可從列表中選出下一個節點以建立連線,再開啟一個加密通訊通道,繼之重覆上述程序以連結至下一個節點,最終到達目標裝置。

賽門鐵克說,駭客在不同的網路上透過許多節點來躲過防火牆的作法並不罕見,但建立每個節點的行動通常是獨立的,然而,Daxin只用了一次的操作就完成了上述程序,意味著Daxin的設計初衷就是為了攻擊有良好防備的網路,而且駭客必須定期重新連線至受害電腦。

資安業者最近一次發現Daxin的攻擊行動是在2021年的11月,但Daxin現身最早的時間點則是在2013年,且當時它幾乎就具備了與新版一樣的高階能力。

這次賽門鐵克是與美國網路安全暨基礎架構管理署(CISA)合作,以協助受到攻擊的各國政府偵測及緩解Daxin後門程式。

如同盤古實驗室公布了56頁的Bvp 47研究報告,賽門鐵克除了揭露Daxin的網路入侵指標(IOC)之外,也將陸續公布更多有關Daxin的技術細節。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06