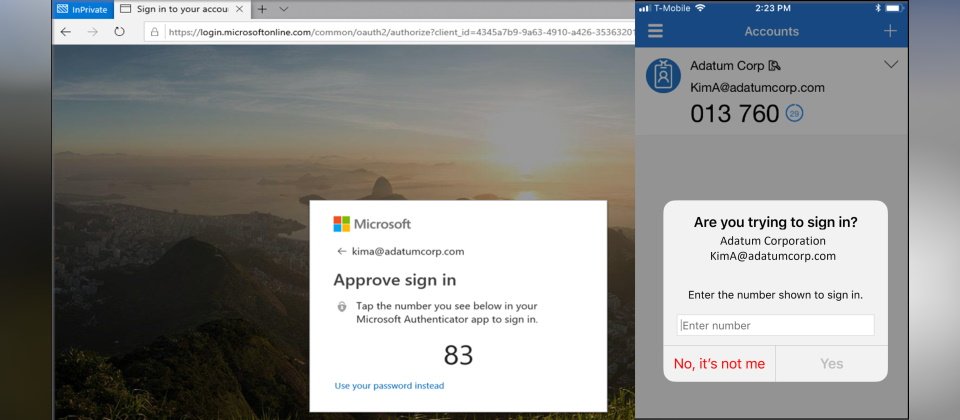

MFA示意圖,圖片來源/微軟

微軟於2月3日出版了《網路訊號》(Cyber Signals)創刊號,這是微軟用來分享各種駭客趨勢、手法與策略的資安季刊,首期的主題為身分(Identity),微軟強調了線上身分對數位生活的重要性,但其Azure Active Directory(Azure AD)用戶中,卻只有22%採用了強大的身分認證保護。

《網路訊號》集結了微軟安全研究團隊的分析結果,包括24兆個安全訊號,再加上追蹤與監控逾140個駭客組織及超過40個國家級駭客組織的情報,之所以採用身分為創刊號的主題,源自於微軟在過去一年來眼看著身分成為安全戰場。

從去年1月到去年12月,微軟在Azure AD上封鎖了256億次的暴力破解攻擊,也透過Microsoft Defender for Office 365攔截了357億封的網釣郵件,顯示駭客無所不用其極地企圖駭入用戶的帳號,取得用戶身分。

過去兩年包括微軟在內的企業不斷呼籲使用者採行更強大的身分認證機制,包括多因素驗證,而微軟也在去年9月全面擁抱無密碼登入。無密碼登入完全移除了微軟帳號的密碼需求,讓用戶可透過Microsoft Authenticator、Windows Hello、實體安全金鑰,或者傳送驗證碼至手機與電子郵件來登入各種微軟服務。

然而,即便如此,微軟Azure AD或雲端身分解決方案(Cloud Identity Solution)在去年仍僅看到22%的用戶採行強大的身分認證保護機制。事實上,在去年的11月26日至12月31日的35天內,針對微軟商用或企業客戶展開的身分攻擊便多達8,300萬次。

經常發動憑證攻擊的除了俄羅斯駭客團隊Nobelium之外,還有伊朗駭客團隊Dev 303,研究顯示,Dev 303主要的攻擊對象有49%為美國組織,24%為以色列組織,還有15%為沙烏地阿拉伯組織,首要目標為生產軍用雷達、無人機技術與衛星系統的國防企業。

微軟建議各大組織應啟用多因素身分認證,持續稽核帳號權限,檢查與監控所有的管理員帳號,以及建立安全基準來降低風險。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10