這個星期的資安新聞,Log4Shell依舊是各界關注的焦點,包含Apache基金會已修補第3個可被濫用的漏洞CVE-2021-45046,且大幅提升第2個漏洞CVE-2021-45046的風險層級。有鑑於有漏洞的Log4j可能廣泛存在應用系統的許多地方,多家資安廠商推出了掃描工具給IT人員使用,同時,這起事故也有資安專家提倡維護軟體元件列管(SBOM)的重要性。

但在上述進展之餘,最出現讓人意外的情況,中國政府竟然藉此伸手管控漏洞通報,對於揭露Log4Shell的阿里巴巴處罰,要求當地的資安人員必須先將漏洞提報給政府。此舉無異是把漏洞變成政府攻擊敵對國家的工具,且將漏洞通報流程變得不透明。先不論是否會引起其他集權國家比照辦理,光是漏洞通報變成要先通過政府的審核,就會可能因此延後公告與修補,增加駭客能濫用的機會。

另一個值得留意的漏洞揭露,是與Apache HTTP伺服器有關,最近Apache基金會發布了2.4.52版,當中修補了1個近乎滿分的漏洞CVE-2021-44790而引起關注,也使得美國網路安全暨基礎架構安全局(CISA)也特別發布公告,呼籲近3億個採用此軟體架設的網站伺服器管理者,要儘速安裝修補軟體。

此外,惡意軟體Dridex攻擊的行動也值得留意,先是傳出有人利用Log4Shell漏洞來散布這個惡意軟體,接著就有另一波以聖誕節和年底工作調度為由的網釣攻擊,而Dridex被攻擊者用於投放其他惡意程式及竊密工作,甚至被用於勒索軟體攻擊,其動態相當值得觀察。

【攻擊與威脅】

Apache再度修補Log4j可造成服務阻斷的漏洞

針對Log4Shell修補不完全的漏洞CVE-2021-45046,Apache基金會推出更新版Log4j 2.16,但研究人員又找到另一個能被用於發動阻斷服務攻擊(DoS)的漏洞,使得該基金會再度修補。Vx-Underground和Hacker Fantastic等研究人員於12月18日指出,雖然在Log4j 2.16版裡,JNDI搜尋功能已經被全面停用來防堵Log4Shell漏洞,但在某些情況下仍然有可能會被使用,而觸發CVE-2021-45105漏洞,此漏洞CVSS風險層級為7.5分,影響2.0 Alpha1至2.16版Log4j,Apache基金會亦於同日發布2.17版予以修補。

Log4Shell修補不全漏洞恐被用於RCE攻擊,Apache改列為重大風險層級

針對Log4Shell修補不全的漏洞CVE-2021-45046,Apache基金會於12月17日大幅調整CVSS風險層評分,從原本的3.7分提高到9.0分,原因是當初他們認為,這項漏洞僅會被用於阻斷服務(DoS)攻擊,但後來有研究人員發現,攻擊者能繞過Log4j 2.15版中,允許LDAP只能連接到本機的限制,而可被用於RCE攻擊,使得這項漏洞的危險程度大幅增加。

勒索軟體Conti開始利用Log4Shell漏洞,攻擊VMware vCenter

威脅情報業者Advanced Intelligence指出,他們發現勒索軟體駭客Conti,自12月12日開始,開始利用Log4Shell漏洞(CVE-2021-44228)發動攻擊,鎖定VMware vCenter環境下手,藉著漏洞在攻擊目標的內部網路環境中進行橫向移動,已有美國和歐洲的受害組織。針對Log4Shell漏洞,VMware發出資安通報並提供緩解措施,但尚未提供修補程式,vCenter用戶仍有可能成為駭客的攻擊目標。

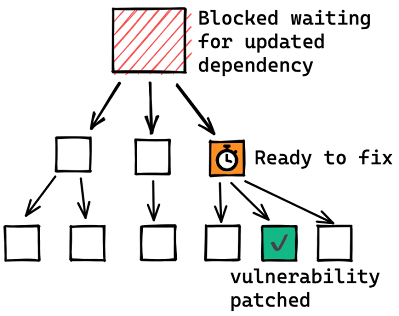

逾3.5萬個Java套件受到Log4Shell波及

重大漏洞Log4Shell的影響究竟有多廣?Google針對知名的Java套件庫Maven Central進行調查,結果發現,當中有35,863個Java套件依賴存在漏洞的Log4j,相當於有8%的套件受到此漏洞的影響,目前當中已有4,620個套件修補該漏洞完成。研究人員指出,上述逾3.5個套件裡,僅有7千個是直接引入了Log4j程式庫,其餘多數為間接引用,這樣的現象,可能使得開發人員難以能充分了解他們的Java套件中,是否受到Log4Shell影響。

重大漏洞Log4Shell的影響究竟有多廣?Google針對知名的Java套件庫Maven Central進行調查,結果發現,當中有35,863個Java套件依賴存在漏洞的Log4j,相當於有8%的套件受到此漏洞的影響,目前當中已有4,620個套件修補該漏洞完成。研究人員指出,上述逾3.5個套件裡,僅有7千個是直接引入了Log4j程式庫,其餘多數為間接引用,這樣的現象,可能使得開發人員難以能充分了解他們的Java套件中,是否受到Log4Shell影響。

Log4Shell攻擊出現利用WebSocket的新手法

繼日前資安業者發現,部分駭客利用Log4Shell漏洞發動攻擊的態勢,從LDAP轉移到RMI服務,有資安業者發現更為隱蔽的手法。資安業者Blumira指出,他們發現能透過JavaScript程式碼,使用WebSocket通訊協定的攻擊手法,由於這類協定只向伺服器驗證來源,而不受限瀏覽器的同源政策管制。研究人員也公布他們概念性驗證攻擊的實作方式,並成功以這項手法觸發Log4Shell漏洞,執行Windows伺服器上的小算盤(Calc.exe)。

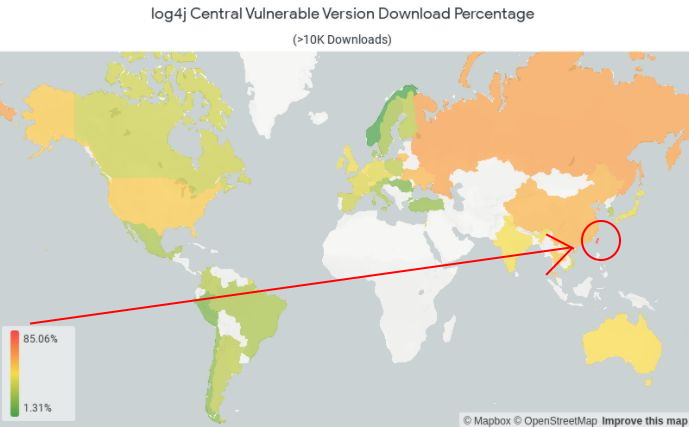

臺灣曝露Log4Shell風險的比例全球之冠,下載存在漏洞的Log4j超過8成,且比例有變多的趨勢

同時管理知名Java套件庫Maven Central的資安業者Sonatype,近期公布自12月10日Log4Shell漏洞細節公開後,開發人員從該套件庫下載Log4j的情形。其中,他們特別提及臺灣的情況最為嚴重,且有惡化的趨勢。我們於23日向代理商群鉅整合資安確認時,臺灣下載存在漏洞的Log4j版本,比例已達80.03%,24日上午已增至85%,遠高於全球平均(43%)。該公司也呼籲開發人員,應留意仍有不少存在漏洞的Log4j被下載使用的現象。

同時管理知名Java套件庫Maven Central的資安業者Sonatype,近期公布自12月10日Log4Shell漏洞細節公開後,開發人員從該套件庫下載Log4j的情形。其中,他們特別提及臺灣的情況最為嚴重,且有惡化的趨勢。我們於23日向代理商群鉅整合資安確認時,臺灣下載存在漏洞的Log4j版本,比例已達80.03%,24日上午已增至85%,遠高於全球平均(43%)。該公司也呼籲開發人員,應留意仍有不少存在漏洞的Log4j被下載使用的現象。

阿里巴巴因未先通報中國政府Log4Shell漏洞,遭到當局處罰

引發全球關注的Log4Shell漏洞CVE-2021-44228,最初由阿里巴巴於11月底向Apache基金會通報,並於12月9日公布細節,但最近卻傳出該公司因為沒有先向中國政府通報而遭到處罰。根據南華早報於12月22日的報導指出,中國工業和信息化部(工信部)將暫停阿里雲的網路安全威脅情報夥伴身分6個月,理由是該公司在發現Log4Shell漏洞後,沒有立即向電信主管部門報告,而未盡協助工信部的責任。裁罰期滿後,將根據阿里雲改善的情況恢復合作夥伴身分。此舉恐衝擊阿里雲的業務,且難以評估具體損失的情形。

南華早報指出,中國今年的確通過一項法案,要求當地業者對於自家產品的漏洞,必須第一個讓中國政府知悉,但對於其他軟體的漏洞,該法則沒有強制要求,此舉將影響中國資安界的漏洞通報機制。

Log4Shell漏洞可被用於攻擊多種車用系統

趨勢科技指出,許多嵌入式設備可能會採用Apache Log4j軟體,而汽車在採用大量電子控制設備後,也很可能導入含有漏洞的Log4j元件,而被用於Log4Shell攻擊。他們針對以Java建置的車用系統,包含電動汽車所使用的車輛電力網(V2G)、可做為車鑰匙或控制車輛的智慧型手機App,以及車用資訊娛樂系統(IVI)等進行研究,發現都有可能存在Log4Shell漏洞而用於發動攻擊,例如打開車門、操控空調等,進而影響車輛安全。該公司認為,可能還有其他汽車採用的電子元件也可能會受到Log4Shell波及。

非Java程式語言開發的應用系統也可能受到Log4Shell波及

引起全球關注的Log4Shell漏洞,使得許多Java開發人員戒慎恐懼,找尋應用系統裡存在漏洞的Log4j並採取緩解措施。但資安業者WhiteSource指出,並非只有Java程式才會曝露Log4Shell漏洞,研究人員舉出Ruby程式語言為例,開發者可使用JRuby來使用Java套件,並透過Log4j來記錄事件。他們在JRuby應用程式進行概念性驗證攻擊,並指出Log4Shell漏洞也可能會存在於其他基於JVM執行的程式語言,如Jython,Node-java,Jgo等。

引起全球關注的Log4Shell漏洞,使得許多Java開發人員戒慎恐懼,找尋應用系統裡存在漏洞的Log4j並採取緩解措施。但資安業者WhiteSource指出,並非只有Java程式才會曝露Log4Shell漏洞,研究人員舉出Ruby程式語言為例,開發者可使用JRuby來使用Java套件,並透過Log4j來記錄事件。他們在JRuby應用程式進行概念性驗證攻擊,並指出Log4Shell漏洞也可能會存在於其他基於JVM執行的程式語言,如Jython,Node-java,Jgo等。

暗網市集2easy兜售60萬臺電腦遭竊的帳密

暗網情報業者Kela指出,自2018年開始運作的暗網市集2easy,自去年開始快速成長,近期更受到許多網路犯罪者的歡迎,原因是該市集提供的價格低廉,是俄羅斯市場行情的三分之一,且該市集的使用者操作介面功能強大,可讓買家查看竊密軟體感染的電腦。研究人員表示,他們看到該市集半數的賣家以RedLine竊密,但也有賣家搭配Raccoon Stealer、Vidar、AZORult等其他竊密軟體使用。Kela指出,初期存取攻擊目標管道的市場正在成長,且與勒索軟體攻擊直接相關,因此這樣的市集動態值得關注。

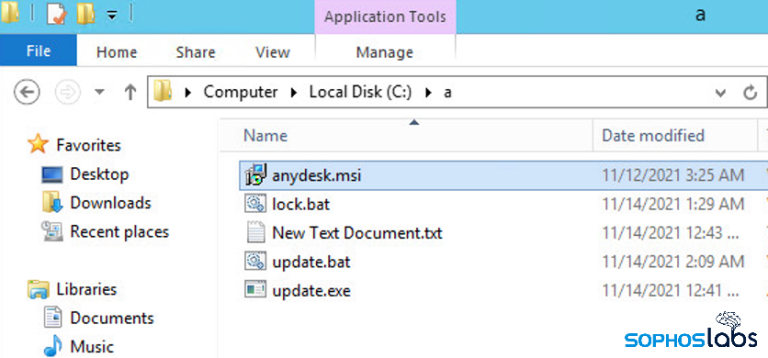

勒索軟體AvosLocker透過網管工具散布

資安業者Sophos指出,他們近期觀察到勒索軟體AvosLocker的攻擊行動,駭客利用遠端桌面軟體AnyDesk來存取Windows受害電腦,然後透過軟體派送工具PDQ Deploy散布惡意批次檔,並在電腦重新啟動為安全模式的狀態之前執行,批次檔的功能為修改登錄檔停用防毒軟體,以便植入AvosLocker。研究人員指出,由於攻擊者強制電腦切換到安全模式,使得防毒軟體無法正常運作,受害者難以因應攻擊行動。

資安業者Sophos指出,他們近期觀察到勒索軟體AvosLocker的攻擊行動,駭客利用遠端桌面軟體AnyDesk來存取Windows受害電腦,然後透過軟體派送工具PDQ Deploy散布惡意批次檔,並在電腦重新啟動為安全模式的狀態之前執行,批次檔的功能為修改登錄檔停用防毒軟體,以便植入AvosLocker。研究人員指出,由於攻擊者強制電腦切換到安全模式,使得防毒軟體無法正常運作,受害者難以因應攻擊行動。

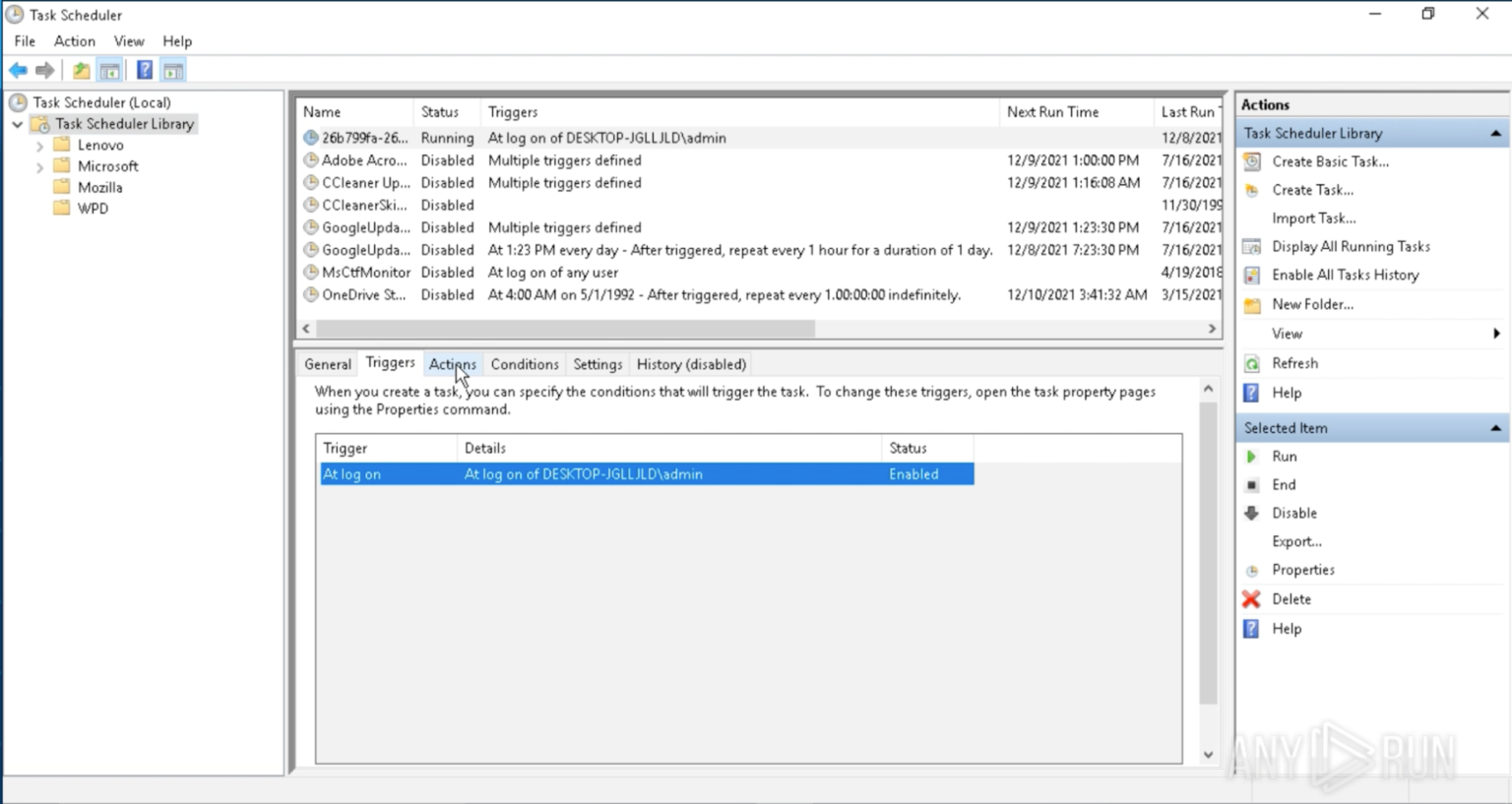

木馬程式DarkWatchman藏身於Windows登錄檔進行寄生攻擊

資安業者Prevailion於11月下旬,發現了名為DarkWatchman的RAT木馬程式,這個木馬程式以JavaScript程式碼打造而成,大小僅32 kb。DarkWatchman使用網域產生演算法(DGA)與C2中繼站連線,並大量使用現成執行檔、程式碼,以及程式庫來進行寄生攻擊(LoL)。這個木馬程式在每次使用者登入受害電腦時,以工作排程啟動,並執行PowerShell程式碼來編譯鍵盤側錄工具,然後在記憶體內執行。比較特別的是,此款鍵盤側錄工具並非直接與C2中繼站連線傳輸資料,也不會把資料寫入磁碟,而是先把側錄得到的資料儲存於登錄檔,再由DarkWatchman將資料外傳。

資安業者Prevailion於11月下旬,發現了名為DarkWatchman的RAT木馬程式,這個木馬程式以JavaScript程式碼打造而成,大小僅32 kb。DarkWatchman使用網域產生演算法(DGA)與C2中繼站連線,並大量使用現成執行檔、程式碼,以及程式庫來進行寄生攻擊(LoL)。這個木馬程式在每次使用者登入受害電腦時,以工作排程啟動,並執行PowerShell程式碼來編譯鍵盤側錄工具,然後在記憶體內執行。比較特別的是,此款鍵盤側錄工具並非直接與C2中繼站連線傳輸資料,也不會把資料寫入磁碟,而是先把側錄得到的資料儲存於登錄檔,再由DarkWatchman將資料外傳。

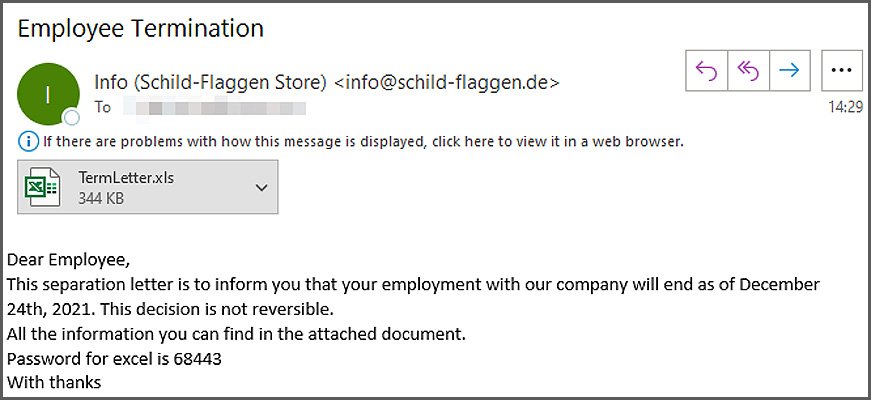

惡意軟體Dridex以解僱郵件來發動網釣攻擊

研究人員TheAnalyst指出,近期有一波散布惡意軟體Dridex的網路釣魚攻擊,是佯稱要解僱員工的名義,宣稱僱庸關係將在12月24日結束,並引誘收信者開啟附件裡,以密碼保護的惡意Excel檔案。一旦對方不慎開啟附件,便會看到模糊的表單,攻擊者宣稱要啟用巨集才能正常閱讀。當收信人依照指示啟用巨集,就會出現彈出視窗顯示「聖誕節快樂!」,但在此同時,惡意巨集從Discord下載Dridex並植入受害電腦,進而安裝其他惡意軟體,或是竊取各式帳密。

研究人員TheAnalyst指出,近期有一波散布惡意軟體Dridex的網路釣魚攻擊,是佯稱要解僱員工的名義,宣稱僱庸關係將在12月24日結束,並引誘收信者開啟附件裡,以密碼保護的惡意Excel檔案。一旦對方不慎開啟附件,便會看到模糊的表單,攻擊者宣稱要啟用巨集才能正常閱讀。當收信人依照指示啟用巨集,就會出現彈出視窗顯示「聖誕節快樂!」,但在此同時,惡意巨集從Discord下載Dridex並植入受害電腦,進而安裝其他惡意軟體,或是竊取各式帳密。

東元電機與東捷資訊有部分資訊系統遭受駭客網路攻擊

在12月20日傍晚接近6時,國內傳產上市大廠東元電機與上櫃公司東捷資訊,在臺灣證券交易所發布資安事件重大訊息,說明部分資訊系統遭受駭客網路攻擊,他們已在察覺網路異常後,啟動防禦機制與被援作業,目前受影響的系統正陸續復原中,並表示這次事件不影響營運。

【漏洞與修補】

Apache HTTP伺服器存在重大漏洞,恐被用於挾持攻擊

Apache修補HTTP伺服器的2個重大漏洞CVE-2021-44790、CVE-2021-44224,CVSS風險層級分別為9.8分與8.2分,美國網路安全暨基礎架構安全局(CISA)提出警告,其中一個攻擊者可用於遠端控制網站伺服器。資安業者Netcraft指出,Apache HTTP伺服器系統雖然沒有使用Log4j,而不受Log4Shell影響,但全球有近3億個網站使用該軟體架設,上述2個漏洞未來很有可能被用於攻擊行動。

攻擊者可串連AD網域服務權限提升漏洞,接管網域

微軟於12月20日發出警告,在11月例行修補(Patch Tuesday)中,有兩個關於AD網域服務權限提升的漏洞修補,值得關注。根據微軟說明,這兩個漏洞是CVE-2021-42287、CVE-2021-42288,可被輕易利用,使用者要儘速修補網域伺服器,因為攻擊者可串連這些漏洞,將自己提升為網域管理員的權限。另外,微軟指出,日前已有研究人員公開概念性驗證攻擊手法,可能日後會出現攻擊行動。

Zoho裝置管理平臺出現零時差漏洞,已遭APT駭客利用

美國聯邦調查局(FBI)於12月17日發出警告,他們發現從2021年10月下旬開始,背後有政府撐腰的APT駭客,鎖定裝置管理平臺ManageEngine Desktop Central的零時差漏洞CVE-2021-44515下手,破壞Desktop Central的伺服器,投放Web Shell並列舉用戶和群組,進行偵察並嘗試橫向移動及外洩帳密。這項漏洞的CVSS風險層級為9.8分,Zoho於12月初完成修補,美國網路安全暨基礎架設安全局(CISA)於12月10日要求各聯邦機構,在聖誕節前完成修補作業。

協作平臺Teams的漏洞恐洩露用戶IP位址,或被用於詐騙連結攻擊協作平臺

資安業者Positive Security揭露4個微軟協作平臺Teams的漏洞,這些漏洞影響個人電腦及安卓行動裝置用戶,其中,存在於電腦版應用程式的漏洞,攻擊者可用於伺服器端偽造請求(SSRF)攻擊、URL預覽的欺騙攻擊;而安卓App的漏洞,可能會洩露使用者的IP位址,或是被攻擊者用來發動阻斷服務(DoS)攻擊。研究人員指出,目前微軟只修補了IP位址外洩的漏洞,但他們認為針對安卓裝置的DoS攻擊恐怕難以防範。

加密貨幣錢包簽章程式庫漏洞恐洩露金鑰

資安業者Trail of Bits揭露加密貨幣錢包簽章程式庫的漏洞,影響幣安閾值簽章程式庫(tss-lib),幣安、Clover Network、Keep Network等6個加密貨幣交易平臺受到影響。攻擊者一旦利用這種漏洞,只要在密錀產生或重新共享的協議開頭,配置惡意ID,就有可能竊取他人的密錀,或是導致節點無法使用。研究人員通報後,多數交易平臺已修補上述漏洞。

微軟應用程式代管服務驚傳洩露客戶原始碼的弱點

網站安全業者Wiz揭露應用程式代管服務Azure App Service的漏洞NotLegit,這項漏洞曝露部署於Azure的內部Git管理程式碼系統,波及以PHP、Python、Ruby、Node編寫的應用程式。研究人員指出,這項漏洞從2017年9月存在至今,可能已遭到利用,他們於今年10月7日通報微軟,漏洞已修補,微軟也在12月7日開始,向用戶發出資安通告來說明此漏洞。

80萬WordPress網站曝露於SEO外掛程式重大漏洞風險

資安業者Automattic指出,名為All in One SEO的WordPress網站外掛程式,開發者日前修補了極為容易被利用的漏洞CVE-2021-25036、CVE-2021-25037,攻擊者可利用前者提升權限,而後者則能用於發動SQL注入攻擊。但修補程式推出2週後,研究人員發現仍有超過82萬個WordPress網站使用舊版外掛程式,而曝露於上述漏洞的風險之中。Automattic表示,攻擊者只要取得低權限用戶的帳戶(如訂閱者),就能利用,而使得這2個漏洞極為危險。

【資安防禦措施】

針對Log4Shell漏洞的因應,新加坡對關鍵資訊基礎設施業者召開緊急會議

隨著Log4Shell漏洞的威脅與日遽增,新加坡網路安全局(CSA)於12月17日,發布第2次資安通報並召集關鍵資訊基礎建設(CII)業者開會,探討Log4Shell的技術細節,並要求要加強異常活動的監控。CSA指出,Log4Shell攻擊正迅速蔓延,已有許多攻擊者探測並攻擊存在漏洞的系統,他們呼籲要儘速安裝修補軟體,不建議CII採用修改配置的緩解措施來因應。

Log4Shell漏洞突顯軟體材料清單議題

引起全球震憾的Log4Shell漏洞,因為Log4j存在於許多軟體專案裡,而使得IT人員可能疲於奔命找出需要修補的元件。研究機構Forrester指出,這起漏洞事件突顯軟體材料清單(SBOM)的重要性,許多資安人員表明,精準的SBOM能有助於組織快速找出這種無所不在的元件,並予以修補。適逢美國網路安全暨基礎設施安全局(CISA)的推廣SBOM活動,他們認為組織應趁著本次事件,儘速為軟體專案導入SBOM。

資安業者提供免費的Log4Shell漏洞偵測工具

因Log4j存在於許多軟體套件裡,使得重大漏洞Log4Shell的修補作業極為困難。對此,開源軟體管理解決方案業者WhiteSource自12月15日宣布,提供免費的Log4Shell漏洞CLI檢測工具Log4jDetect,目前已更新至1.2.1版,IT人員可從GitHub下載這項工具,來找出開發專案中存在的CVE-2021-44228、CVE-2021-45046、CVE-2021-45105,以及CVE-2021-4104等Log4j漏洞,該檢測工具也會呈現直接與間接的相依性,並顯示在Maven、Gradle等套件管理器裡,是否有修補完成的套件能夠更新。

美國政府推出Log4Shell自動掃描框架

針對可能受到Log4Shell漏洞影響的應用程式,美國網路安全暨基礎架構安全局於12月22日發布Log4j-scanner漏洞掃描框架,這項工具以資安業者FullHunt開發的工具為基礎製作,能檢查網路應用程式中,存在CVE-2021-44228與CVE-2021-45046漏洞的弱點,並能模糊測試超過60種HTTP請求標頭,以及HTTP POST資料參數、JSON資料參數等,且能掃描是否有惡意酬載繞過網頁應用程式防火牆(WAF)的能力。

模糊測試工具OSS-Fuzz加入檢測Log4Shell的能力

針對波及全球各項應用系統的Log4Shell漏洞,也有程式碼檢測工具加入有關的檢測機制,來協助開發者找出可能曝露在這項漏洞的程式碼。Google於12月16日宣布與Code-Intelligence合作,透過後者改良Jazzer模糊測試引擎,以能夠檢測遠端JNDI搜尋的異常情形,來強化OSS-Fuzz模糊測試工具對於Log4Shell的偵測能力。

協助上市櫃公司資安規畫,證交所制定「上市上櫃公司資通安全管控指引」

在金管會強化上市公司資通安全管理政策之下,今年有多項法令增訂陸續實施,包括要求揭露重大資安事件,在年報說明資安治理作為,明年還有設置資安長等要求,另一方面,為了幫助上市公司在資安推動上能有效規畫,在12月23日,臺灣證券交易所新發布「上市上櫃公司資通安全管控指引」,當中列出37項重點,希望企業能夠有所依循,並且衡量產業特性、規模大小及資安風險以適度採行。另外,也鼓勵上市公司免費申請成為TWCERT/CC會員,獲得資安事件因應相關諮詢。指引下載頁面:A045 上市上櫃公司資通安全管控指引㊣

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23