思科

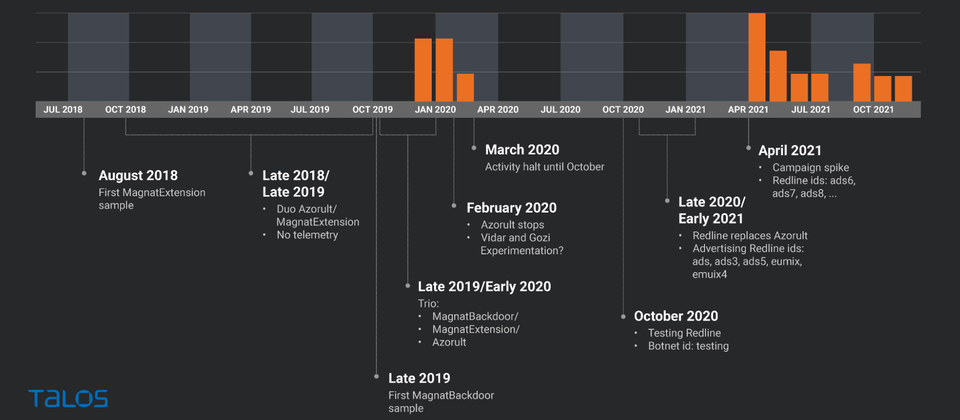

攻擊者同時利用多個惡意軟體,很可能因為部分的環節被人察覺異狀,而導致整個行動事跡敗露,但在思科近期發現的攻擊行動中,駭客組織Magnat自2018年下旬開始,以提供常見軟體的安裝程式名義作為誘餌,經由惡意廣告散布,且這起行動直到3年後才被發現。

比較特別的是,攻擊者在受害電腦當中,植入了3種惡意軟體,包含:RDP後門程式MagnatBackdoor、密碼竊取工具Redline,以及惡意Chrome外掛程式MagnatExtension。MagnatBackdoor與Redline的搭配,可讓攻擊者持續透過遠端桌面連線存取受害電腦,而幾乎不受限制;MagnatExtension則是能側錄鍵盤、截取螢幕畫面,進而取得敏感資訊。

根據Magnat所使用的C2中繼站IP位址、DNS來分析,約有半數的攻擊鎖定加拿大而來,美國、澳洲次之,而義大利、西班牙、挪威等國家,也有出現零星感染的事故。

結合後門程式、竊密工具、瀏覽器側錄外掛的攻擊行動

這個駭客組織大約是從2018年8月展開攻擊行動,一開始,利用MagnatExtension竊取瀏覽器Chrome的帳密,後來到了2019年10月,該組織開始運用MagnatBackdoor後門程式,思科指出,自此之後,Magnat的攻擊行動都部署3種惡意軟體,也就是:MagnatExtension外掛程式、MagnatBackdoor後門程式,以及竊密工具Azorult。

.png)

到了2020年2月,駭客的攻擊行動開始停止使用Azorult。會出現這樣的變化,研究人員認為,很可能是當時Chrome推出的第80版當中,採用了新的防護機制,而影響惡意軟體Azorult執行的效果。

此後Magnat持續找尋替代Azorult的惡意軟體,並於同年10月起,改用竊密工具Redline,於是這套惡意軟體工具,變成:MagnatExtension、MagnatBackdoor,以及Redline。

攻擊者疑似透過購買廣告的方式,來散布惡意軟體

究竟這些駭客如何散布作案工具?思科表示,雖然他們並未實際看到惡意廣告,但根據目前收集的證據來進行推測,這確實是Magnat散布惡意軟體的重要管道。

分析受感染的電腦後,研究人員發現,有問題的安裝程式,其實是透過Chrome下載取得,僅連接Cloudflare和Google的IP位址,且下載程式之前,使用者恰巧瀏覽軟體評測網站,但並未執行收信軟體。

這些看似相當理所當然的檔案下載操作流程,究竟和惡意廣告有何關連?

思科指出,他們發現Redline用於惡意廣告的殭屍網路ID,其他資安人員於2021年8月也發現相關的蛛絲馬跡,例如,曾有人購買Google的線上廣告,卻藉由搜尋引擎排行引誘用戶下載冒牌的WeChat安裝程式,最終目的就是散布Redline,而經過思科分析後,研判該名研究人員所發現的狀況,就是Magnat攻擊行動。

.png)

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02