Proofpoint

資安業者Proofpoint本周指出 ,該公司最近發現許多新型態的攻擊手法,利用微軟及其它業者的OAuth 2.0實作來展開網釣攻擊。

OAuth為一開放標準,讓第三方應用得以在未取得使用者名稱及密碼的狀態下,透過存取權杖(Access Token)存取使用者存放於特定網站上的有限資源,例如有些第三方的雲端應用會藉由OAuth 2.0存取使用者置放在Microsoft 365或Google Workspace平臺上的資料。

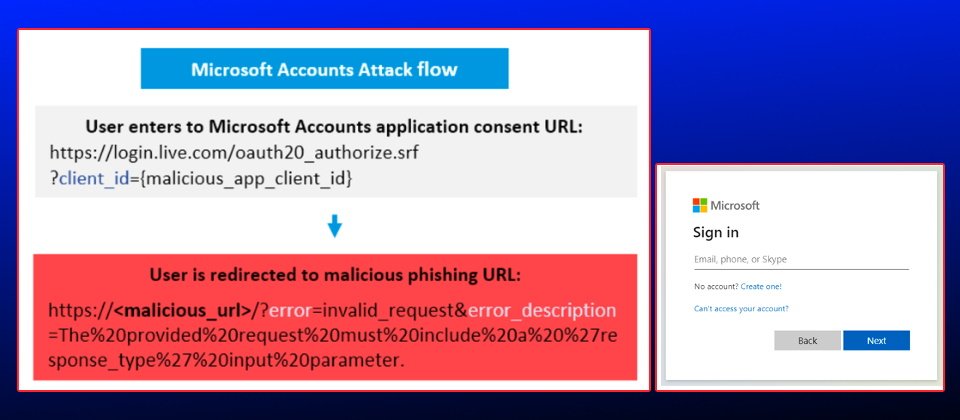

研究人員說明,當一個網頁應用結合使用者控制的參與以指定重新定向的連結時,就會出現開放性的重新定向漏洞,將讓駭客替網頁應用打造一個URL,重新定向到任意的外部網域,經典的開放重新定向攻擊會以自己的URL作為重新定向的目標,但最新技倆的目標URL卻是配置在OAuth供應商的框架中,且未驗證該URL。

此外,該重新定向的目標URL將迷失在合法的URL中,得以繞過大多數的網釣偵測解決方案及電子郵件安全解決方案,使用者即會因信任該OAuth供應商而點選此一URL。

Proofpoint便發現了針對微軟OAuth實作的攻擊行動,駭客利用數十種不同的Microsoft 365第三方應用,挾帶惡意的重新定向URL,至少有數百名Proofpoint客戶的使用者遭到攻擊;所有的應用都是透過微軟的URL遞送,而將毫無戒心的使用者重新定向至網釣網頁 。

在攻擊行動中,大多數的網釣頁面都濫用微軟Azure網域來代管,使它們看起來更可信,駭客的目的是為了盜走使用者的Outlook Web Access或PayPal等憑證。

且不只是Microsoft 365,GitHub也含有類似的開放性重新定向漏洞。

Proofpoint不僅詳述了駭客的攻擊手法,也公布駭客所使用的網釣網址,指出目前最有效的緩解方式就是當使用者要離開現有的應用時,提出清楚的警告,在使用者被自動重新定向前特意延遲時間,或者是在重新定向之前,強迫使用者必須點選連結。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09