在本週的資安新聞裡,莫過於IKEA、Panasonic遭到網路攻擊的事故最受到各界的關注。前者的母集團Inter IKEA的電子郵件系統疑似遭到入侵,而使得該集團出現合作夥伴向員工寄送釣魚信的現象。由於信件是經由內部人員寄出,郵件安全系統難以察覺是否由駭客所為,這樣的情況也使得該公司特別向員工提出警告。

第2起受到關注的重大事故,則是家電大廠Panasonic公布遭到網路攻擊的事故,根據當地媒體的報導,攻擊者疑似從6月底多次入侵,直到11月初因網路流量異常才被察覺。

而在國內受到矚目的資安新聞,則是從上週末到星期一(25日至29日),連續傳出金融機構的資安事故。無論是證券用戶的帳號遭不明人士下單特定股票,還是薪資轉帳戶頭的金融卡遭到盜刷,這樣的事故都令當事人錯愕、覺得自己的財產不保。儘管薪轉戶的盜刷事件中,平均每張卡片被盜刷200元,損失金額並不高(140張卡片遭盜刷、共損失3.3萬元),但整起事故的發生原因,恐怕才是各界關注的焦點。

【攻擊與威脅】

證交所證實元大證券、統一證券出現異常港股委託情事

元大證券、統一證券於11月25日下午,傳出有部分客戶的帳號遭不明人士冒用,進行複委託下單並成交深藍科技控股的香港股票,上述2家券商緊急暫停複委託電子交易,改以人工下單因應。此事臺灣證券交易所於26日發出新聞稿證實,並指出是這2家券商的複委託下單系統遭到駭客入侵所致,並表示近期券商遭到撞庫攻擊的資安事件頻傳,他們已請券商重新檢視身分驗證的防護力是否足夠,並確認最近2星期更新的密碼是否為客戶本人所為。

針對本次事件,元大證券與統一證券也發出公告進一步說明。元大證券於26日20時29分在股市公開觀測站發布重大訊息,表明他們確認異常港股委託非客戶本人交易後,暫停「行動精靈」App的電子交易,並強調另一款由該公司開發的「投資先生」App不受影響。統一證券亦於同日發出公告,表示在清查後,總共有7名客戶受害。

此起事故也傳出疑似是三竹資訊開發的下單系統不安全所引起,對此,三竹資訊也在26日在股市公開觀測站發布重大訊息,聲稱此次攻擊是撞庫攻擊,而非該公司提供的系統遭到入侵。

凱基期貨電子交易系統驚傳遭駭

繼元大證券、統一證券傳出複委託下單系統遭駭,部分客戶帳戶遭不明人士下單港股並成交,也有期貨公司傳出遭到駭客攻擊。凱基期貨也於11月26日17時37分向臺灣期貨交易所通報,他們的網頁交易平臺疑似遭到駭客攻擊,該公司隨即封鎖攻擊來源,並表示近期的帳號、密碼申請將採人工加強驗證等措施因應。

中國信託薪轉戶驚傳遭集體盜刷

根據蘋果日報、中央社等媒體報導,臺中有一家公司使用中國信託銀行做為薪資轉帳的帳戶,近期傳出員工的借帳金融卡(Debit卡)陸續遭到盜刷的情況,至少有十多人受害,由於僅有透過公司向中國信託開戶的員工卡片遭到盜刷,懷疑是當時申辦的個資外洩。

對此,中國信託表示,此案很可能是不法人士隨機測試客戶的卡號、有效日期等資料,於網站冒用進行交易,該公司主動察覺異常並聯繫客戶。而這些遭盜刷的款項,中國信託強調將依爭議帳款進行處理,持卡人無需負擔,他們也協助客戶更換新卡。

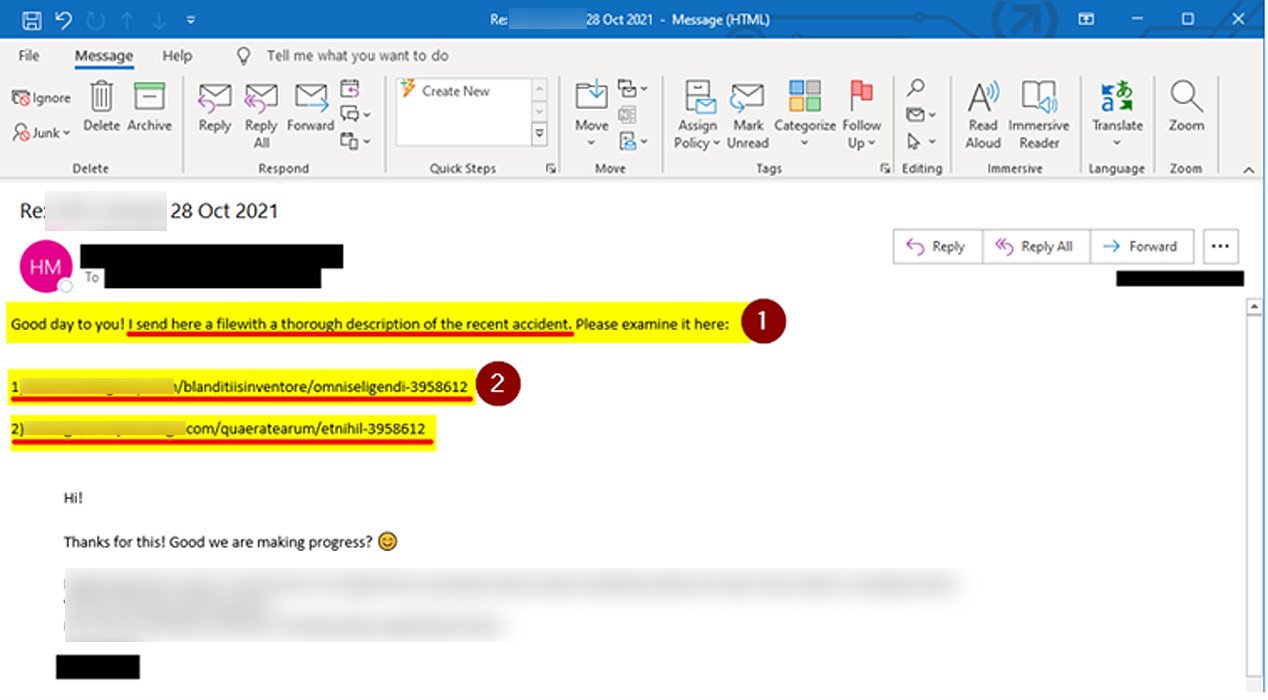

IKEA電子郵件系統傳出持續遭到網路攻擊

根據資安新聞網站Bleeping Computer的報導,宜家家居(IKEA)向內部員工提出警告,攻擊者正以員工或是其他合作廠商的名義,發動釣魚郵件攻擊。在這封信件提及,此起事件攻擊者鎖定母集團Inter IKEA的郵件伺服器下手,其他IKEA組織、供應商,以及合作夥伴,也有可能遭駭,並寄信給Inter IKEA的員工。IKEA警告員工,這些郵件往往是從工作上有交集的人士寄出,因此郵件安全系統也很難察覺異狀,員工要特別留意。

Panasonic證實遭到入侵,內部資料被非法存取

日本家電大廠Panasonic於11月26日發布新聞稿指出,他們於11月11日發現,內部網路遭到第三方非法存取。該公司已經向有關執法單位通報,並強化資安,且會同外部專家進行調查,以釐清本次事故中,是否有客戶的個資或敏感資料與社交基礎架構(Social Infrastructure)有關。根據當地媒體NHK與每日新聞的報導,攻擊者疑似在6月22日至11月3日之間,多次存取Panasonic的內部網路,直到網路流量異常才被發現。

中心化金融平臺Badger遭駭,攻擊者竊得1.2億美元

去中心化金融平臺(DeFi)遭到駭客入侵並盜走大量加密貨幣的事故,最近幾個月出現數起。去中心化金融平臺Badger於12月2日表示他們遭到駭客攻擊,目前正在著手調查事故發生的原因,暫時停止交易。而這起事故的受害規模為何?根據區塊鏈資安公司PeckShield指出,攻擊者疑似竊得超過2,100個比特幣、151個以太幣,總計相當於1.2億美元,其中,有1名用戶損失逾900個比特幣(相當於5,050萬美元)。至於事故發生的原因,多家加密貨幣新聞媒體指出,攻擊者可能是透過使用者介面的漏洞入侵系統。

美國洛杉磯計劃生育協會遭到勒索軟體攻擊

醫療產業遭到勒索軟體攻擊的情況,最近陸續出現。美國洛杉磯計劃生育協會(PPLA)近期向病人發出通知,他們在10月9日到17日,遭到網路攻擊,該單位於17日察覺將受影響的系統下線,並聘請網路安全公司協助調查。初步調查的結果發現,未經授權的人士自10月9日到17日存取PPLA的網路,並竊取部分文件,他們於11月4日確定遭竊資料的範圍,包含病人的地址、保險資料、出生日期,以及就診資料等。PPLA發言人John Erickson向華盛頓郵報透露,此起事件為勒索軟體攻擊,約有40萬病人資料外洩。

Ubiquiti遭駭事故調查結果出爐,起因竟是前員工竊密

網路設備業者Ubiquiti於今年1月,傳出雲端系統遭到入侵而引起各界關注。但這起事故的攻擊來源為何?根據美國司法部(DOJ)的起訴書,是名為Nickolas Sharp的前員工自2020年12月10日開始,透過他所持有的AWS與GitHub帳號,竊取Ubiquiti數GB的公司機密,以及複製數百個GitHub儲存㢑,並在2021年1月Ubiquiti公布資料外洩情事後,該員工冒充匿名的駭客要求近200萬美元贖金未果,後來在3月底佯裝舉報人向媒體散布消息,宣稱Ubiquiti刻意淡化攻擊事件。Nickolas Sharp遭指控4項罪名,最高可能會面臨37年監禁。

中國APT駭客鎖定客服系統下手,近3千組織恐成為目標

自9月16日開始,美國網路安全暨基礎設施安全局(CISA)提出警告,有APT駭客鎖定密碼自助管理平臺ManageEngine ADSelfService Plus的漏洞發動攻擊,近期這起行動有了新的進展。資安業者Palo Alto Networks指出,這些駭客自10月25日至11月8日轉移攻擊的目標,鎖定ManageEngine旗下另一款產品ServiceDesk Plus的漏洞CVE-2021-44077,可能有2,900個組織曝露在此漏洞的風險之中。母公司Zoho於11月22日發出資安通報,表示這是他們已在9月修補的漏洞,呼籲用戶要儘速修補。而對於攻擊者的身分,Palo Alto也提進一步的說法,他們根據駭客所使用的工具及手法,研判與APT27(亦稱TG-3390、Emissary Panda)有關。

北韓駭客Zinc偽裝三星徵才,鎖定資安研究人員下手

Google在近期推出的Threat Horizons威脅情資報告裡,提及他們發現了背後有北韓政府撐腰的駭客組織Zinc,佯裝成三星的人力資源部門發動釣魚郵件攻擊,向南韓防毒軟體公司的員工發出求才信件做為幌子,這封信件會挾帶PDF文件。但Google指出,實際上這個PDF文件的格式錯誤,無法透過一般的PDF檢視器檢視,一旦收信者向對方反應,駭客便會提供「安全的PDF檢視器」應用程式的下載連結。Google分析之後指出,這個安裝檔案是攻擊者將PDFTron檢視器加入惡意程式而成,一旦收信人信以為真依照指示安裝,電腦就會被植入木馬程式。

Wirte駭客組織鎖定中東地區政府單位下手

卡巴斯基發現名為Wirte的駭客組織,涉及一項自2019年以來針對政府組織的攻擊行動,這起事故中使用惡意的Excel 4.0巨集發動攻擊,主要的目標為中東的知名公共與私人實體,包含外交單位、金融機構、政府、律師事務所、軍事機構,以及科技公司,不過,Wirte也曾對其他地區發動攻擊。卡巴斯基指出,與其他的駭客組織相比,Wirte具有較好的操作安全(OpSec)與更為隱蔽的手法,而能夠長時間躲避資安系統的偵測。

印度、俄羅斯、中國APT駭客大肆運用RTF範本注入攻擊

資安業者Proofpoint指出,他們觀察到自2021年2月開始,與印度與中國國家利益相關的DoNot Team、TA423等2個APT駭客組織,採用了RTF範本注入(RTF Template Injection)的手法,分別於3月15日及4月8日開始交付武器化工具,隨後於4月及5月發動多次攻擊。這樣的手法也被與俄羅斯聯邦安全局(FSB)有關的駭客組織Gamaredon運用,在10月5日攻擊烏克蘭政府的時候,作為檔案誘餌。由於這種手法較基於微軟Office軟體的範本注入攻擊而言,更難被防毒軟體察覺有異,研究人員認為,日後恐怕會有更多駭客使用這種攻擊手法。

RAT木馬程式鎖定Nginx伺服器而來,發動MageCart側錄攻擊

資安業者Sansec日前揭露Linux木馬程式CronRAT,鎖定電商網站的伺服器,發動Magecart攻擊。但這種鎖定網頁伺服器下手發動側錄攻擊的情況,該業者又有新的進展──他們在調查北美與歐洲CronRAT受害情形時,發現另一個木馬程式NginRAT,這個木馬程式藏匿在Nginx伺服器上運作,而得以繞過資安防護系統,NginRAT劫持了Nginx應用程式,並修改Linux主機系統的核心功能,並嵌入在Nginx處理程序中運作。研究人員指出NginRAT的感染途徑,疑似是透過CronRAT傳送到受害主機。

芬蘭警告FluBot惡意軟體鎖定安卓用戶而來

芬蘭國家網路安全中心(NCSC-FI)於11月26日發出警告,他們要當地安卓用戶留意惡意軟體FluBot的攻擊行動,這次攻擊者透過簡訊傳播,且使用芬蘭語書寫,該單位指出,這些簡訊沒有斯堪地那維亞的特殊字母,但內容在許多地方插入了+、/、&、%、@等符號,使得電信業者難以過濾這類簡訊。不過,所有簡訊的共通點,就是要收件人點選URL,一旦使用者點選後,手機就會下載FluBot並要求安裝,手機在被安裝FluBot之後,便可能遭到竊密,並發送散布FluBot的詐騙簡訊。NCSC-FI在24小時內,發現FluBot約發送了7萬個簡訊。值得留意的是,雖然FluBot鎖定安卓用戶而來,但其他裝置的使用者若點選簡訊的URL,會被導向各種詐騙網站。

逾30萬安卓用戶自Google Play市集下載惡意程式

荷蘭資安業者ThreatFabric警告,自今年8月以來,駭客利用具備完善功能的行動程式夾帶後門,再藉由偽造的更新來植入金融木馬程式,這些被用來夾帶後門程式的App成功在Google Play市集上架,4個月內就有超過30萬次的安裝。ThreatFabric指出,至少有4款金融木馬家族,利用此手法進駐Play市集,它們分別是Anatsa、Alien、Hydra,以及Ermac。

研究人員揭露17種用於攻擊隔離網路的惡意框架

隔離網路(Air-Gapped Networks)通常用來保護SCADA、ICS等重要設施,但針對這種環境的攻擊行動這2年似乎有增加的跡象。ESET最近發布對於隔離網路攻擊的分析,彙整17種攻擊框架的特徵,並指出光是在2020年上半,就出現4種過往未曾出現的攻擊框架。ESET指出,17個框架的共通點在於,都透過USB儲存裝置做為將資料與外部交換的媒介,且用於執行間諜行動,並針對Windows作業系統而來。

【漏洞與修補】

Apache甫修補的HTTP伺服器漏洞已被用於攻擊行動

德國資訊安全聯邦辦公室(BSI)、思科在11月26日發出資安通報,指出他們觀察到攻擊者在鎖定甫於9月修補的Apache HTTP Server漏洞CVE-2021-40438下手,這是伺服器端請求偽造(SSRF)漏洞,一旦攻擊者利用這項漏洞,就能對於啟用mod_proxy模組的Apache伺服器,讓這個模組將連線請求轉發到其他伺服器,進而洩露受害組織的機密,或是存取其他組織內的伺服器。BSI表示,他們至少發現1起攻擊事件,攻擊者利用此漏洞於受害組織取得使用者憑證的雜湊值;而思科則是公告旗下至少有5款產品受到波及。

150款HP印表機存在重大漏洞

防毒業者F-Secure於4月29日,發現了HP多功能事務機的2個漏洞CVE-2021-39238、CVE-2021-39237,並將其命名為Print Shellz。這些漏洞波及部分HP LaserJet、HP LaserJet Managed、HP PageWide,以及HP PageWide Managed系列的印表機,估計有150個型號存在上述漏洞,HP於11月初提供修補程式。

Mozilla推出的加密程式庫出現重大漏洞,恐影響多款應用程式

Mozilla最近針對加密程式庫Network Security Services(NSS)的重大漏洞CVE-2021-43527進行修補,推出3.68.1與3.73版更新軟體。這項漏洞是Google的研究人員發現,出現在驗證數位簽章的過程中,若是使用DER元件格式的編碼,將可能出現記憶體緩衝區溢位的弱點,一旦攻擊者利用此漏洞,恐導致應用程式當機,甚至能夠執行任意程式碼,研究人員將這項漏洞命名為BigSig。而對於漏洞的影響範圍,Mozilla強調,旗下的Firefox瀏覽器不受此漏洞影響,但其他依賴NSS進行簽章驗證的應用程式,如Thunderbird、LibreOffice、Evolution、Evince就有可能受到波及。

WordPress外掛程式存在XSS漏洞,8萬WooCommerce商城恐遭波及

專注於WordPress網站安全的業者Wordfence指出,名為Variation Swatches for WooCommerce的外掛程式存在跨站指令碼(XSS)漏洞,一旦遭到利用,攻擊者就能沒有高權限的狀態下,注入惡意JavaScript,等到網站管理員存取此外掛程式的設置面板時,執行JavaScript的內容,這個外掛程式約有8萬WooCommerce網站使用。Wordfence在11月12日進行通報後,此外掛程式的作者於23日發布2.1.2版予以修補。

德國自動化安全分析業者針對9款Wi-Fi路由器測試,發現226個安全漏洞,包含華碩、群暉、D-link與訊舟及國外等知名品牌

在12月2日,德國IoT Inspector發布一份關於9款Wi-Fi路由器弱點的分析報告,這是他們與當地IT雜誌CHIP合作進行,並是以自動化分析平臺對韌體分析而產生漏洞報告,測試產品包括AVM FritzBox 7530 AX、AVM FritzBox 7590 AX、Linksys Velop MR9600、Netgear Nighthawk AX12、TP-Link Archer AX6000,以及臺廠設備,包括Asus ROG Rapture GT-AX11000、D-Link DIR-X5460、Edimax BR-6473AX與Synology RT-2600ac,共發現226個漏洞,以TP-Link Archer AX6000最多。IoT Inspector表示,這些漏洞皆已通知設備商,不過目前仍有業者尚未修補。

【資安防禦措施】

證交所針對證券、期貨業者,設置資安事故緊急應變支援小組

券商、期貨商的資安事故接連發生,使得有關業者的應變處理能力變得相當重要。為了能強化該產業處理資安事故的能量,臺灣證券交易所等證券期貨相關機構於11月30日,共同成立「證券暨期貨市場電腦緊急應變支援小組(Securities and Futures Computer Emergency Response Team,SF-CERT)」,將全天候協助證券期貨業者因應資安事件。

為達到資安聯防的策略,臺灣證券交易所、臺灣期貨交易所、財團法人中華民國證券櫃檯買賣中心、臺灣集中保管結算所、中華民國證券商業同業公會、中華民國期貨業商業同業公會,以及中華民國證券投資信託暨顧問商業同業公會等相關機構,將共同維運此資安事件應變處理體系。

公開發行公司年報記載資訊的法令修正發布,強調資安管理與ESG的資訊必須公開揭露

近年政府在推動資安上,開始聚焦讓每個產業都要導入資安,今年4月臺灣證券交易所已正式明訂,當上市、上櫃、興櫃公司發生重大資安事件時,需發布重大訊息對外揭露。最近,法令規範新修出爐,將上市公司企業年報揭露資安一事,正式列入要求。 證期局在11月30日公告,發布修正「公開發行公司年報應行記載事項準則」,當中主要針對公司在永續發展推動與執行,以及資通安全風險管理的面向,目標是強化公司在這兩方面的資訊揭露透明度。

NIST正式發布物聯網設備網路安全指南SP 800-213

對於物聯網的採購與使用安全,美國NIST在11月29日正式發布SP 800-213標準文件,這是一份從設備角度考慮系統安全性的指南,統整了相關背景知識與建議,目的是提供聯邦機構在採購時,需考慮物聯網設備需要提供哪些安全功能的建議,同時,搭配NISTIR 8259B、8259C與8259D的文件,希望幫助政府與IoT設備開發設計者,對於IoT設備的網路安全問題能保持一致的,進而將物聯網 (IoT) 設備安全提升到一定的水準,並可整合到聯邦資訊系統。而這樣的指南,也成為外界對於IoT設備安全的參考。

國內持續推動IoT資安檢測,門禁系統資安標準將出爐

為促使臺灣企業資安升級轉型,自2019年來,政府已帶頭推動「物聯網資安檢測認證標準」的制訂,在經濟部工業局方面,從最早的影像監控系統,一直到智慧巴士、智慧路燈、空氣品質微型感測裝置與消費性網路攝影機,在近日舉辦的「物聯網資安標準推動研討會」中,除了說明全國已有106款產品取得認證,並指出在影像監控系統方面,奇偶科技、利凌科技與晶睿通訊這三家業者,通過驗證產品最多,都在10件以上,同時會中還透露,門禁系統資安標準將出爐,除了共通性的要求,還將包括智慧門鎖、門禁讀取器、門禁閘道控制器,以及門禁管理平臺4大部分。

【國家資安技術管制】

美國禁止量子電腦技術輸出中國機構

美國以國安為由,公布禁止取得美國科技的實體清單(Entity List),防堵多家業者,包括中國8家機構及廠商不得取得美國量子電腦相關技術,理由是要防堵美國新興科技被用於中國發展支援軍式應用,像是反隱形及反潛技術、破解加密或是發展不可破解的加密。這8家中國業者包括杭州中科微電子、湖南國科微電子、杭州華三通信、西安航天華迅、蘇州雲芯、合肥微尺度物質科學國家研究中心、國盾量子、上海國盾量子等。

以色列限制網路攻擊工具出口,從102國減至37國

以色列新聞網站Calcalist於11月25日指出,他們取得一份政府於11月分公布可出售網路攻擊工具的國家名單,這份列表總共列出了37個國家,大部分位於西歐、澳洲、美國,以及加拿大等。相較於先前許可的102國,大約踢出了近三分之二的國家,當中包括摩洛哥、墨西哥、沙烏地阿拉伯,以及阿拉伯聯合大公國等。由於當地資安產業市場規模達100億美元,其中網路攻擊工具的出口即占10%,為何以色列政府要大幅限縮出口範圍?很有可能與日前美國公布的外國網路攻擊公司實體清單裡,包含了該國的NSO Group和Candiru有關。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27