在本週的國內資安新聞中,雲林縣國中小共構網站於11月4日遭到勒索軟體攻擊的事故,經過1週因媒體的報導而曝光,而受到各界的觀注。幸運的是,這起事故沒有波及學校的校務檔案,以及學生的學習記錄等敏感資料,但這也突顯該共構系統的配置問題:所有學校網站的內容與樣式,都集中存放於單一資料庫,也就是說,只要這個資料庫出現異狀,就有可能再度出現全雲林縣國中小的師生無法存取網站的情況。

另外國內也引起大家注意的是民眾個資外洩事故,分別是學生與家長的個資被盜取,以及員警串通徵信業者洩露民眾個資的情況,前者主嫌非法取得大量學生資料,涵蓋幾乎全國的高中、國中,以及小學學生資料;而後者則可能是洩露特定民眾的資料--後續檢方調查後發現,徵信業者疑似透過員警取得25名民眾的資料。

值得留意的是,國際上的資安新聞也有不少事故,包含了在上週末美國聯邦調查局驚傳發出數萬封恐嚇信,經資安研究團隊調查發現,是該單位遭入侵所致;再者,惡名昭彰的Emotet惡意軟體,在基礎設施於1月遭歐洲刑警組織等單位摧毀之後,最近竟然再度活動,使得資安業者和研究人員開始留意該組織接下來情勢的發展。此外,則是針對DRAM與Windows事件檢視器(ETW),研究人員發現新的漏洞與攻擊手法,而且,前者因DRAM元件已在市面上流通而難以修補,後者研究人員認為是微軟設計上的瑕疵,微軟很可能否認是漏洞而不予處理,但卻會影響所有透過ETW取得電腦執行記錄的資安防護系統,因此,這些漏洞與攻擊手法的後續也值得觀察。

【攻擊與威脅】

雲林縣教育處遭勒索軟體攻擊,百餘所學校網站無法存取

雲林縣教育處與當地185所國中小的共構網站,傳出11月4日遭到勒索軟體攻擊,導致雲林縣百餘所學校網站全數無法運作--老師和學生無法上網,家長亦不能查閱孩童成績、閱讀學校公告。事發後,教育處報警並尋求資訊工程師搶救資料,至13日時救回約8成資料。雲林縣教育處邱孝文表示,駭客透過RDP入侵,並針對資料庫伺服器攻擊,而且,不只資料庫,連帶備份的檔案也遭到加密。教育處已成立緊急應變小組,並加強共構平臺的資安,並提升備份效能。

對此,雲林縣政府於15日發出公告進一步說明,指出遭到勒索軟體攻擊的資料庫,只有存放每個學校的網站架構及樣式,以及學校的公告,沒有學生的學習記錄外洩。這突顯了此網站共構系統將資料集中存放問題,因為,一旦這個資料庫出現異常,類似本次事故師生無法存取網站的情況,將會再度發生。

全國高中小個資遭盜取販售長達5年,臺南地檢署宣布逮捕幕後3名主嫌

臺南地檢署在11月17日揭露全國學生個資盜賣事件,關於這起事件的偵辦,臺南市調查處在7月接獲檢舉,歷經2個月調查,先是掌握到販售個資的陳男IP位址,首波搜索後查到幕後主嫌47歲蔡男,他亦是知名補習班數學老師。調查結果顯示,蔡男自2015年開始組團犯罪,與具資訊背景的36歲柴男,以及具駭客知識的27歲張男合作,非法取得750萬筆個資,幾乎涵蓋全國高中、國中、國小學生,包含校名、年級與班級、姓名、身分證號、住址、電話,還有父母姓名與職業,以每筆個資10元至20元轉售其他補習班。警方並呼籲,補教業招生勿透過不明管道取得學生家長個資,以免受罰。

北市員警涉勾結徵信業並洩漏民眾個資

臺北市警察局在11月17日發布公告,指出台北市警局去年偵辦刑事案件時,在搜索徵信業電腦時,發現與北市員警的往來資訊,有員警涉嫌利用警政知識聯網查詢民眾個資,再洩露給徵信業者,因此昨日已與警政署政風室進行搜索,並以刑法洩密罪,以及違反個人資料保護法偵辦。警方同時強調,此事由內部發現主動查辦防弊,並表示將加強落實內部資安管理,以及資訊稽核作為。

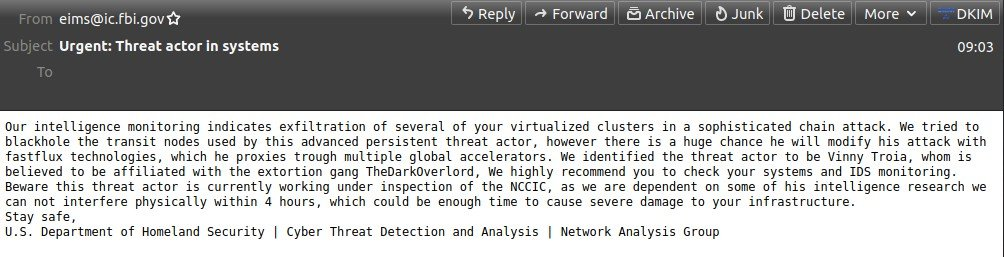

美國聯邦調查局郵件伺服器遭駭,發出數萬封垃圾郵件

美東時間11月12日深夜,在數個小時內,出現數萬封疑似來自美國聯邦調查局(FBI)與美國國土安全部(DHS)的恐嚇郵件。威脅情資組織Spamhaus發出警訊,指出這些郵件的來源,確實是從FBI與DHS的基礎架構「執法企業入口網站(LEEP)」寄出,但經過分析之後,證實這些郵件的內容都是捏造的。此事FBI亦於11月13日發出公告,證實確有此事,並於14日指出是LEEP的軟體組態配置錯誤所致。

中東網站遭到以色列網路攻擊公司Candiru攻擊

資安業者ESET發現2波針對中東網站的水坑式攻擊,第1波始於2020年4月,持續到同年7月底;第2波出現於今年1月,攻擊延續至8月,這2波攻擊總共危害數十個網站,受害者包含了專門報導中東新聞的英國媒體Middle East Eye,伊朗外交部、葉門內政部、葉門財政部、敘利亞電力部,以及敘利亞和葉門的ISP等。至於攻擊者的身分,ESET研判就是甫遭美國制裁的以色列網路攻擊公司Candiru。

伊朗政府資助的駭客利用Exchange Server與Fortinet漏洞,針對關鍵基礎設施發動攻擊

美國網路安全暨基礎架構安全局(CISA)、美國聯邦調查局(FBI)、澳洲網路安全中心(ACSC)、英國國家網路安全中心(NCSC)聯手提出警告,他們自2021年3月以來,發現由伊朗政府資助的APT駭客,鎖定多個關鍵基礎設施下手,其中入侵受害組織的管道,包含了Fortinet SSL VPN漏洞CVE-2018-13379、CVE- 2019-5591、CVE-2020-12812,以及Exchange Server的ProxyShell漏洞(CVE-2021-34473)。

惡意軟體Emotet捲土重來,透過TrickBot基礎設施重建殭屍網路

今年年初,由歐洲刑警組織與歐洲司法組織聯手,接管了Emotet的基礎設施,並逮捕2名成員,但最近,研究人員看到Emotet再度活動的跡象。資安業者GData、Advanced Intelligence,以及資安研究團隊Cryptolaemus指出,他們看到攻擊者透過TrickBot惡意軟體在受害裝置上,植入Emotet的載入器,經調查後發現,Emotet背後的駭客透過TrickBot現有的基礎設施,重新建置Emotet的殭屍網路。

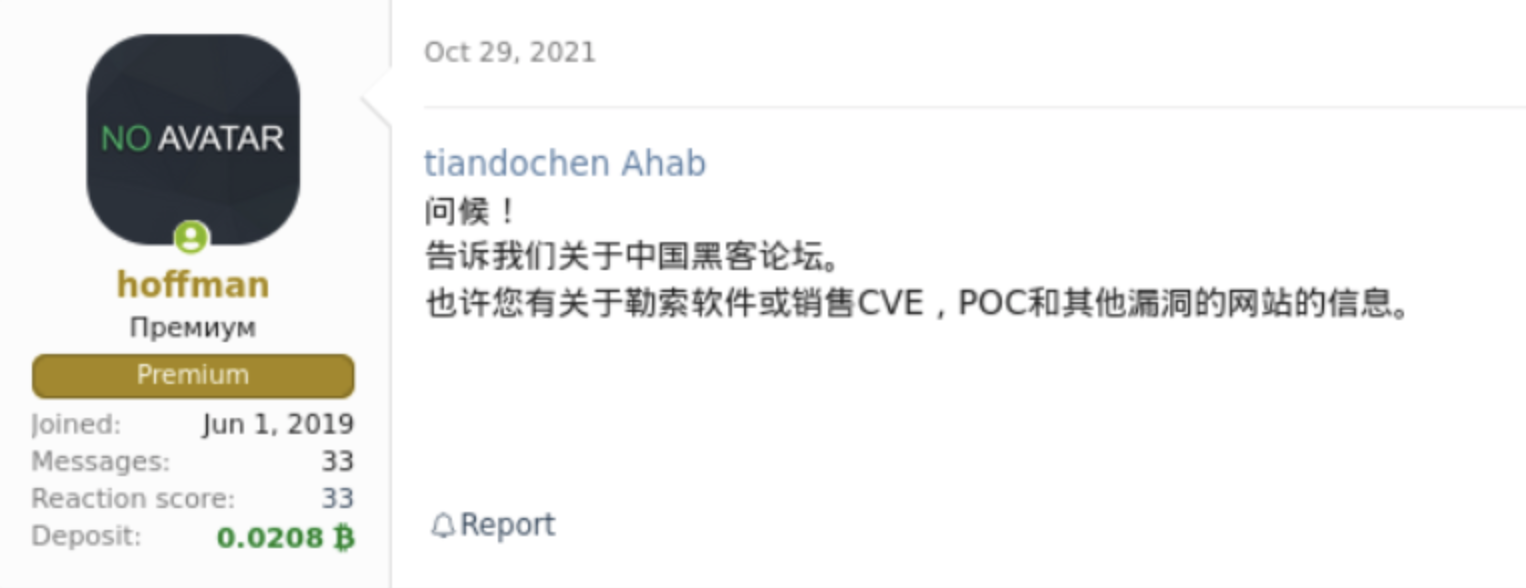

俄羅斯勒索軟體駭客企圖尋求與中國駭客結盟

資安業者Flashpoint發現,駭客論壇RAMP近期一改以俄文為主要的使用語言,管理者不只改以英文發布訊息,且針對中文使用者提供專屬討論區。研究人員提到,10月便有使用者向2名中國用戶,尋求勒索軟體與漏洞購買的消息。目前此論壇約有30名中國用戶。

網路釣魚攻擊利用Glitch服務竊取帳密

資安業者DomainTools揭露一起利用軟體專案管理平臺Glitch的網釣攻擊,攻擊者以看似無害的PDF檔案做為誘餌,引導受害者存取建置於Glitch的釣魚網站。這起攻擊約自7月30日起開始活動,並利用免費版本Glitch網頁只能執行5分鐘的限制,讓研究人員難以追查行蹤。

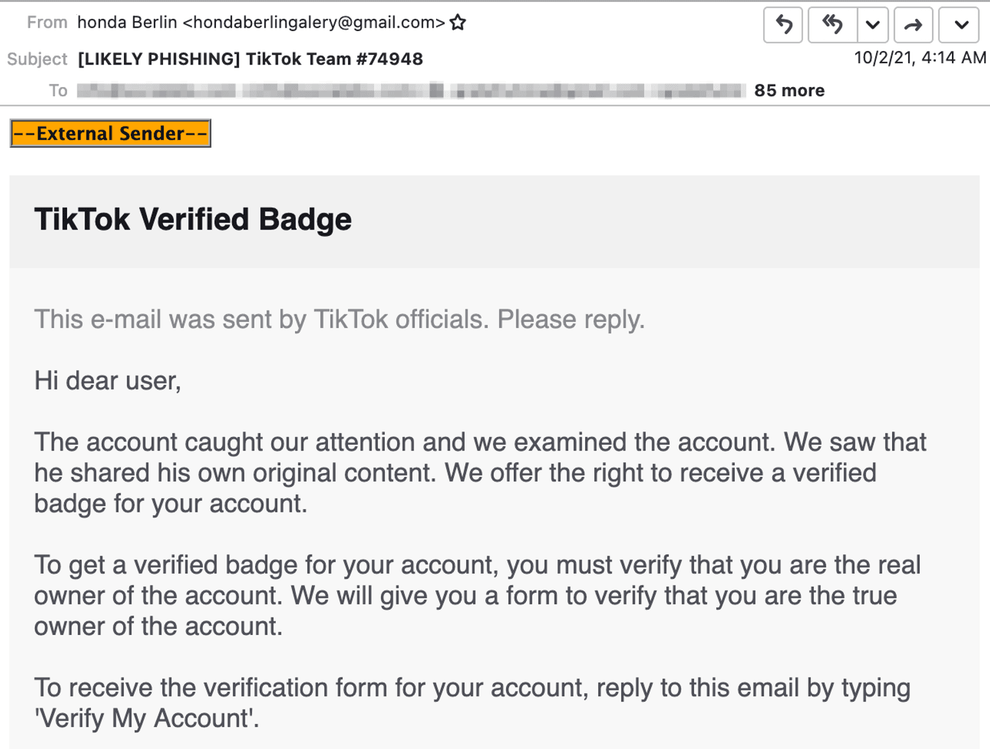

釣魚郵件攻擊鎖定125個TikTok名人帳號下手

郵件安全業者Abnormal Security指出,他們看到攻擊者在10月2日及11月1日,總共向超過125個名人或是企業,發送釣魚郵件,疑似鎖定TikTok用戶而來。信件的內容宣稱,用戶疑似上傳侵權影片,必須依照指示回覆,否則TikTok帳號將在48小時內刪除。一旦依照指示回信,攻擊者就會要求透過WhatsApp進行對話,藉此繞過TikTok的雙因素驗證,進而挾持受害者的帳號。

冒牌Netflix註冊系統挾持用戶帳號

卡巴斯基揭露鎖定Netflix影音串流平臺用戶的網路釣魚攻擊,駭客同時針對想要訂閱該平臺服務的新用戶與現有用戶下手,目的是挾持使用者的Netflix帳號。對於新用戶而言,他們成立了冒牌的註冊網頁,並使用熱門影片的預告來引誘新用戶上當;而針對現有的Netflix用戶,他們則是發送付款確認通知的釣魚信,要求用戶依照指示處理,否則將關閉帳號。無論是新舊Netflix用戶,一旦遵照歹徒的指引,就有可能面臨信用卡遭到盜刷,或是Netflix帳號被轉賣給他人的情況。

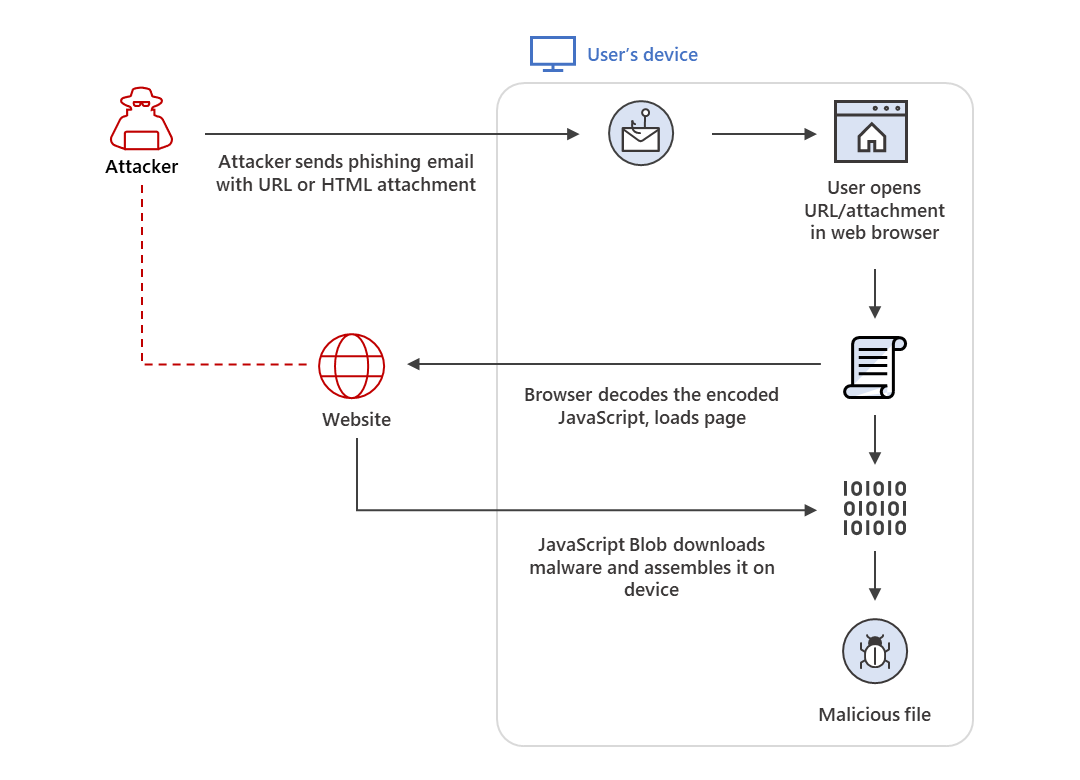

利用HTML偷渡作案工具的攻擊顯著增加

微軟的研究人員提出警告,一種利用正常的HTML5和JavaScript功能,來發動HTML走私攻擊(HTML Smuggling)的手法,最近有升溫的現象。他們曾在5月,觀察到Nobelium駭客在網路釣魚攻擊使用這類手法,但研究人員最近看到,有人用來散布多種惡意軟體,如TrickBot、AsyncRAT,以及Mekotio等。

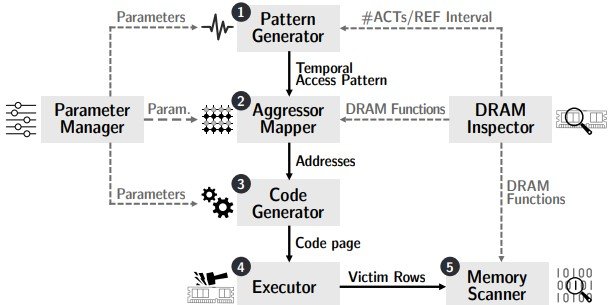

新的Rowhammer攻擊繞過現有的記憶體防禦機制

資安研究團隊Comsec發現新的記憶體攻擊手法,能繞過現有DDR4的Rowhammer防護機制,研究人員將其命名為Blacksmith,這項漏洞編號為CVE-2021-42114。這項漏洞得到DRAM大廠三星、海力士、美光,以及英特爾、AMD、微軟、甲骨文、Google的證實,研究人員與英特爾合作,企圖找出緩解的方法。

研究人員揭露可繞過Windows事件追蹤器的手法,恐影響EDR系統運作.png)

韌體安全業者Binarly在Black Hat Europe 2021上,揭露2種可繞過Windows事件追蹤器(ETW)的攻擊手法,並實際利用Process Monitor與Microsoft Defender展示。由於ETW受到不少端點偵測與回應(EDR)系統使用,此次研究人員展示的ETW繞過手法,將會讓多款EDR系統無法發揮作用。雖然該公司針對Windows內建的防毒軟體進行展示,但他們強調,這種手法恐導致運用ETW的資安系統失效,而且難以被發現。

全球駭客偏好開發中國家的頂級網域

資安業者Palo Alto Networks調查了全球惡意網域所使用的頂級網域名稱(Top-Level Domains,TLD),結果發現,駭客所使用的惡意網域名稱,有超過9成集中在25個頂級網域名稱,而且特別偏好開發中國家的國家頂級網域名稱(ccTLD),像是.tk、.pw及.ws等。

【漏洞與修補】

Npm修補他人能冒名發布新版套件的漏洞

知名Node.js套件管理器Npm近期修補了2個漏洞,其中1個可讓他人在未經充分授權的情況下,以開發者的名義發布新版Npm套件。這項漏洞發生的原因,是Npm容器映像登錄服務與多個微服務之間,身分驗證查核與資料驗證不當所致。此外,有鑑於日前ua-parser-js、coa、rc等多個套件遭到挾持,Npm也預告,將於2022年第一季要求開發者啟用雙因素驗證(2FA)。

微軟緊急修補Windows Server漏洞

微軟於11月14日針對多個版本Windows Server,發布修補程式,被修補的漏洞與Kerberos驗證有關,恐影響作為網域控制器(DC)的Windows Server。受影響範圍為Windows Server 2019以下的版本,不過,值得留意的是,這項緊急修補無法直接透過Microsoft Update自動更新,IT人員必須從Microsoft Update Catalog下載對應的更新程式。

FBI警告近日有攻擊者利用FatPipe產品零時差漏洞發動攻擊

FBI在11月16日示警,他們發現有APT組織鎖定FatPipe網路公司的WARP、MPVPN與IPVPN的零時差漏洞,該漏洞可讓攻擊者任意上傳檔案,然後導致特權提升與潛在的後續行動,以此漏洞作為進入其他漏洞的起點。值得關住的是,這樣的攻擊行動最早可以追溯到今年5月,目前該漏洞尚未通過CVE編號,FatPipe已經發布更新修補,建議用戶立即更新到最新版,另一方面,FBI也發布相關IOC與YARA資訊,供使用FatPipe的企業檢查是否受影響。此外,根據The Record報導,思科、微軟、F5 Networks、Palo Alto Networks、Fortinet與Citrix等公司也可能受影響。

Netgear網路設備存在RCE漏洞

資安研究團隊Grimm指出,Netgear旗下鎖定小型辦公室的網路設備,包含了路由器、數據機、Wi-Fi訊號延伸器等,存在RCE漏洞CVE-2021-34991,一旦攻擊者利用這項漏洞,可在區域網路的環境裡,取得Root權限來發動遠端程式碼攻擊,CVSS風險層級為8.8分。Netgear獲報後也發布修補程式,並呼籲用戶應儘速更新。

AMD Radeon GPU存在18個高風險漏洞

最近AMD修補50個漏洞,其中有18個為高風險漏洞。新聞網站Digital Trends呼籲用戶要進行修補,因為除了資安漏洞獲得緩解,廠商也可能同時會改善顯示卡的執行效能。根據他們的測試,安裝最新軟體的AMD RX 6800 XT顯示卡,效能比上市時要多出9%。

【資安防禦措施】

美國發布資安事故與弱點的因應指引

美國白宮於5月發布行政命令,要求美國網路安全暨基礎設施安全局(CISA)制訂標準的作業程序,讓聯邦機構能夠遵循。CISA於11月16日,發布《聯邦政府資訊安全事故與弱點因應指引》(Federal Government Cybersecurity Incident and Vulnerability Response Playbooks),該指引提供決策樹(Decision Tree)與因應步驟的細節,讓聯邦市民執行分支機構(FCEB)能對於資安事故與漏洞的緩解,有一套標準的操作程序。

【隱私保護】

臺北通遭質疑實聯制資料保管不當,市政府進行說明

臺北市市議員林亮君在質詢時提出,臺北市政府的手機應用程式「臺北通」,可能有暗中收集民眾資料多達5千萬筆的疑慮,且可能因為有外國人使用而違反GDPR。對此臺北市政府資訊局指出,上述的5千萬筆為實聯制資料,在28天後就會刪除,臺北市政府與中央都沒有保存歷史資料,而對於個資的收集與處理,則是依據個資法辦理,並強調個資受到嚴格保護,甫成立的大數據中心僅會將資料用於輔助市府決策,不會販賣民眾的個資。至於GDPR的部分,資訊局表示,臺北通並無出於商業目的之資料監控或個人分析行為,也沒有在歐盟境內設立據點與資料運用,故不適用GDPR。

因應Deepfake犯罪行為與保護個人隱私,司法院提出修法草案,修法加重刑責並增訂3條罪刑

Deepfake帶來的資安隱憂,前兩三年已經持續被探討,包括影音資訊竄改帶來的身分冒用、社交工程與假資訊操弄,隨著國內出現相關事件,帶來隱私層面的影響,政府終於開始採取行動,法務部在11月17日下午4時發布公布指出,隨著AI發展與運用,電腦合成的各種犯罪行為恐將更為嚴重,社會大眾對於資訊將更難辨別,影響社會安定、國家安全,也衝擊民主體制與人性尊嚴,因此提出修正草案並向行政院陳報,研議刑法增訂「散布性私密影音罪」、「製作或散布他人不實性影音罪」、「製作或散布他人不實活動、言論、談話罪」,並加重處罰「竊錄性影音罪」。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09