情境示意圖,圖片來源/微軟

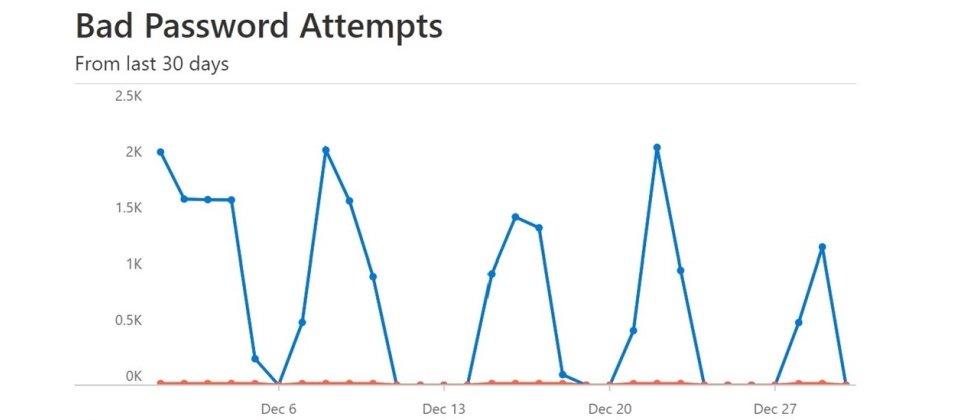

微軟偵測與回應小組(Detection and Response Team,DART)警告,今年駭客利用密碼潑灑(password spray)手法來攻擊企業的情形大增,也對企業提出防禦建議。

微軟DART本周公佈密碼潑灑的研究報告,說明此類攻擊的特徵及攻擊者偏好。密碼潑灑是一種利用大量使用者帳號名單,和常見密碼配對以儘可能猜出大量使用者帳號及密碼組合。它和暴力破解不太一樣,後者是以字典攻擊或文字列表破解小量的用戶帳號。

高明的密碼潑灑有2種特質,一是低調、緩慢,最高竿的攻擊者會使用不同IP位址同時間,以很少次猜測來攻擊多個帳號。二是利用重覆使用的密碼,攻擊者從暗網上蒐集外洩的用戶登入憑證,利用「憑證填充(credential stuffing)」手法來存取受害者重覆使用同一組帳號密碼的不同網站。

微軟說明,密碼潑灑攻擊常使用的user agent string包括BAV2ROPC、 CBAinPROD、CBAinTAR,使用REST API的密碼潑灑攻擊則以無GUI介面的(headless)瀏覽器,像Firefox、Chrome來攻擊API端點。此外攻擊者常使用Python呼叫模組產生網站呼叫,無需使用者動作。

使用不安全或老舊驗證協定的App也是此類攻擊目標,例如Exchange ActiveSync、IMAP/POP3/SMTP Auth及Exchange Autodiscover,因為它們不強制使用多因素驗證(MfA),但最近也有些攻擊者鎖定使用REST API的應用。

微軟也說明特別容易遭密碼潑灑攻擊的用戶類型,供企業在檢查時特別注意。其中一類是管理員權限的帳號,包括安全管理員、Exchange服務、SharePoint、支付系統及Helpdesk、使用者管理員、驗證管理員、公司管理員、全域管理員及條件式存取(conditional access)管理員。其次則是CxO等公司高層帳號。

微軟建議,若管理員發現網路log中有匿名或可疑IP、陌生國家的連線等現象時,就要留心是否已遭到密碼潑灑。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02