一名資安研究人員Kevin Beaumont上周指出,駭客已開始掃描由臺灣資安業者戴夫寇爾(Devcore)所揭露、涉及微軟Exchange Server的ProxyShell漏洞,其實微軟已分別於今年4月及5月修補了與ProxyShell有關的3個安全漏洞,但尚未更新系統的組織應記得修補。

根據Beaumont的說法,雖然戴夫寇爾的首席研究人員蔡政達(Orange Tsai)甫於上周舉行的黑帽大會上描述了ProxyShell,但他所設立的誘捕系統卻發現駭客已開始掃描並企圖開採尚未修補的Exchange Server。

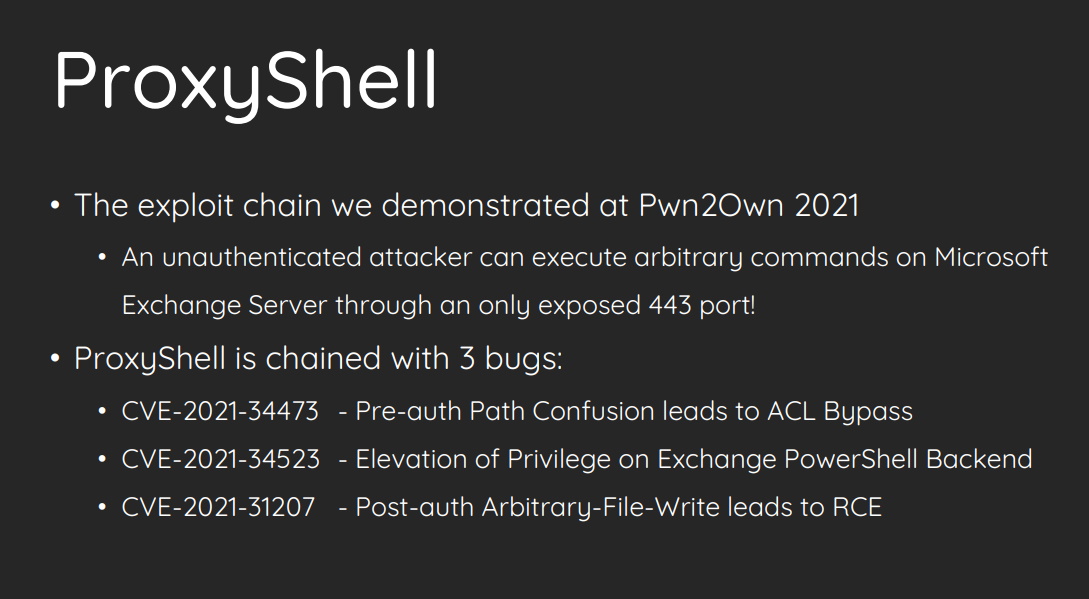

ProxyShell實際上是由3個漏洞所串連,分別是微軟於4月修補的CVE-2021-34473與CVE-2021-34523,以及5月修補的CVE-2021-31207。

其中,CVE-2021-34473為遠端程式攻擊漏洞,CVE-2021-34523屬於權限擴張漏洞,CVE-2021-31207則是安全功能繞過漏洞,它們全都同時影響Microsoft Exchange Server 2013、Microsoft Exchange Server 2016與Microsoft Exchange Server 2019。根據微軟今年7月公布的資訊,上述漏洞已被公開,但尚未被成功開採。

蔡政達在黑帽大會上指出,只要Exchange Server曝露了443連接埠,就能允許未經授權的駭客於該郵件伺服器上執行任意命令。

ProxyShell漏洞始於Exchange Server上明確登入功能的一個路徑混淆臭蟲,此一功能允許使用者於新的瀏覽器視窗中開啟另一個郵件信箱或行事曆,Exchange即會於內部標準化該URL,之後便可自該URL中汲取出存取令牌;再利用權限擴張漏洞把權限從系統降級為管理員,以執行任意程式;繼之即能以管理員權限執行PowerShell命令,以將使用者的郵箱匯出至一個UNC路徑,再把惡意酬載嵌入匯出的檔案中。

其實蔡政達與戴夫寇爾團隊近年來致力於研究Exchange Server的安全漏洞,主要原因是該團隊認為郵件伺服器是各大組織的寶貴資產,存放了各種機密文件與企業資料,駭客控制了郵件伺服器等同於掌握了企業的生脈,而微軟的Exchange Server身為最普及的郵件伺服器,也是駭客的首要目標,估計至少有40萬臺Exchange Server曝露在網路上,每臺郵件伺服器代表一個組織,因而不難想見Exchange Server出現重大漏洞的危險性。

此外,微軟從2000年開始,平均每3年就會更新一次Exchange Server,其架構也隨之變更,為了確保每一代Exchange Server之間的相容性,這些介接上的問題逐漸形成新的攻擊表面,而戴夫寇爾團隊亦決定從Exchange Server的結構上著手來挖掘安全漏洞,使得他們接二連三地發現了該郵件伺服器的零時差攻擊漏洞。

這一年來戴夫寇爾團隊已找到8個有關Exchange Server的安全漏洞,當中於3月修補的CVE-2021-26855與CVE-2021-27065 可串連成ProxyLogon漏洞,5月修補的CVE-2021-31195及7月修補的CVE-2021-31196則串連成ProxyOracle漏洞,除了ProxyLogon、ProxyOracle與結合3個漏洞的ProxyShell之外,該團隊所發現的另一個漏洞為微軟於今年7月修補的權限擴張漏洞CVE-2021-33768。

戴夫寇爾團隊所發現的一系列Microsoft Exchange Server漏洞,讓該團隊於今年獲得Pwnie Awards最佳伺服器漏洞獎,而ProxyShell漏洞則替該團隊在Pwn2Own 2021駭客競賽上,贏得了20萬美元的獎金。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09