黑帽大會(https://www.blackhat.com/us-21/briefings/schedule/#a-new-class-of-dns-vulnerabilities-affecting-many-dns-as-service-platforms-23563)

雲端安全業者Wiz在本周舉行的黑帽大會上,揭露了一個有關DNS的安全漏洞,使用新穎的手法來挾持DNS服務供應商的節點,以竊聽DNS流量,進而描繪出連結DNS服務的組織內部網路架構。儘管該漏洞被Wiz視為屬於「國際水域」,亦即是個三不管地帶,但包括Amazon及Google都先行著手修補了相關漏洞。

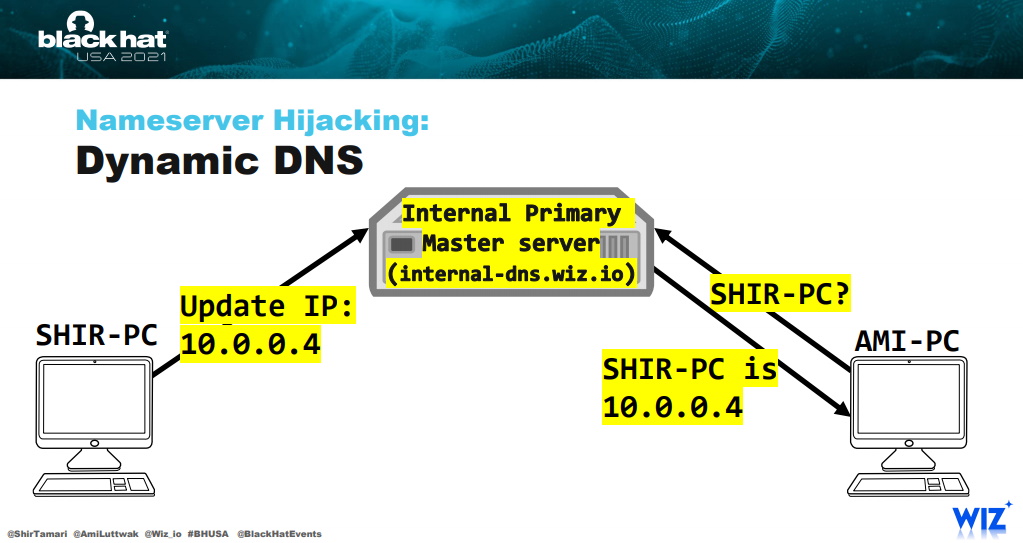

Wiz說明,DNS代管服務是個自助式的平臺,允許客戶更新其網域名稱及其所指向的名稱伺服器,客戶得以新增任何想要的網域名稱,而且不會驗證網域名稱的所有人。此次Wiz團隊則在擁有2,000個DNS伺服器的Amazon Route53上進行測試,於Route53上註冊了一個與其官方DNS伺服器同名的名稱伺服器,準確地說,是在AWS的名稱伺服器上建立一個新的代管區域,並以AWS的DNS伺服器命名。

這使得Wiz取得了該代管區域的部分控制權,並將它指向Wiz自家的IP位址。於是,只要DNS客戶向此一名稱伺服器進行查詢,相關的流量便會直接導至Wiz。

之後Wiz即開始接收到來自全球逾100萬個獨立終端的大量查詢流量,這些流量來自全球1.5萬個組織,涉及Fortune 500企業與上百個政府機構,除了發現它們是來自於Windows機器的動態DNS流量之外,流量也透露出這些組織的內/外IP位址、電腦名稱、員工名稱,以及辦公室位置。

Wiz的研究主管Shir Tamari表示,藉由分析這些流量,他們得以取得一家全球最大服務業者的全球員工與辦公室位置,還發現有些企業在伊朗及緬甸設有辦公室,違反了美國外國資產控制辦公室(Office of Foreign Assets Control,OFAC)的規定。

該漏洞現身的原因之一是Windows所提供的動態DNS設定,讓Windows裝置得以自動更新變更IP位址的DNS伺服器,只是當Wiz向微軟通報時,微軟卻說這並不是一個安全漏洞,而是客戶在部署外部DNS解析器的配置錯誤。

不過,包括Amazon Route53與Google Cloud DNS都已修補了此一問題,只是其它DNS平臺仍舊處於此一風險中。

Wiz則建議各大組織應該要妥善地配置其DNS解析器,以避免動態DNS更新洩露其內部網路狀態。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09