Palo Alto Networks

勒索軟體駭客組織Mespinoza(又稱Pysa)自2020年開始發動攻擊後,今年年初特別鎖定美國、英國的教育機構,包括K-12學校、高等教育機構,以及神學院等發動攻擊,使得美國聯邦調查局(FBI)於3月中旬發出警告。最近資安業者Palo Alto Networks,透露該駭客組織更多攻擊手法的細節──他們發現這個組織運用多個開源工具,而能在資源有限的情況下廣泛發動攻擊,受害組織遍及20個國家。

研究人員在監控Mespinoza的基礎設施,包含了C2伺服器的通訊,以及公布不願支付贖金的受害組織資料的網站後,進而發現該組織不只攻擊的範圍遍布全球與許多產業,他們還將受害單位稱為提供資金的「合作夥伴」,且採用異想天開的名稱來命名作案工具。

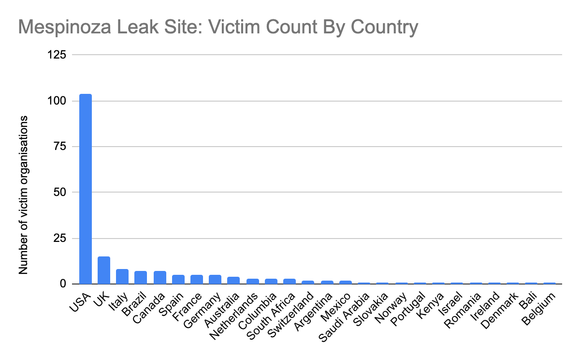

究竟該組織攻擊的範圍有多廣?Palo Alto指出,光是從Mespinoza架設的網站,駭客就宣稱握有187個組織的資料,領域涵蓋教育、製造業、零售業、醫療、政府機構、高科技產業、交通運輸,以及社會服務等產業。從遭到該組織攻擊的地區來看,包含了加拿大、巴西、英國、義大利、西班牙、法國、德國等,但美國是最主要受到攻擊的國家,因為,根據上述提及的資料外洩網站,有55%受害組織來自美國。

再者,Palo Alto認為Mespinoza在攻擊的過程中相當「自律」,會確認是具有價值的資料才會竊取,但在加密電腦檔案留下的勒索訊息裡,該組織卻又顯得相當自大,諷刺受害組織的資安防護不利。例如,他們會在勒索訊息裡FAQ留下「這樣的情況究竟該如何向老闆報告?」,並要受害者跟老闆說:「好好保護你的系統吧!我的朋友。」。

從攻擊者向受害組織索討的贖金來看,Palo Alto指出,駭客會開價160萬美元,而實際收到的贖金平均約為47萬美元。

這個駭客組織入侵受害單位的管道,先前FBI就有提及是透過遠端桌面存取(RDP),且安裝開源工具並停用受害電腦的防護軟體,再行部署勒索軟體。而Palo Alto指出,Mespinoza運用了雙重勒索的策略,也就是在植入勒索軟體之前洩露機密資料,同時,該組織會安裝名為Gasket的後門程式,來維持對於受害電腦的控制,這個程式具備名為MagicSocks的功能,該功能是由開源的Chisel開發而成,目的是建立攻擊者能夠持續存取的通道。

根據Gasket與MagicSocks的蹤跡,以及Mespinoza在網站上提供竊得的資料,Palo Alto研判,這個駭客組織至少從2020年4月就開始行動,Gasket自2020年4月到2021年3月,總共出現001至021共14個版本。

此外,該公司分析後得知,Mespinoza使用Go語言編寫Gasket,並使用開源工具Gobfuscate混淆酬載。這樣的發現與先前法國國家資訊系統安全局(ANSSI)揭露的資訊相符。

為何攻擊者選擇RDP作為入侵的手段?Palo Alto認為,相較於釣魚郵件、社交工程手法,或者是利用軟體漏洞等方式,透過RDP能降低所需的時間和費用。除此之外,Mespinoza節省攻擊成本的方式,還包括運用多個免費的開源工具,以及受害電腦內部現成的工具就地取材(LoL)等做法。

針對Mespinoza專門透過RDP入侵受害組織的現象,Palo Alto指出,由於攻擊者很容易透過自動化的方式,來找尋可存取的RDP伺服器發動攻擊,他們引用自家的研究報告強調,近三分之一的資安問題與RDP有關,呼籲企業要加強與RDP存取相關的控管及防護。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02