紅帽

7/9~7/15 精選容器新聞

#容器資安 #K8s

紅帽公布最新K8s安全報告,最常見的資安事件是配置出錯

紅帽今年初宣布併購了一家容器資安新創StackRox,隨後也在6月底時,公布了一項由這家新創今年初進行的K8s資安調查報告。超過5百名DevOps人員、維運工程師或資安專家參與了這次調查。

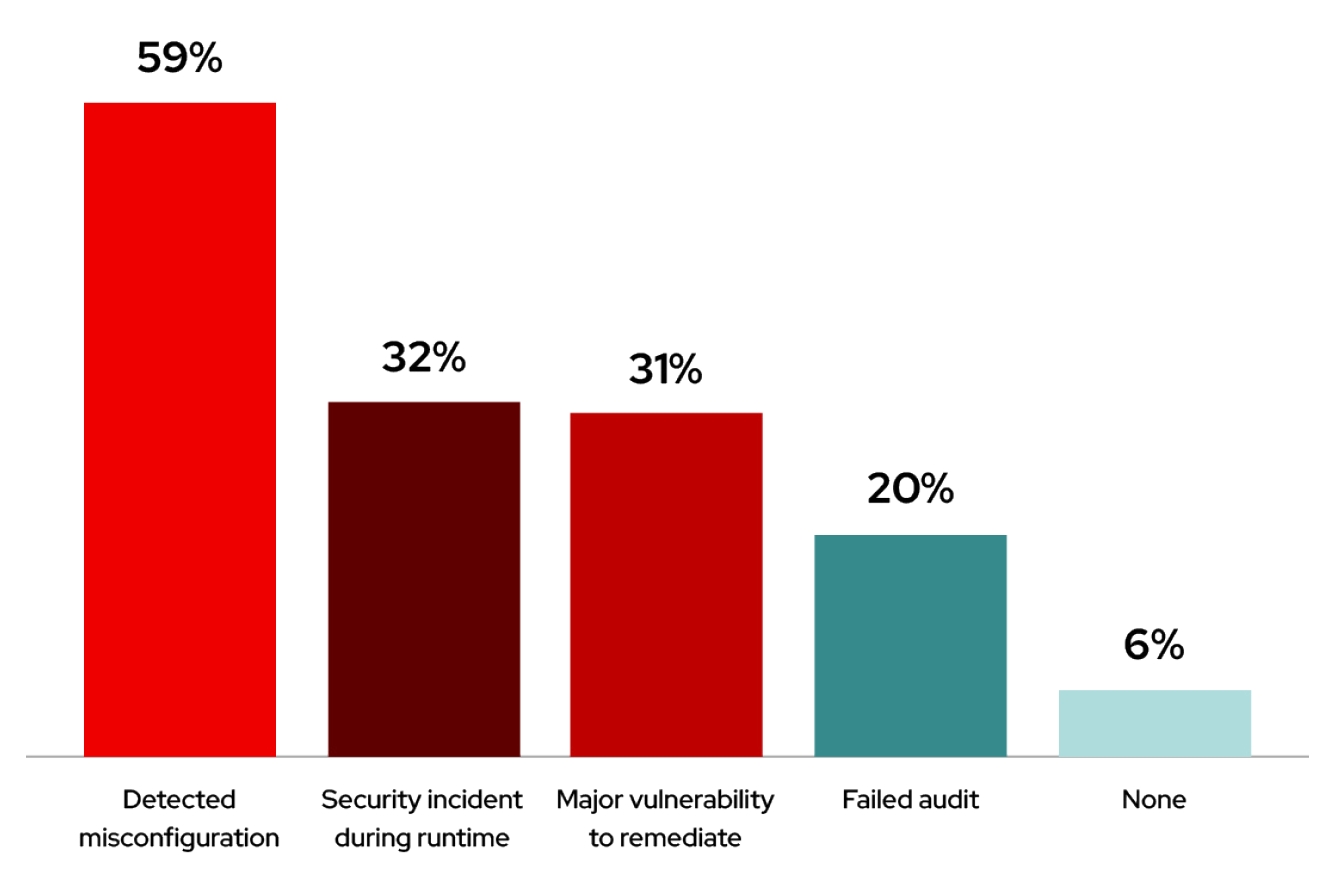

儘管如此,根據這份調查報告,過去12個月,高達94%的填答者都發生過至少一次的資安事件,其中最大宗的就是配置錯誤(misconfiguration)導致的資安事件,高達59%,等於是每5個人,就有3個人遇過。這個比例甚至比runtime資安事件(32%)和重大漏洞(31%)的比例還要高。

報告也分析造成這類事件的原因是,K8s的功能太過於強大,當負載工作量不大時,很容易建立夠安全的配置,但是隨著企業對K8s越用越多,進而導致配置複雜度暗藏的風險也會越來越高,尤其若企業沒有一套妥善的資安政策或是持續落實的容器資安機制,更是容易累積越來越多的技術債。

維運人員比較容易注意到K8s儀表板的部署風險,得避免暴露在對外的網路,但容易忽略了單一pod叢集在各種資安環境上不同考量,或是導入K8s角色存取控制機制RBAC時的配置錯誤。另外一個造成配置複雜度的原因則是,將近半數填答者都是採取混合雲架構的部署環境,私有K8s環境和公有雲上的K8s環境兩者混用。企業對於容器資安政策的訂定,仍有26%填答者所屬企業才正在規畫,30%則只有基本安全政策,缺乏了更細緻或因應更複雜使用情境下的容器資安政策考量。

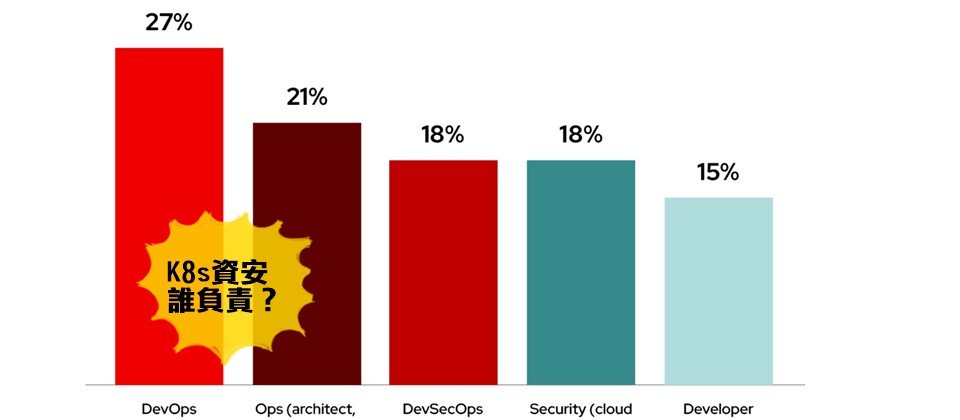

不過,容器資安責任的歸屬仍非常分歧,27%企業指派給DevOps,21%則由維運團隊負責,另有18%企業則交給資安團隊,只有18%企業有專門的DevSecOps團隊,但超過7成企業都認同,自家DevOps和資安團隊必需要有一套安全協作的方式,才能進一步落實容器的安全。

#Docker #容器元件 #runtime

經過漫長的5年,runC終於釋出了1.0版

許多容器管理平臺內建的標準容器執行元件runC,終於正式釋出了1.0版,這個由Docker開發,後來交給了開放容器倡議(Open Container Initiative,OCI)負責維護的runtime專案,早在2016年就是出了v1.0.0的候選版本rc1,但遲遲沒有變成正式版,直到最近。因為runc是許多雲端供應商如AWS、Google或容器軟體商如紅帽,在他們產品或服務中的預設元件,而且是能夠取得主機端最高權限的元件,因此,好幾次都因為發現了新的漏洞而遲遲停留在候選版本中。例如2019年2月時,runC就曾發現一個漏洞,能讓駭客把程式碼嵌入一個縣有導致其他容器執行元件如Docker、containerd、Podman到CRI-O等runtime也都受害,影響之廣,幾乎runC一出狀況就是高風險。候選版本甚至發展到了rc94,也就是94個候選版,現在終於進入1.0。這也意味著容器基礎元件進入穩定期,那些內建runC的各大公雲或K8s軟體,都有一個正式且共通的容器執行元件。

#Linux容器 #容器資安 #Sophos

強化Linux容器安全布局,Sophos併購容器即時偵測工具Capsule8

最近老牌防毒軟體資安商Sophos宣布併購了一家專門提供Linux容器即時偵測工具商Capsule8,要來擴大他們在Linux伺服器市場上的資安產品布局。Sophos產品長Dan Schiappa更預告,明年就會將Capsule8平臺整合到Sophos管理介面中,成為Sophos在5月宣布的Adaptive Cybersecurity Ecosystem(簡稱ACE生態圈)其中一環產品。Sophos也計畫將Capsule8整合到自家入侵偵測產品XDR、Intercept X EDR產品以及Sophos的MRT威脅回應管理工具和快速反應服務等。他強調,Sophos的策略就是要建立跨Windows和Linux環境的自動化資安平臺。

#Java開發 #自動化測試

AtomicJar計畫把開源的Java容器單元測試工具變成新服務

最近在一個Java開發者會議上,一家雲端測試服務新創AtomicJar執行長Sergei Egorov宣布,已經募資了4百萬美元,要把Testcontainers這個開源的Java自動化整合測試工具,變成一項服務。Testcontainers是AtomicJar技術長Richard Northy在2015年在顧問公司擔任工程師時設計的開源工具,後來大受Java開發圈的青睞,許多大公司都愛用,如Google、Oracle或Uber等。目前每個月有數千家公司經常使用,累計下載呼叫量超過1百萬次。Sergei Egorov強調,這一群現有的企業使用社群會成為AtomicJar接觸企業IT團隊的起點。AtomicJar未來將提供預先各種平臺的預先配置環境,方便開發者引用來進行各種整合測試之用。

.jpg)

#雲端維運 #K8s #Ubuntu

K8s和雲端維運大調查,近1成金融業擁抱K8s,熱度僅次科技業

Ubuntu發行商Canonical最近公布了一份K8s和雲端維運大調查,調查了1,200名所屬企業或工作上會用到K8s的人來參加,還找來Google、Amazon等擅長CNCF維運框架的專家協助分析。根據這份調查,已經採用K8s的產業,最大宗仍是科技業,高達4成,但也有近1成的使用者來自金融業,比教育機構(8.1%)或電信業(6.4%)都來得高。

Google首席開發者傳教士Kelsey Hightower分析,這也符合Google看到的實際情況,金融業雖然會有資安和法遵上的種種考量,但這產業有足夠資源,經常是更快擁抱新技術的產業,而電信業者則是逐漸將K8s部署到地區資料中心來提供串流內容的服務。另外,這次調查也發現,目前混用裸機、VM和K8s三種執行環境的使用者最多,將近3成,其次也有15.7%的使用者所有應用都部署在K8s環境中,另外還有1成5使用者正要將VM上的工作負載,完全轉移到K8s環境上。最多人使用的本地端K8s開發環境則是Minikube版本。

#容器化顧問服務 #IBM

IBM持續擴充顧問服務部門戰力,新併購容器服務商BoxBoat

最近IBM宣布買下一家K8s服務商,來強化自身顧問服務團隊。這家公司是創立於2016年的BoxBoat,以容器及DevOps諮詢服務為主,可輔導企業將既有應用容器化、建立Kubernetes的工具、並提供相關流程規劃、DevSecOps、人員訓練、顧問服務。客戶群不乏財星100大企業及政府部門。BoxBoat集結Kubernetes管理、開發及自動化經驗。IBM表示,該公司併購後仍將維持與AWS、Azure及GCP的合作。IBM在今年初也另外收購了芬蘭多雲諮詢服務商Nordcloud和Taos。

#雲端原生平臺 #5G應用

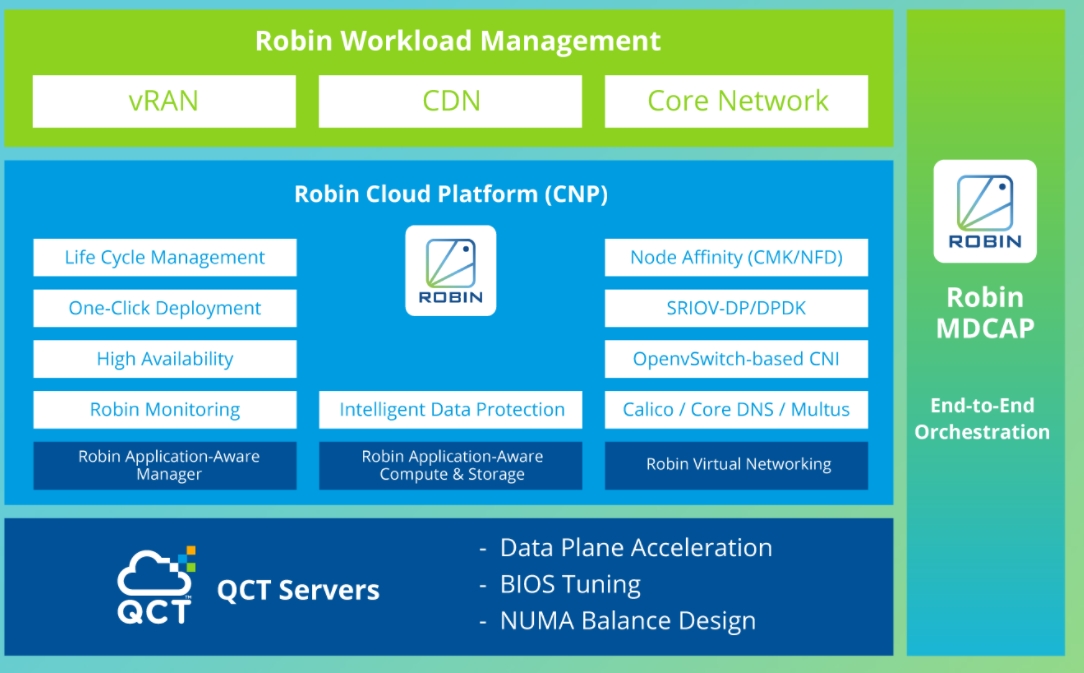

雲達科技和5G應用自動化平臺商Robin.io聯手,要讓電信商靠K8s變成雲端原生平臺商

廣達旗下雲達科技最近宣布,和國外一家5G應用自動化平臺商Robin.io聯手進軍5G電信市場,結合Robin.io利用K8s打造的跨叢集自動化平臺(MDCAP)、雲端原生平臺軟體(CNP)、雲端原生儲存軟體(CNS)等,結合雲達的伺服器硬體產品,來提供電信商建立一套高度自動化和容易調度的雲端原生服務基礎架構,來支撐5G應用程式的部署和管理需求。

責任編輯:王宏仁

更多容器新聞

Aqua資安公司發現近期有駭客專門鎖定Docker API配置錯誤,不用1小時內就能攻破

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02