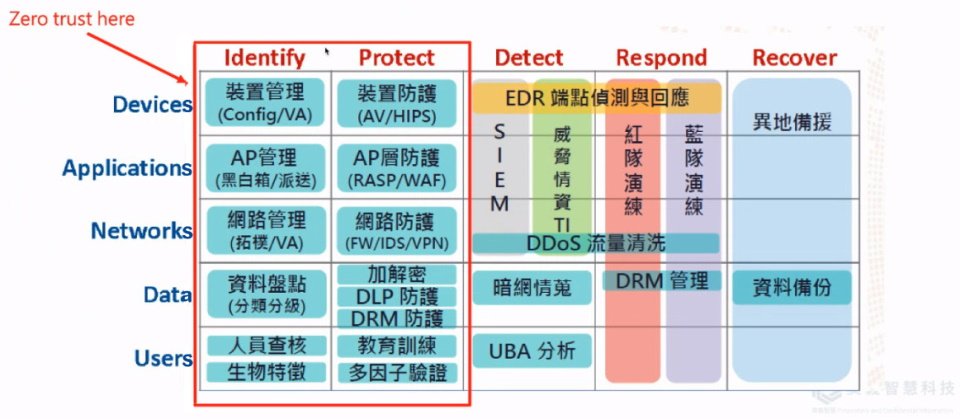

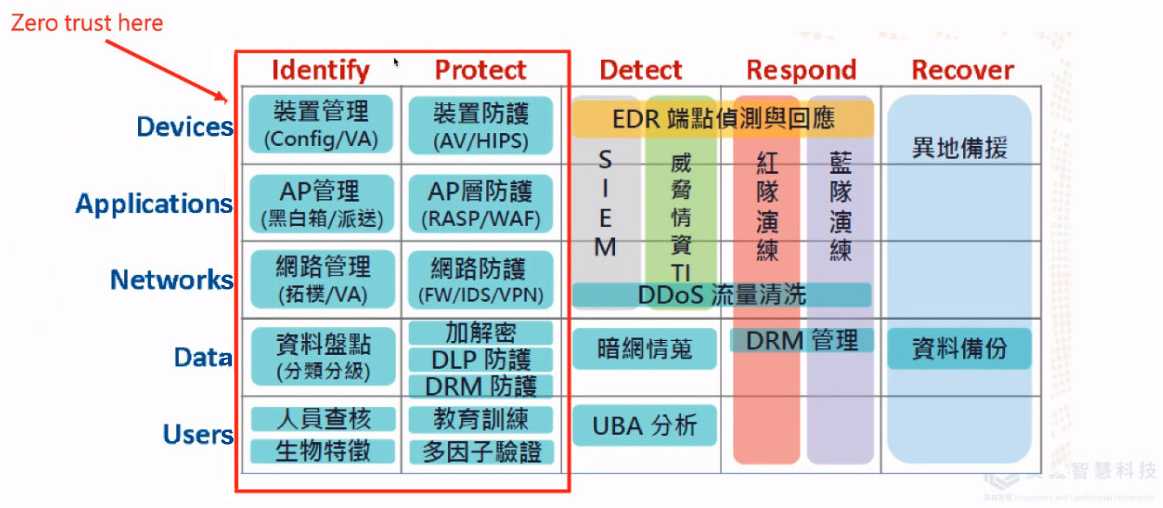

企業該如何看待零信任網路安全策略?奧義智慧資深研究員陳仲寬表示,若對照安全模型Cyber Defense Matrix(CDM)的框架而言,零信任架構有助於整個識別與保護面向的強化。(圖片來源/奧義智慧)

面對零信任的議題,隨著各大資安廠商的推動,以及美國NIST SP 800-207的文件發布,臺灣企業與組織也很關心此一發展,但現階段應該要有那些認知呢?我們找來多位資安專家與業者來解說,由他們提出具體的建議。

NIST已界定ZTA問題範圍,奠定未來實作方向

儘管零信任已經談了很多年,但隨著NIST SP 800-207文件發布,探討並說明如何建立零信任架構(Zero Trust architecture,ZTA),對於ZTA邁向實務的發展而言,有很大的意義。

臺灣科技大學教授查士朝指出,這份標準文件,不僅是提供美國政府遵循的依據,也可作為日後各界討論ZTA時,可以作為名詞上的共識,創造同樣的說法讓各界去應用,而後續也會有相關的SP 1800系列的網路安全實作指南,提供ZTA的實務指引。

對於SP 800-207帶來的益處,奧義智慧資深研究員陳仲寬指出,它確定了各方探討零信任時的問題範圍,包括提出了ZTA邏輯元件構成,以及部署情境與用例。

同時,此文件也提供了具體的作法。例如,針對邁向零信任的步驟提出說明,包含當ZTA與傳統架構並存,以及在傳統網路架構導入ZTA的步驟。因此,NIST不僅是提出具體的架構,也提出如何漸進發展為ZTA的方式。

此外,由於這是第一個由政府研究單位發布的白皮書,與之前許多廠商提出的白皮書相比,NIST在各方面較為客觀,而且,在SP 800-207發布後,主要零信任解決方案的廠商也都做了與該文件的對照。因此,其重要性不言而喻。

釐清零信任網路安全的含意,有助於與各方的溝通與討論

雖然零信任議題當紅,各界看重其可帶動網路安全的提升,但我們實際看待「零信任」議題時,還是有些觀念有必要先釐清。

舉例來說,近年在資安界熱議的零信任,不論是零信任模型,以及零信任架構,都是基於企業網路安全範疇而論。

然而,一般人在接收零信任的觀念時,若不清楚有相關前提,就字面上的直覺念頭,可能會認為這只是「採取全不信任的態度」,或是聯想到「盡可能限縮被攻擊的表面」,雖然部分概念上並沒有錯,但基於零信任的網路安全,其內涵並不只是如此,而這樣的認知落差,就很有可能容易產生混淆。

另一方面,許多資安廠商都已呼應零信任,或是提出打著零信任旗幟的解決方案,當企業用戶在看待這樣的字詞時,也可能容易有認知落差。

查士朝表示,現在很多產品號稱與ZTA相關,但企業用戶必須了解:這些解決方案是滿足ZTA的哪些方面需求?

他認為,最簡單的方式,可藉由ZTA的5大關鍵元素來區分,包括最核心的存取控制、以及識別存取者身分、持續監控並視為存取控制依據,還有保護裝置安全與限制存取範圍,以分辨該方案所涵蓋的面向。

換言之,這將有助於要導入ZTA的企業用戶,能夠理解各家解決方案對應到的環節,或只是某環節下的一部分。讓企業在看待這些解決方案時,可以更有邏輯。

關於各廠商提出的ZTA方案,工研院產業與經濟研究中心電子與系統研究組研究經理徐富桂認為,由於每家廠商作法都不太一樣,企業用戶需考慮自身環境與情境,才能有效去應用。

以Google的BeyondCorp為例,可支援雲端、企業內部部署或混合式環境,其作法是用戶需連至特定的網站入口(Portal),以瀏覽器介面為主,因此,不同於在端點安裝代理程式(Agent)的方式。

而在政策引擎的設計方面,每家廠商做法也會不同,使用的AI、機器學習、自動化等技術,以及風險評估的機制,也會成為各廠商技術上的獨到之處。

臺灣企業多半對零信任還陌生,階段式導入從掌握現況做起

現在是否為邁向零信任網路安全的最好時機?過去企業可能對於BYOD、雲端應用與遠端工作等,已採取各自的解決方案,但相較之下,基於零信任原則的網路安全架構,算是比較完整且全面,可視為增強網路安全架構的基石。

對此,查士朝表示,隨著現在遠端工作的議題,企業在考量遠端工作時,順便朝ZTA架構發展,其實是不錯的時機點,但還是要看企業本身是否真的想強化網路安全。他另提到的是,美國國防部發表網路安全成熟度模型認證CMMC,此議題也很值得重視,是更具強制力的作法。

而對於臺灣ZTA的發展現況,徐富桂表示,他在2020年舉行的RSA大會上,已經看到不少廠商都有ZTA解決方案,國外這方面的發展算是趨於成熟,不過,他認為,臺灣企業對於零信任網路安全的認知,目前是相對比較不足。

至於是否已有臺灣企業開始朝ZTA邁進?徐富桂表示,已聽聞少數新竹的中小企業開始這麼做。

由於邁向零信任,並不是一步到位,究竟要花多久時間才能達到這樣的終極目標?這並沒有普遍的答案,就現階段而言,該如何著手,是有意導入ZTA的企業可關注的焦點。

基本上,NIST SP 800-207已提供導入的步驟,當中提到企業可以先從評估開始,而就現階段而言,我們如果要開始實踐ZTA,有那些需要注意的地方?

戴夫寇爾執行長翁浩正表示,ZTA的重點可先放在資安管理:先清查有那些資產,再來做管理面的盤點,該公司事業發展經理鍾澤華強調,在盤點過程中,還有個容易忽略的重要觀念,那就是,必須要掌握業務單位的資料流,以瞭解現有的工作流程能否跟ZTA結合。

對此,奧義智慧陳仲寬同樣指出這方面的重要性,他認為,瞭解企業資料怎麼被應用相當重要──因為,企業過去較少針對存取路徑的盤點,釐清之後,才能知道要在那些地方部署存取管控點,以監控到所有資源存取。而且,除了考量使用者的存取,現在企業內部有很多工作流程,其實是機器在執行存取行為,這同樣要納入考量。

綜合上述說法,我們可以發現,企業在初期邁向零信任時,資料流的盤點可能是一大挑戰。

零信任是一段旅程,企業須重新思考如何做到更嚴謹的資料存取控制

無論如何,零信任的網路安全策略,已經成為當今一大趨勢,能夠解決內網預設信任、降低資料外洩等問題,但要達到終極目標,也將面對一些挑戰,畢竟,從現有的邊界防護策略過渡到零信任網路安全策略,也需要漸進的導入過程,也難怪資安界常說推進到零信任將是一段旅程。

從攻防角度看零信任網路安全

企業該如何看待零信任網路安全策略?奧義智慧資深研究員陳仲寬表示,若對照安全模型Cyber Defense Matrix(CDM)的框架而言,零信任架構有助於整個識別與保護面向的強化。(圖片來源/奧義智慧)

面對零信任網路安全,不只是降低資料外洩、解決內網預設信任等問題,從防禦與攻擊角度來看,也是資安與IT單位可延伸探討的議題。

以防禦觀點而言,奧義智慧資深研究員陳仲寬表示,從安全模型Cyber Defense Matrix(CDM)來看,在這個5乘5的矩陣中,零信任所涵蓋的範圍,可說是整個識別與保護的面向,包含了裝置、應用程式、網路、資料與使用者的範疇。他並指出,過去幾年,資安韌性已成為許多研究單位重視的一環,其中NIST SP 800-160 Vol. 2 也陳述了如何從系統設計的層面,從早期就加強資安韌性。但所提的技術繁雜,有些互相呼應,有些相互衝突。而零信任架構則是在「沒有隱性信任(Implicit trust)的主軸」下,可以實作資安韌性的方式。

而從攻擊者角度而言,零信任網路安全也需與其他資安議題呼應。戴夫寇爾執行長翁浩正指出,在很多攻擊事件或演練經驗中,攻擊方會繞過身分驗證機制,依此思考模式,因零信任導入的機制,是否也可能成為駭客的新目標;同時,還要注意零信任實作面不足的情況,或是ZTA所信任的PEP可能被攻破,這些風險面將是管理上與軟體供應鏈等資安議題的範疇。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02