SolarWinds

就在SolarWinds修補了已被攻陷的新零時差漏洞的隔天,微軟揭露了發現漏洞的過程,並說根據駭客的攻擊策略、程序,以及受害者的屬性,相信駭客是來自於中國的DEV-0322。

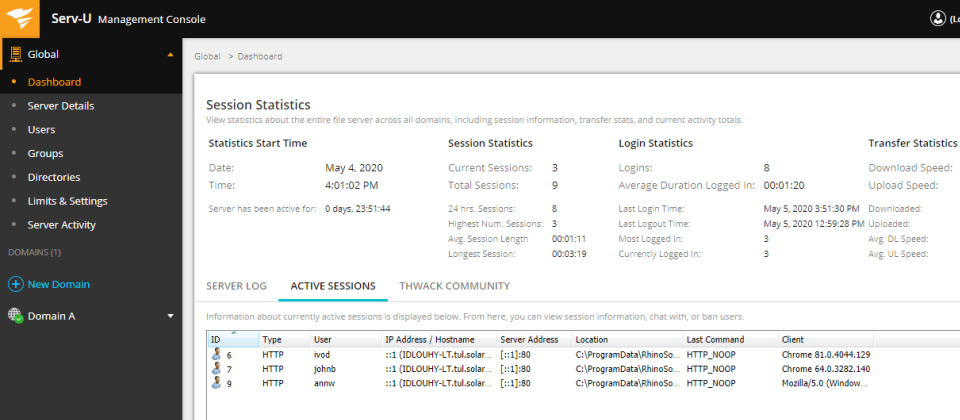

微軟威脅情報中心(Microsoft Threat Intelligence Center,MSTIC)是在進行例行性調查時,於Microsoft 365 Defender遙測中發現此一零時差攻擊行動,該團隊察覺到有一異常的惡意程式從Serv-U程序中產生,進而猜測Serv-U可能已被危害。

分析顯示DEV-0322把cmd.exe命令的輸出置放在Serv-U內一個可由網路存取的檔案中,以讓駭客能夠隨時存取命令結果,DEV-0322還在Serv-U上新增一個全球用戶,把自己變成Serv-U的管理員。

微軟一開始是先發現攻擊程式的功能,再針對Serv-U的二進位檔案展開漏洞研究,藉由黑盒子分析才辨識出提交給SolarWinds的CVE-2021-35211漏洞。

CVE-2021-35211存在於Serv-U中Secure Shell(SSH)協定的實現,倘若Serv-U的SSH曝露在網路上,成功的開採將允許駭客自遠端以特權執行任意程式,使得不論是微軟或SolarWinds都催促用戶儘快部署相關更新。

SolarWinds則說,此一漏洞影響Serv-U Managed File Transfer Server與Serv-U Secured FTP,波及Serv-U 15.2.3 HF1與之前的所有版本,呼籲用戶升級到Serv-U 15.2.3 HF2。

至於DEV-0322駭客集團過去多半鎖定美國國防工業基地及軟體公司發動攻擊,該集團位於中國,其攻擊架構經常利用商業化的VPN解決方案或藉由危害消費者的路由器來閃避追蹤。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03