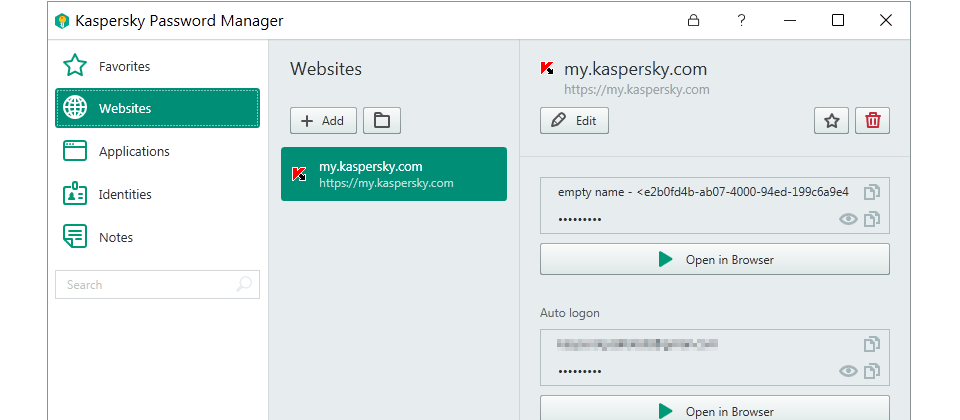

卡巴斯基

許多人會以密碼管理器來產生密碼以確保安全。一家安全廠商研究發現,卡巴斯基的密碼管理器(Kaspersky Password Manager,KPM)產生的密碼不夠安全,有一個問題讓它的密碼只要幾分鐘即可暴力破解。不過這項問題已經被解決。

安全公司Ledger Donjon研究人員Jean-Baptiste Bédrune發現,KPM的數個基本技術問題,使其密碼安全性被大幅減弱。首先,它使用一種複雜方法來產生密碼。這種方法是利用較少被使用的字母來產生密碼,例如一般用戶較常使用e或a或th及he字母組,但較少用x及J、或是qx、zr。KPM就是運用這原則產生密碼,因此對暴力破解者來說,得花更長時間。

但這種方法的優點也變成一種偏誤,減少了密碼產生的隨機性。如果攻擊者知道用戶使用KPM產生密碼,以專門工具破解速度就會快過隨機產生的長密碼。

但研究人員指出,KPM最大的技術問題在它加密的關鍵:偽隨機數生成器(pseudorandom number generator,PRNG)。它使用的是Mersenne Twister PRNG,這項技術是以目前時間的秒數為隨機種子(seed)來生成數字序列。從2010到2021年之間有315619200秒,也就是說,KPM最多只能產生315619200組密碼。對高速電腦而言,破解這些只要幾分鐘的時間。

而且,有些網站或論壇還會顯示帳號產生的時間,因此只要知道帳號建立的日期,攻擊者就能縮小測試範圍到100組密碼來破解。另外,如果有些外洩資料庫包含雜湊密碼、加密檔案庫的密碼或TrueCrypt/Veracrypt volumes,也可以用來破解以KPM產生的密碼。

研究人員在2019年6月通報卡巴斯基,這個問題被列為漏洞CVE-2020-27020,影響產品擴及Windows、Android及iOS版本。卡巴斯基於2019年10月到12月先後釋出KPM Windows 版本9.0.2 Patch F版、Android 版本9.2.14.872版及iOS版本9.2.14.31版解決該漏洞。其中,卡巴斯將Windows版KPM中的Mersenne Twister PRNG,換成了BCryptGenRandom 函式。

一切修補完成後,2020年10月13日卡巴斯基釋出9.0.2 Patch M,通知用戶重新產生某些密碼,並在今年第1季通知手機用戶。卡巴斯基在4月及5月分別發出安全公告及這項漏洞的細節。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09