Proofpoint

滲透測試工具Cobalt Strike在網路攻擊中常會被駭客利用,但最近2到3年有變得較為頻繁的情況。在2020年12月爆發的SolarWinds供應鏈攻擊事件中,駭客就利用這款工具,進行第二階段的攻擊行動。而在近期的事故裡,也時常傳出攻擊者在過程裡濫用Cobalt Strike。

但這樣的情況究竟多為嚴重?近期資安公司Proofpoint提出調查結果──在2020年,攻擊者運用該滲透測試工具的情況,較2019年增加了161%,因此,該公司認為這種頻繁運用Cobalt Strike於攻擊行動的現象,在2021年仍然會延續。

針對上述的推論,該公司也提出另外一個層面的看法:過往會利用Cobalt Strike的攻擊者,主要是APT組織與國家級駭客,而目前該工具被運用於網路犯罪的層面更廣,不少惡意軟體的操作者也會在攻擊過程運用。

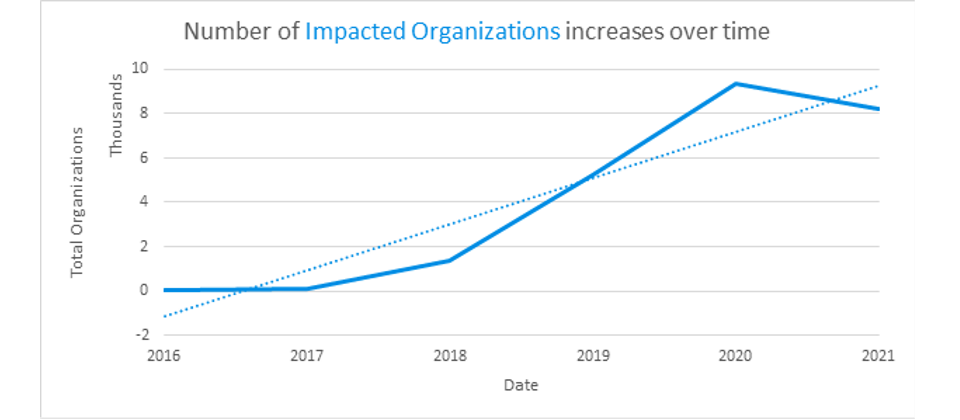

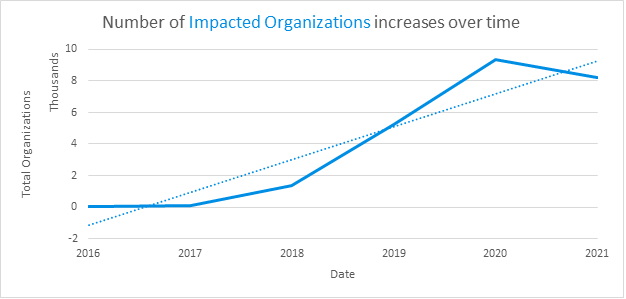

而對於最近幾年Cobalt Strike被用於攻擊的情況,Proofpoint提出了數據圖來加以說明:在2016年到2017年,都只有少量的受害組織被發現攻擊者使用了這款工具;而到了2018年,開始有顯著增加的情形,當年攻擊者約在1千多家受害組織植入Cobalt Strike。

這樣的情況接著持續急劇惡化。2019年,約有5千家受害組織出現了Cobalt Strike,到了2020年則約有逾9千家。而在2021年,不到半年就有超過8千家組織成為該工具的受害者。再者,Proofpoint也提到,自2019年至今,濫用Cobalt Strike的攻擊僅有15%與已知的駭客組織有關,但在此之前,約有三分之二的攻擊,是資源充足的APT組織或駭客組織,才會使用相關的工具。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09