SolarWinds供應鏈攻擊事件簿

在2020年底,美國政府機構與企業遭遇有史以來最大的資安威脅,這場風暴的核心,是網路監控產品SolarWinds Orion平臺遭入侵,駭客透過這種方式間接攻入鎖定的目標對象,由於這套產品廣為美國政府機構與企業使用,隨著事件的揭露,已有越來越多受駭者,事件也持續蔓延,甚至還發現又有另一後門程式。

而這起事件的最初,其實是資安業者FireEye先表明被駭,該公司提供安全測試的工具外洩,沒想到隔周有媒體報導,美國財政部與商務部遭駭,且駭客攻擊手法與FireEye被駭事件如出一轍。

報導:國家級駭客透過供應鏈攻擊美國財政部與商務部

SolarWinds與美國政府於稿件發布前並未證實此事,但SolarWinds近日已坦承其IT監控平臺受到供應鏈攻擊,紐西蘭的CERT NZ則指出SolarWinds Orion平臺有個重大漏洞已遭開採, FireEye與許多採用該平臺的美國組織都已淪陷

美國國土安全部發布緊急指令,要聯邦機構立即關閉被植入木馬的SolarWinds系統

基於多個政府部門採用的SolarWinds Orion被植入木馬程式,美國國土安全部旗下CISA要求所有聯邦機構網站關閉這款IT監管平臺

微軟Defender Antivirus將開始封鎖惡意的SolarWinds二進位檔案

微軟Defender Antivirus將從臺北時間17日起,開始封鎖已知的惡意SolarWinds二進位檔案

SolarWinds攻擊行動躲過了美國斥資數百億美元建造的網路攻擊防禦系統Einstein

華盛頓郵報指出,美國政府斥資數百億美元建造的網路攻擊防禦系統Einstein只能偵測已知惡意程式與惡意IP,無法識別新的攻擊手法,包括近期俄羅斯駭客集團藉由危害SolarWinds Orion Platform的構建系統,滲透到採用該平台政府組織的攻擊行動

微軟、FireEye與GoDaddy建立SolarWinds攻擊的銷毀開關

駭客集團於SolarWinds Orion Platform平台上植入Sunburst木馬程式,以進駐採用該平台的各大組織,而微軟、FireEye與GoDaddy聯手打造該攻擊的銷毀開關(kill switch),強迫Sunburst自行中止行動

微軟調查發現逾40家客戶因採用SolarWinds產品,淪為駭客供應鏈攻擊目標

微軟針對同時採用Microsoft Defender與SolarWinds Orion的用戶,列出了全球的潛在受害者地圖,地圖上除了俄羅斯之外,潛在受害者幾乎遍布全球,從北美、歐洲,一直到亞洲的印度、中國、臺灣與日本

CISA:SolarWinds系統並非駭客唯一切入口

美國國土安全部旗下CISA在17日發表聲明,SolarWinds產品遭駭客滲透的相關APT攻擊,已對各級政府組織、重大基礎設施,以及私人組織帶來威脅,同時強調駭客對SolarWinds系統的危害,並非此波攻擊唯一切入點,CISA正在調查駭客還利用哪些管道進行滲透

資安廠商分析SolarWinds供應鏈攻擊後門程式,研判駭客自去年底開始攻擊

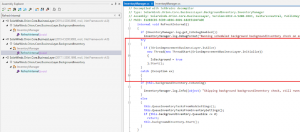

IT網管平臺業者SolarWinds的供應鏈攻擊事件,不僅Orion平臺的用戶擔心可能成為受害者,對於攻擊事件的來龍去脈,也引起資安專家的關注,紛紛提出他們發現的跡證。其中,有一家威脅情資公司ReversingLab,針對先前FireEye揭露的SunBurst後門程式進行分析,指出駭客同時騙過了SolarWinds的開發團隊,還愚弄了Orion用戶部署的資安防護系統,而導致駭客自去年10月發動攻擊以來,到了現在才被發現

WSJ:思科、英特爾與Nvidia都安裝了含漏洞的SolarWinds Orion系統

華爾街日報(WSJ)向這些業者求證後,絕大多數的業者都承認木馬程式的存在,但並未見到駭客的攻擊行動