SolarWinds供應鏈攻擊事件簿

在2020年底,美國政府機構與企業遭遇有史以來最大的資安威脅,這場風暴的核心,是網路監控產品SolarWinds Orion平臺遭入侵,駭客透過這種方式間接攻入鎖定的目標對象,由於這套產品廣為美國政府機構與企業使用,隨著事件的揭露,已有越來越多受駭者,事件也持續蔓延,甚至還發現又有另一後門程式。

而這起事件的最初,其實是資安業者FireEye先表明被駭,該公司提供安全測試的工具外洩,沒想到隔周有媒體報導,美國財政部與商務部遭駭,且駭客攻擊手法與FireEye被駭事件如出一轍。

SolarWinds Orion供應鏈攻擊事件震驚全美,臺灣是否受影響?行政院資安處表示公部門採購皆非受影響產品

近期SolarWinds Orion供應鏈攻擊風暴持續受關注,臺灣是否也有用戶受影響亦成關注焦點,目前得知狀況是,我國機關單位雖然有採購該品牌產品,但都不是受影響的產品。

針對SolarWinds Orion攻擊的駭客不只1組!多家資安廠商發現第2個後門程式

繼FireEye揭露SolarWinds供應鏈攻擊事件的後門程式SunBurst(或稱為Solarigate)之後,自12月15日起,多家資安公司陸續表示,還有其他駭客出手發動攻擊!因為,他們在受害組織的SolarWinds Orion系統裡,發現了第2個後門程式Supernova

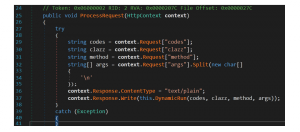

SolarWinds發布官方通知,證實另一木馬程式Supernova的存在

SolarWinds除了證實Supernova的存在,也已釋出可防範Supernova及Sunburst木馬程式攻擊的Orion Platform 2019.4 HF6與Orion Platform 2020.2.1 HF2

CISA釋出Azure/Microsoft 365環境的惡意活動免費偵測工具

資安媒體推測美國國土安全部旗下CISA針對Azure/Microsoft 365用戶,所釋出的惡意活動偵測工具,可能是用來辨識與SolarWinds Orion遭駭事件相關的攻擊行為

美國土安全部命令聯邦機構立即升級到SolarWinds Orion 2020.2.1 HF2

美國國土安全部旗下CISA,要求有採用SolarWinds Orion的聯邦機構,都必須在12月31日以前,全面升級到2020.2.1 HF2版本

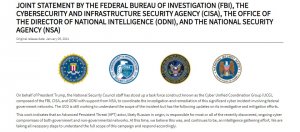

FBI、CISA與國安局發表共同聲明:SolarWinds攻擊可能是俄羅斯駭客所為

美國政府針對SolarWinds供應鏈遭駭事件成立跨部門調查小組,於1月5日發布調查報告,指出攻擊來源「可能」源自俄羅斯,俄羅斯大使館隨即否認這項指控

SolarWinds駭客存取了美國司法部3%的郵件帳號

美國司法部證實駭客藉由滲透SolarWinds Orion系統,而成功存取司法部大約3%的Office 365郵件信箱,但並未染指其他機密系統

SolarWinds遭駭事件讓聯邦法院機密文件的存放回歸傳統:紙本文件或隨身碟

因應法院採用的SolarWinds Orion被駭客滲透的資安事件,美國法院管理辦公室要求所有聯邦法院,改透過紙本或隨身碟等安全裝置,傳遞提交給法院的機密文件,並存放在獨立電腦系統,不再上傳至司法機關的檔案管理系統

SolarWinds供應鏈攻擊的肇事源頭為Sunspot惡意程式

SolarWinds聘請CrowdStrike針對Orion Platform被植入惡意程式一案進行調查,CrowdStrike發現駭客從一年多前便開始進行滲透攻擊,利用另一隻Sunspot惡意程式,把Orion Platform其中一個檔案,置換成含有Sunburst木馬的檔案