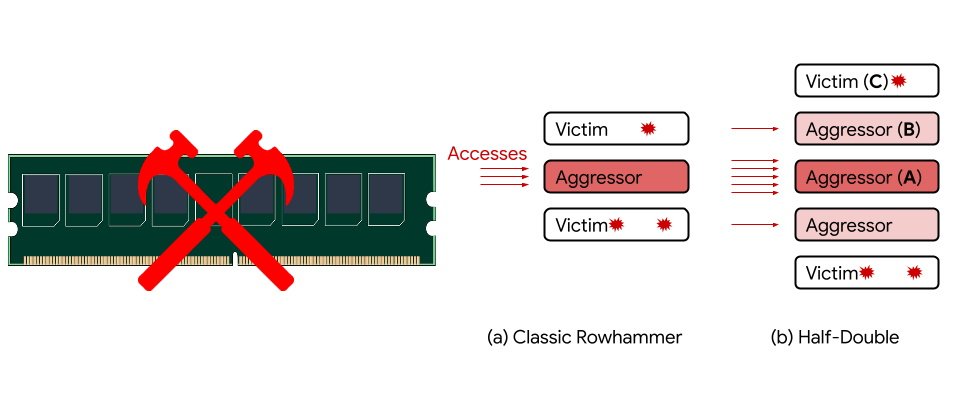

過去大家認為Rowhammer攻擊的執行距離只有一列,意即當重覆造訪記憶體的某一列時,就能讓它的隔壁列(兩列)造成位元翻轉現象,然而,Google的研究人員卻發現相關的攻擊其實能夠影響更遠的記憶體列。例如在A、B、C三個連續列中,若頻繁存取A列,不僅B列會受到影響,B列還會把Rowhammer效應傳送至C列,只是效果沒有那麼大,並將它稱之為Half-Double。(圖片來源/Pixabay、Google)

全球研究人員從2016年就開始討論DRAM記憶體的Rowhammer漏洞,它能藉由重覆造訪目標記憶體列的隔壁列記憶元,造成電壓波動,影響目標記憶體列,導致位元翻轉現象,近日Google則揭露了Half-Double,宣稱它是個新型態的Rowhammer技術,可把Rowhammer效應擴張到更遠的位元。

Google說明,Rowhammer其實很像是CPU中的推測執行漏洞,它們皆破壞了底層硬體的安全保證,對於Rowhammer來說,由於矽本身的電耦合現象,它可能得以繞過硬體與軟體的記憶體保護政策,使得不可靠的程式碼能突破沙箱保護並取得系統的控制權。

過去大家認為Rowhammer的執行距離只有一列,意即當重覆造訪記憶體的某一列時,就能讓它的隔壁列(兩列)造成位元翻轉現象,然而,Google的研究人員卻發現相關的攻擊其實能夠影響更遠的記憶體列。例如在A、B、C三個連續列中,若頻繁存取A列,不僅B列會受到影響,B列還會把Rowhammer效應傳送至C列,只是效果沒有那麼大,並將它稱之為Half-Double。

Google指出,這似乎代表著造成Rowhammer的電耦合有著距離屬性,當記憶元縮小時,它的效果會變得更強大,也能傳遞得更遠。

目前包括Google、半導體工程貿易組織,以及其它產業專家,都在研究Rowhammer現象的解決方案,同時也希望藉由類似的研究發表,協助研究人員及半導體產業尋得最終的解法。

雖然迄今尚未傳出針對Rowhammer現象的實際攻擊行動,但阿姆斯特丹自由大學(Vrije Universiteit Amsterdam)的漏洞安全實驗室VUSec Lab,已開發出可成功開採手機上DDR3與DDR4記憶體的攻擊工具。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02