彰基資安長粘良祁建置彰基資安聯防機制,透過資安防護軟體來自動監測網路流量、揪出異常事件,並自動斷網、發送通知。接下來,他要擴大納入有線用戶、分院,並加入更多可分析來源。

攝影/王若樸

彰化基督教醫院是臺灣少數設有資安長一職的醫院,彰基資安長粘良祁日前在臺灣資安大會上指出,醫療資安有缺人、缺錢、缺時間等3大挑戰,而他靠內網可視化5心法來克服,也建置了資安聯防機制,以網路流量監測軟體NDR為基礎,來自動對比惡意程式資料庫並即時斷線、發送通知,緩解資安人力缺乏的困境。接下來要擴大資安聯防機制,要納入分院和有線用戶,並擴大可分析來源。

資安人才名列10大熱門職缺第9,為何醫院招不到?

根據104人力銀行今年統計,臺灣熱門10大職缺中,資安工程師名列第9,平均薪資為53K。粘良祁以自身經驗為例,他尋找資安人才近2年,卻招募不到相關人才,一大原因是薪資不夠理想。比如今年2月,他面試一位資安求職者,對方期望月薪45K,但彰基原訂薪資低於期望值。雖然後來他上簽獲得提高薪資,但對方因有更好的選擇,並未報到。

因此,粘良祁認為,醫院缺乏資安人才,並不是醫院給不起薪資,而是會比照一般基層人員薪資起跳。因此,資安長需提出原因來說服高層才行。

醫療資安3缺困境如何解?

粘良祁指出,醫療資安常見缺人、缺錢、缺時間三困境。針對缺人困境,他按資安稽核標準,分3類醫療資安人力來建議,包括資安長、資安治理人員、資安防護人員。在他看來,資安長比資安工程師更難找,因此他提出「虛擬資安長」的做法,利用共享概念,讓多家中小型醫院共有一位資安長,來負責資安中心的管理和技術發展。

再來是資安治理人力,粘良祁指出,近幾年衛福部推動ISO 27001資安管理認證,許多醫院派人培訓、參與認證,醫院資訊室有不少人熟稔ISO資安管理作業。他建議醫院可鎖定ISO人員,來培養資安治理初階人才,但同時要避免「一人身兼二職的狀況,」也就是既要做資安工作,也要做IT工作的處境,可能造成人才分身乏術。

至於資安防護人員,粘良祁認為,醫院可從資訊室IT網管人員找起。這是因為,網管和資安技術大同小異,網管負責「連線」,維持各個設備、節點的互通,只要加上「控制力」,網管人員就能進階成為資安防護人員。

不只醫療資安人才不足是困境,預算不足也是一大問題。他建議,資安主管要善用預算、懂得說服高層。比如,他去年原本要淘汰100多臺Layer 2網路交換器,若採購同樣的舊型交換器,就難以與彰基未來要實施的邊境防護設備整合。他以避免無效支出為由,說服上級同意,來加碼採購新型網路交換器。

最後,醫療資安還有缺時間的困境。這是因為,許多醫療資安人員不單只做資安工作,通常還得兼顧IT作業,因此難有完整的時間思考或實踐更多資安策略,心有餘而力不足。面對這個問題,粘良祁自己採用自動化技術來緩解。

可用內網可視化5心法,解決醫療資安3困境

進一步來說,網管出身的粘良祁從技術面提出5大心法,來克服醫療資安的3缺困境。他的目標是內網可視化,包括流量監控、流量分析、自動判斷攻擊行為、自動攔截惡意行為流量(SOAR),以及搭配SOC平臺自動通報。他解釋,這5個步驟分別對應到「能看到、能分辨、能判斷、能阻擋、能通報」5個目的。

他解釋,把關網路流量的原因是,攻擊事件往往來自網路,因此流量監測很重要。再來第2步是分辨流量暴增的區域,找出來源IP、暴增時間、服務的通訊埠等,來鎖定「兇手或受害者。」

做到能看到、能分辨流量後,從這兩項的分析中判斷出攻擊行為,接著就是第3步「能判斷」,做到自動阻斷攻擊。第4步則是更進階的自動攔截惡意行為流量,透過寫好的腳本或聯防機制,來自動判斷攻擊並隔絕在外。最後一步再自動發布到衛福部的SOC平臺通報事件。

用資安聯防技術自動阻絕攻擊

粘良祁也以資安聯防技術實現上述心法。首先,他設置認證主機來確認無線網路使用者的身分,確認後使用者才能上網。若使用者與外部可疑IP連線,資安事件分析系統SIEM會記錄這些行為。若連線行為異常,就會透過存取控制系統自動斷線,不讓使用者上線。(如下圖)

.jpg)

之後,使用者若嘗試上線,系統會彈出視窗,告知電腦已中毒。「這個步驟很重要!」粘良祁解釋,告知使用者斷網原因,可避免後續處置糾紛,也能提高使用者體驗。

下階段加入有線用戶端,還要控管分院防火牆

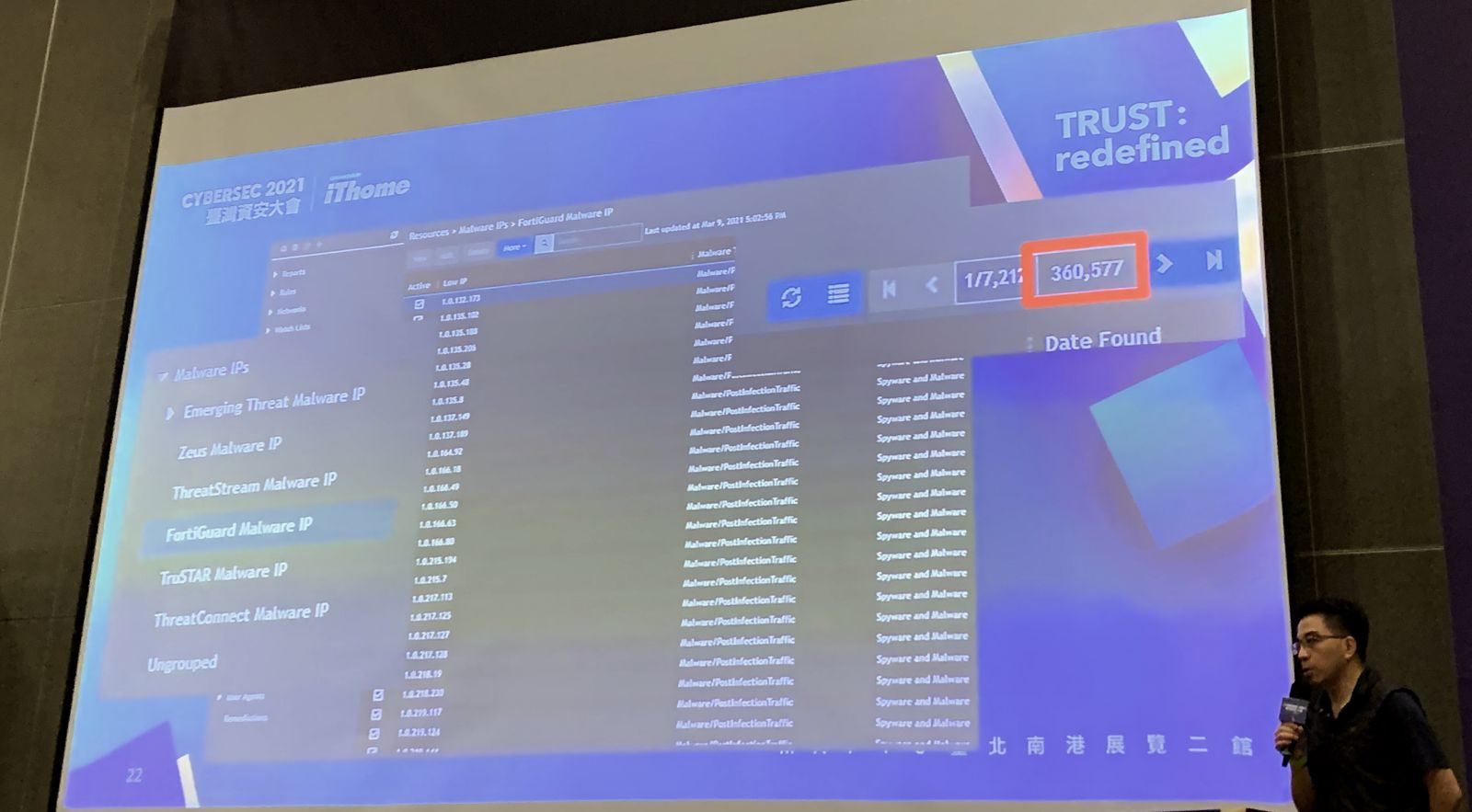

彰基的資安聯防技術以網路流量偵測軟體NDR為核心,可從網路流量變化中揪出異常事件。NDR會將使用者網路連線IP自動與內建的惡意程式資料庫對比,即時攔截、斷線。這類NDR軟體的資料庫多半會「與世界同步」,像彰基的NDR收錄了36萬個惡意程式IP資料,一旦院內電腦與這些惡意程式IP連線,系統會跳出警告視窗,告知使用者疑似中毒、需與IT部門或醫工部門聯絡,來重新開通權限。

這套防護軟體的通知,也會透過Line和Email來發送。以Line來說,通知內容有3種,包括惡意程式IP比對、IPS事件偵測,以及外部IP掃描,處理措施就包括內網IP隔絕15分鐘、外網IP隔離30天等。(如下圖)

這套防護軟體的通知,也會透過Line和Email來發送。以Line來說,通知內容有3種,包括惡意程式IP比對、IPS事件偵測,以及外部IP掃描,處理措施就包括內網IP隔絕15分鐘、外網IP隔離30天等。(如下圖)

.jpg)

接下來,粘良祁還有3個計畫來擴大聯防機制,首先是淘汰舊型有線交換器,改用新式無線交換器,進一步控管Mac電腦、將有線用戶納入聯防機制中。第二步是納管分院防火牆,將分院加入控管範圍內。最後是要導入更多偵測異常事件的軟體,來擴增可分析的日誌來源,像是入侵偵測IPS等。

他坦言,這些防護不會消滅惡意攻擊,彰基每周還是有許多伺服器被NDR告知異常,因此他認為,資安該做的不是「消滅惡意攻擊,」而是要與攻擊共存、想辦法抑制。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02