攝影/余至浩

近兩年,供應鏈資安問題逐漸浮上檯面,越來越多臺灣製造公司,隨時得面對來自全球駭客團體或組織發動的各種供應鏈攻擊,而且單只有企業自己資安做好還不夠,更要協同供應鏈夥伴,才能夠顧好每個供應鏈資安環節。針對供應鏈資安的威脅,資誠(PwC Taiwan)建議企業可從供應鏈資安框架6大面向開始著手做起。

由於傳統的供應鏈,僅專注於生產相關的原物料上,因此,若從業務策略的角度來看,供應鏈管理大多圍繞著產品生命周期、採購、客戶服務管理、倉儲管理等,主要目的在於避免供應鏈中斷或是營運意外的發生,但這裡面卻不包含資安。

資誠智能風險管理諮詢公司風險及控制執行董事張晉瑞就引用2013年一項PwC調查指出,當時僅2%受訪企業將資安當作供應鏈的重要風險,比例連一成都不到。

不過即使到了現今,不少重大資安事件,都跟供應鏈資安息息相關,但是一些製造公司供應鏈管理思維,仍停留在上一世代,而沒有因為這些供應鏈攻擊的出現而跟著一起前進。

甚至因應過去幾年全球化潮流,供應商管理朝向全球化管理發展,網路攻擊行為也跟著全球化,企業面對供應鏈攻擊的風險,也是全球化的威脅,

為了成功入侵目標對象,「全球駭客團體或犯罪組織,比你想像中還要關心你自己的供應商」他直言,這些駭客通常會透過各種管道,找到與目標企業的業務有密切往來的供應商,並鎖定整個供應鏈中安全防護較弱的環節進行攻擊。

從攻擊手法來看,可分成軟體與硬體供應鏈攻擊,以軟體面而言,駭客會透過入侵特定軟體或韌體開發公司或委外人員電腦,進行竄改程式或下載連結等行為,造成大範圍感染與擴散,又或是利用入侵的軟體開發商做為跳板,再透過客戶環境,利用受信任的管道進行散播。

另就硬體面來說,攻擊者也能透過在設備生產階段植入惡意程式,利用自有品牌業者的品牌名氣,讓消費者購入,亦或是透過設備的特性取得客戶不同敏感資訊如SIM卡、OTP密碼、企業機密資料等,從中獲取不當利益。

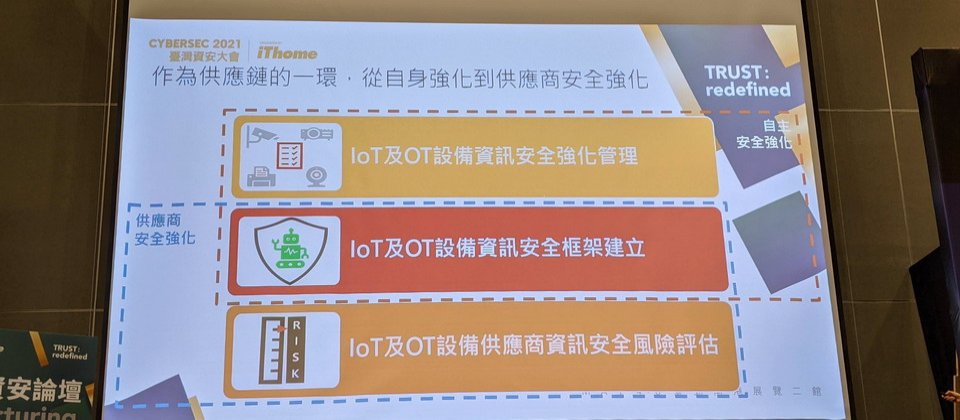

他將製造業缺乏供應鏈安全管理風險分為3大類,一個是資訊系統中常被遺忘的IoT設備安全管理,以及常常不在資安管控範圍內的工控OT安全管理,還有複雜難以確認的供應鏈風險管理。

作為供應鏈資安的一環,他指出,企業當務之急,就是先強化自身的資安體質,做好內部工控OT及IoT設備的資安管理。

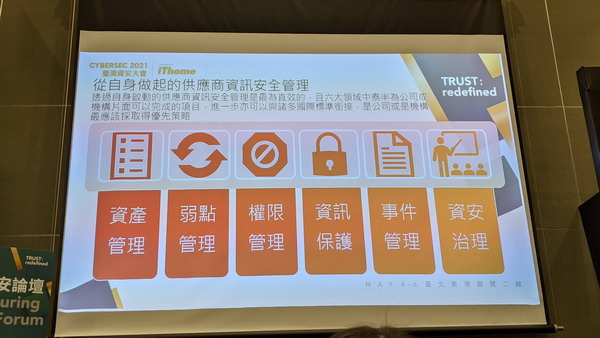

具體作為,張晉瑞表示,企業可以優先從供應鏈資安框架6大面向開始著手,包括權限管理、資安治裡、事件管理、資訊保護、弱點管理、資產管理。

舉例來說,在物聯網及工控OT設備資安方面,資產管理是第一步,也就是從這裡開始著手,包括設備定義、盤點,以及繪製拓譜圖,找到相連的路徑的關聯,如屬於內網或外網,並針對不同等級風險,給予不同安全防護強度。

再來是對這些工控OT設備或IoT裝置進行弱掃測試,並即時更新,避免出現漏洞,若是設備老舊無法更新,下一步就可擬定汰換計畫,或是暫時將它從對外網路區段換到內網,或是改用獨立網段,來降低其風險。

第三個面向是權限管理,例如嚴格限制所有連網的IoT裝置或系統的存取的權限,藉此來管制這些裝置存取敏感資料及關鍵應用程式的權限,並提供更安全的保護機制,如搭配帳密管理或身分驗證機制。

當然,這些工控OT設備或IoT裝置通過網路回傳的各種數據,也得做好資料保護。如所有裝置連線都要加密,並關閉不必要的網路連線及服務,同時以白名單等機制進行設備管理,還有建立資料流拓譜圖,隨時掌握這些資料的流向,以及做好資料存取的管控。

另外,事件通報與處理程序的建立也相當重要,例如由企業事先與設備供應商明定權責,並將資安列入合約要求,以便發生資安事件時,對方可以盡快協助處理,避免資安災情擴大。這是第5個面向

最後一個面向是資安治理,企業在自己內部應設有資安組織和專責人員,來負責整家公司資安防護與安全管理,並定期對內提供資安教育訓練等,來提升公司整體資安防護意識。

完成自我資安強化之後,接下來則是強化供應鏈安全。他表示,首先是建立一套資安框架,當作與供應商夥伴溝通的共同語言,進而從供應鏈上游到下游之間形成一個互動的合作關係模式,如此一來,才能幫助企業完成整個供應鏈的資安管理。

當然,他強調,要落實供應鏈資安,絕對不是閉門造車,而是要跟國際標準接軌,才可以讓公司的供應鏈夥伴具有共同語言,一起向前進,避免多頭馬車式的強化而形成的資安漏洞,並且為公司及供應鏈夥伴打造共同量尺,以衡量資安強化的成熟度。

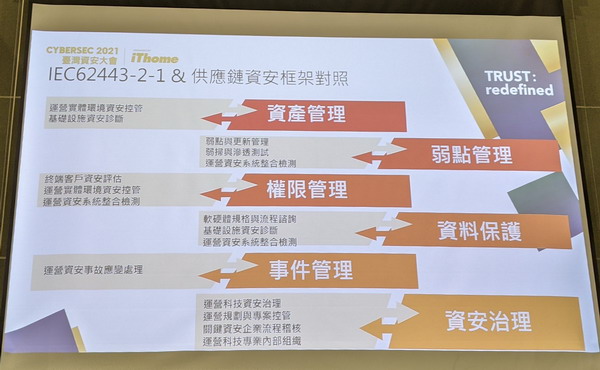

舉例來說,上述提到的供應鏈資安框架6大面向,皆可對應到工控資訊安全標準IEC62443,而不會重工,例如在IEC62443-2-1裡面提到運營實體環境的資安管控、基礎設施資安診斷,就可對應到6大面向中的資產管理,而弱點與更新管理對應的就是弱點管理,至於終端客戶資安評估對應的就是權限管理等。

另在供應商的管理上,張晉瑞表示,企業也可依據IEC62443-2-4管理要點,來建立供應商安全管理框架,作為供應商安全檢核的依據,要求供應商逐一落實,包括無線網路環境、遠端連線管理、網路系統架構、內外部查核活動、解決方案維運人員、帳戶權限管理、資訊安全儀表板、資安事件處理回應、更新修補管理、惡意程式管理、系統配置強化管理、備份復原管理等12項。這些項目都與供應鏈資安框架6大面向相關。

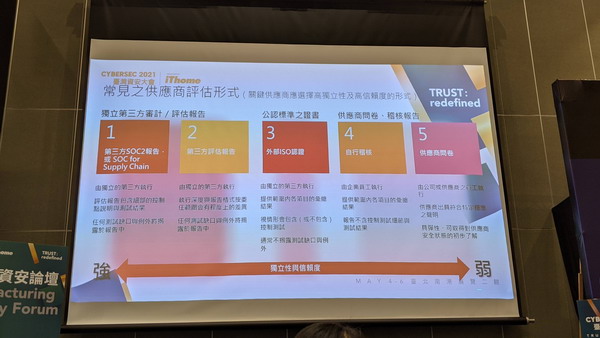

除此之外,他還提到,針對提供OT與IoT設備的供應商,需要建立資安風險評估機制。他彙整了常見的供應商評估形式,並依獨立性與信賴度的強弱來區分,其中擁有高度獨立性與信賴性的評估形式,是獨立第三方SOC2報告或供應鏈SOC報告框架,其內容包含需由獨立的第三方執行,相關評估報告亦需涵蓋細部的控制點說明與測試結果,並且任何測試缺口與例外都要揭露於報告中。其次是第三方評估報告,或是經由外部ISO認證取得證書,至於企業自行稽核與供應商填答問卷,在獨立性與信賴度方面則較為偏弱。

面對供應鏈資安威脅,張晉瑞強調,企業資安已經不能獨善其身,不單自身做好資安就行,唯有建立共同語言,與供應鏈夥伴協同合作,再透過適當方式呈現結果,如取得獨立報告或ISO相關認證等,如此才能夠顧好每個供應鏈資安環節。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27