圖片來源:

攝影/莊念恩

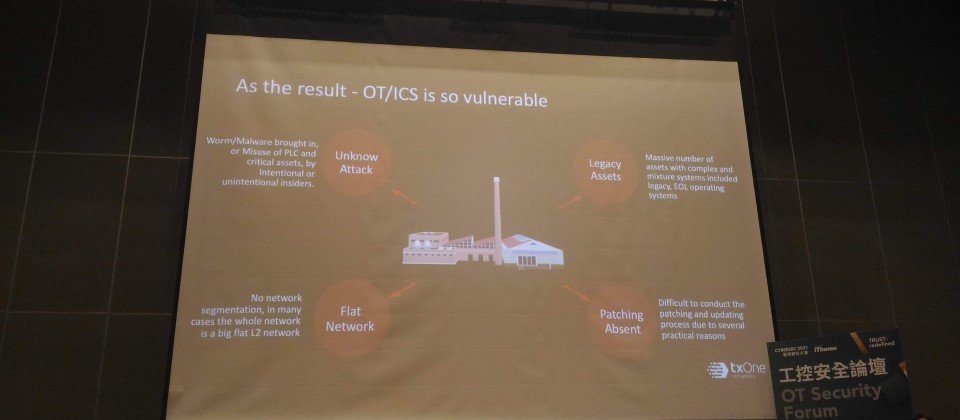

在去年,疫情的爆發,也導致駭客鎖定的目標轉移,根據趨勢科技的統計,勒索軟體攻擊的產業中,製造業與醫療業成為目標的比例大幅增加,而以這次TXOne針對工控網路的安全防護方式,TXOne的產品市場協理許育誠表示,在工控網路中,內網較容易攻擊到工廠,而進入內網的手法通常是以遠端桌面控制或網路釣魚,但他表示,通常造成這樣結果的原因有很多種,在此大概分為4類,第1類是未知的攻擊,除了不可避免的不明攻擊,人員的疏失管理也是造成結果的原因之一。第2類是資產老舊,第3類是新舊設備皆無更新,第4類是在大內網中,只要有機臺被感染,很容易會在內網擴散。

對於工控網路的切割,被分為三個層次的模型,分別為區域與管道(通訊協定)模型、普度模型、零信任模型,而許育誠表示,區域與通訊協定適合在一般的防毒軟體及人機互動(HMI),但不適合同一種方法在不同的情形,而普度模型是微切割(Micro-segmentation)的雛形,最後網路隔離的終極目標是達到零信任,但在實務與管理上依然有困難,不過他認為仍是未來趨勢,只是需要一段時間。

而許育誠也提到了一個解決方案,是他們有適用於工控網路環境設備的隨身碟、IPS及防毒軟體,利用這些產品在網路防禦、安全檢查、端點保護上,可以達到偵測和阻擋的效果,雖然他認為不是最好的方法,卻是減少風險的最佳方案。

.png)

許育誠提及他們提供網路隔離、虛擬補丁、建立白名單及定期檢測的方案,以協助解決工控網路資安的問題。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02

Advertisement