4/1~4/15 精選容器新聞

#新版本 #K8s

今年第一個K8s新版本1.21出爐,一口氣爆推50項更新

這個K8s新版本一口氣增加了50項更新,比前兩個版本都還要多(前一版才43個),進入穩定版的功能有15項,而新增的實驗性功能則多達19項。不過,也有一項開發中的資安工具Pod資安政策(PSPs)機制將放棄,1.25版會完全放棄,主要原因是此工具程式問題太多將不再投入資源來改善,開發社群會改推新機制來替代。可用來定期(每天或每周等)進行備份、報表製作的定期執行功能CronJobs進入穩定版,另外現在,機密設定Secrets和ConfigMaps新增加不可變動(immutable)的選項,可用來避免有些更新動作會動到這些不能變更的設定或資料,導致應用程式當機。

另外也可以支援IPv4/IPv6雙重架構機制(Dual Stack),讓Pos叢集和服務之間的網路路由可以支援原生IPv6網路,來提高網路擴充能力。另外,優雅節點關機功能進入Beta版階段,可減少突然關閉節點造成的問題。

新增加了持久性儲存Persistent Volume的健康監控機制alpha版,可用來確保本地端檔案型儲存空間的可用性。容器資安公司Sysdig工程師則推薦有幾個不錯的新功能,例如新的記憶體管理機制,有助於確保高耗記憶體類應用,如資料庫的運作穩定性。另外,K8s自動擴充功能(Autoscaling)也多了兩種縮小規模的作法可用,包括半隨機(Semi-random)和成本考量下縮小規模,可增加更多種資源調度的選擇。

#零信任架構 #K8s資安

紅帽OpenShift未來要內建零信任資安架構,聚焦三大方向

紅帽最近在更新了OpenShift的發展藍圖,其中一項在資安上的未來發展方向是內建零信任架構,來提供DevSecOps工作流程。這個零信任架構將聚焦三大方向,部建階段的偵測能力、部署階段的保護機制和執行階段的應變機制。在部建偵測功能,包括可用GitHub Action來觸發開源YAML檔掃描工具KubeLinter,另外將提供免根權限的的部建功能獲釋免金鑰的映像檔簽章機制,另外也會支援加密容器功能。而在部署保護上,則會啟用強固多租戶(Hard Multitenancy)來避免有用戶遭感染而被波及,部署階段驗證、支援未來Pod資安政策替代機制、支援美國國防部IT安全組態指南DISA STIG。在執行階段應變機制,則包括了沙盒容器、服務網格政策自動化、Cert管理者的操作機制、k8s用戶端命名空間。不過,紅帽沒有進一步透露這些功能實現的時間點。

#Ubuntu #MicroK8s

跟進動作超快,Canonical全面支援到K8s 1.21新版

K8s才剛在4月8日正式發布1.21新版,同一天Canonical也同時宣布,旗下K8s版本同步支援到最新的1.21版。包括輕量發行版MicroK8s、企業級跨雲部署用的發行版Charmed Kubernetes,而Canonical自家K8s部署工具kubeadm也同樣可以支援新版的部署。因為1.21版支援Calica eBPF資料層功能,K8s企業版Charmed Kubernetes也推出的新款的K8s儀表板功能和Charmed operators for DNS功能,更容易測試K8s叢集的網路能力。MicroK8s也有不少更新,例如OpenFaaS外掛新增無伺服器部署或OpenEBS外掛可以支援CAS儲存(Container Attached Storage)

#M1晶片 #Docker

Docker桌面版正式支援Apple Silicon,百萬容器開發者能用M1晶片了

Docker官方宣布,支援M1晶片的Docker Desktop for Mac終於推出正式版本。因為超過3百萬開發者使用Mac,而其中有一半的人使用Docker Desktop。因此去年12月官方緊急推出品質甚至不到Beta測試版的Docker Desktop for Mac(Apple Silicon)早期預覽版,社群對於預覽版本反應熱烈,前前後後各個預覽版下載次數達4萬5千次,臭蟲追蹤器也收集到了140個回報,社群在Slack上積極回應,而現在經過約莫4個月,官方終於釋出最新Docker Desktop 3.3.1版本,從這個版本開始Docker Desktop正式支援Apple Silicon。

#OpenShift #AWS

AWS提供全託管的OpenShift服務了,紅帽和AWS共同提供技術支援

雲端巨頭AWS終於也推出全託管的OpenShift服務Red Hat OpenShift Service(ROSA)了,可以將部分或是全部的OpenShift部署,搬遷到AWS上,技術支援則由。ROSA服務由紅帽和AWS共同管理和支援,因此用戶可以同時向紅帽以及AWS請求支援服務,但統一由AWS來出帳。可用OpenShift標準API以及現有工具,也可以使用AWS運算、機器學習和網路等各種服務,來擴展或是開發創新應用。目前ROSA已經在許多地區上線,包括美西、美東、南美、加拿大和歐洲,而亞太地區則在東京、首爾、孟買、新加坡和雪梨提供。

#無伺服器 #容器化應用

IBM無伺服器容器服務CCE正式上線,要開始收費了

最近正式推出的IBM CCE(Cloud Code Engine),是一個全託管式無伺服器容器運算服務,可用來執行容器化應用的運算工作。這項服務使用了K8s、Knativ、Istio和Tekton來打造,能夠提供從容器應用的建置、部署到自動擴充,也可以將程式碼封裝成映像檔。除了無伺服器服務基本的事件驅動啟動之外,也支援批次啟動容器應用的功能,可以預先排程設定要開啟的容器應用和擴充規模。進入正式版本也意味著IBM這項服務開始收費。這項無伺服器容器應用服務也可以整合IBM自家雲端服務,例如Watson雲端服務或IBM DB2雲端服務。

#K8s重大漏洞 #遭DoS攻擊風險

Kubernetes內建GO函式庫發現重大漏洞,可引發DoS攻擊

Palo Alto公司的Unit42研究人員Aviv Sasson發現,Kubernetes的Go函式庫一項重大漏洞,可能導致容器遭到阻斷服務(denial of service,DoS)攻擊。研究人員在K8s運行的一個名為container/storage的Go函式庫中,發現安全漏洞CVE-2021-20291。這個漏洞可以在儲存庫(registry)上傳惡意映像檔時觸發,即當使用者從registry拉取這個映像檔時,造成對CRI-O及Podman兩個容器引擎的DoS攻擊。這漏洞影響層面相當大,因為從Kubernetes 1.20版起,Docker就退役了,唯一的容器引擎是CRI-O及Containerd,這會讓許多使用CRI-O的叢集曝險。

#金融產業雲 #OpenShift

IBM金融雲正式上線,底層是紅帽OpenShift

IBM在2年前和美國銀行(Bank of America)合作打造一朵金融服務專用的公有雲,最近終於進入正式版本,這朵雲部署在OpenShift服務上, 搭配硬體加密,也提供自行保管金鑰(KYOK)的功能。除了美國銀行,後來法國巴黎銀行、三菱日聯銀行、愛沙尼亞地第三大魯米諾銀行也都加入這項計畫。IBM金融雲也可以搭配Cloud Satellite服務,在本地端部署金融應用,但統一由雲端來管理。

#容器資安 #DevOps

VMware推出K8s環境專用可用的容器資安掃描工具,可整合CI/CD流程

最近VMware推出了一款專門用來掃描K8s環境中容器應用的資安掃描工具Carbon Black Cloud Container工具,可以進行弱點掃描和錯誤配置的掃描,另外也支援多種常見的CI/CD平臺,方便企業將這個工具整合到自家的DevSecOps流程中。

#容器映像檔掃描 #雲端資安

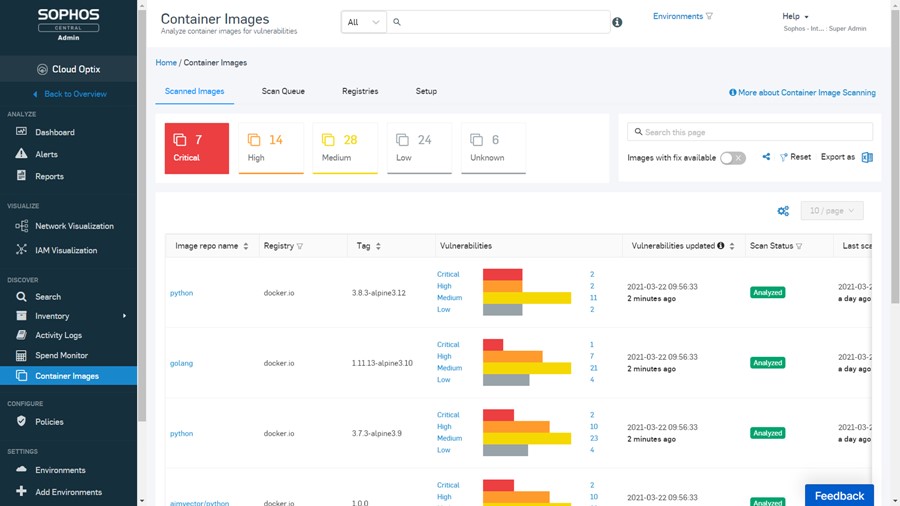

老牌資安業者Sophos升級雲端資安狀態管理工具,新增容器映像檔掃描功能

越來越多雲端資安管理工具將容器印象檔掃描機制變成了內建功能,最近老牌資安業者Sophos自家雲端資安狀態管理工具,Cloud Optix服務也新增了這項容器映像檔掃描功能,可以掃描容器映像檔中的作業系統漏洞。這個掃描工具也可用用來檢測大型單體應用、容器化應用和微服務應用的之間所用的資安政策是否一致。Cloud Optix可以用於映像檔部署前也可以於部署後掃描。這工具也可以支援Amazon ECR和微軟ACR和慣用的Docker Hub儲存庫。也可整合到Bitbucket和GitHub所用的部建流程工具中也可以使用Cloud Optix的API來進行映像檔掃描。

#DevOps #GitOps

GitHub CLI命令列工具終於支援超強Actions

GitHub CLI命令列工具是很多開發者愛用的本地端GitHub工具,許多可以透過這個工具來建立從本地端到雲端的DevOps或GitOps流程,不過,這個工具一直少了一個重要機制的支援,就是GitHub自家的軟體自動化機制Actions,這也是很多開發者愛用的DevOps工具。最近GitHub CLI釋出一年後,終於新增央向內建指令gh,可以讓開發者在終端機環境中直接驅動各種工作流程的執行動作,開發者習慣將一系列流程觸發動作整理在一個YAML格式工作流程定義檔,現在也可以直接在終端機環境中執行,更方便來管理這個工作流程定義檔。

責任編輯:王宏仁

更多容器新聞

- 跨雲部署用的Tanzu Kubernetes Grid服務正式推出1.3版,不過只支援到K8s 1.20版的部署。

- VMware正式從Dell分拆,仍然由VMware財務長擔任臨時執行長

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10