由於,今年美國報稅期限延長至5月,在之前已有出現許多假冒美國國稅局的網路釣魚事件。而這次的事件的目標,是針對已繳稅的納稅人,他們可能會收到稅收文件。據傳言,是藉由偽裝成Microsoft OneDrive,附上退稅及W2表格(工資與稅務說明書)的共享連結,欺騙納稅人點進去,並要求登入電子郵件及密碼,送出後,畫面就會呈現文件受保護,無法成功驗證身分,但其實駭客只是想獲得多種可能的帳號、密碼組合。

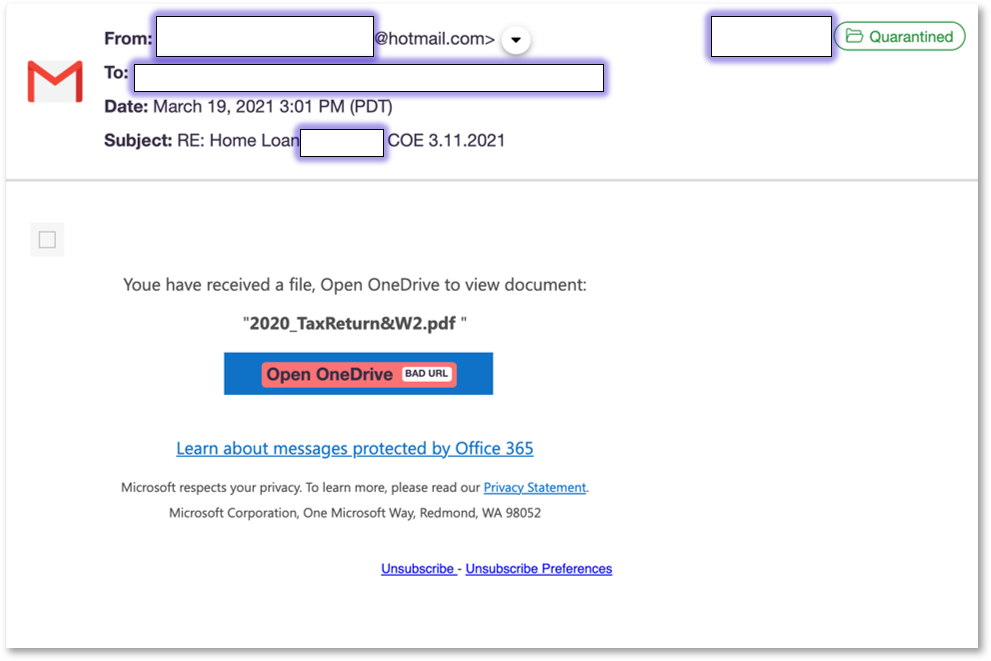

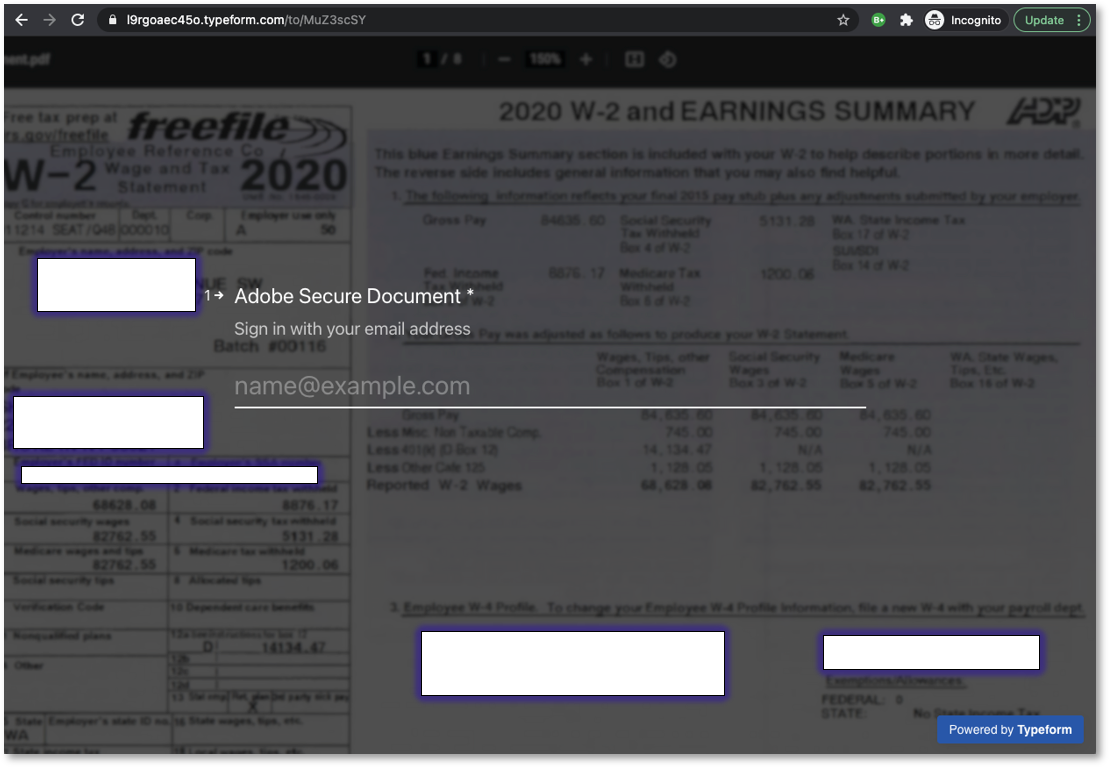

關於此網釣事故,根據資安公司Armorblox的研究報告,他們表示,這次是利用了電子郵件,及線上問卷服務Typeform進行詐騙,進一步取得受害者的電子郵件帳戶。而關於釣魚郵件,是假冒OneDrive 共享連結,並顯示有受Office 365所保護的安全聲明,且點擊連結後,會呈現一個模糊的W2文件畫面,而Armorblox發現其實是用Typeform設計的假畫面,且他們觀察到,駭客的主要目的,可能是要透過問卷服務,來收集各種帳密的組合。

因此,他們還發現,這樣的詐欺事件,涵蓋了幾項技術,這些技術分別都扮演重要的角色。關於社交工程,很顯然地,駭客利用受害者看到退稅及截止期限,造成一種急迫心理,讓受害者來不及思考太多而點擊連結。接著,是因為有安全聲明(Security themes),所以受害者也會對於是否安全產生錯覺。再來是複製現有的工作流程方面,這次事件的電子郵件,是仿冒自動發送的共享通知,對於一般人而言,乍看之下,就會覺得那是既有的電子郵件工作流程,而採取行動。

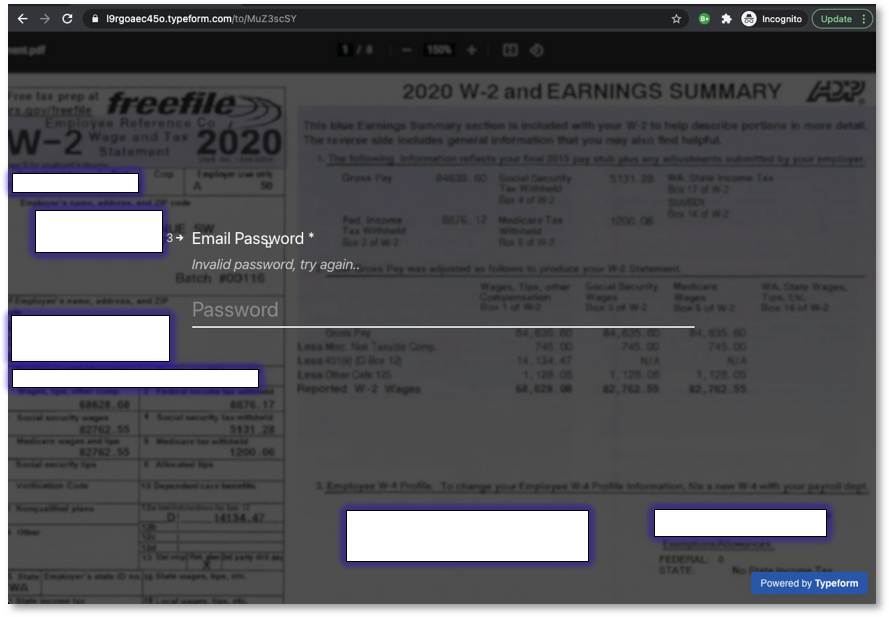

而使用Hotmail網域的技術,因為是藉由Hotmail帳戶發送的郵件,很容易通過DMARC、DKIM和SPF等電子郵件驗證檢查,且在這份報告中,還提到繞過Google Workspace電子郵件安全過濾器,所以讓郵件無法在一開始就被阻擋。然而,關於使用線上服務(Typeform)產生釣魚頁面,由於,現在表單的視覺設計及輸入方式,可以做成與線上表格文件一樣的感覺,造成受害者容易產生混淆,無法察覺是否為真的文件,也讓他們覺得只是在進行開啟文件前的登入動作,實則是填寫表單,讓受害者難以產生警覺。不過,如果仔細查看,雖然在輸入電子郵件的畫面,可看到編號1輸入項目敘述旁邊,而下一步是輸入密碼的畫面,但敘述的編號變成3,是一個很明顯的破綻,但可能因為太小,會被忽略。

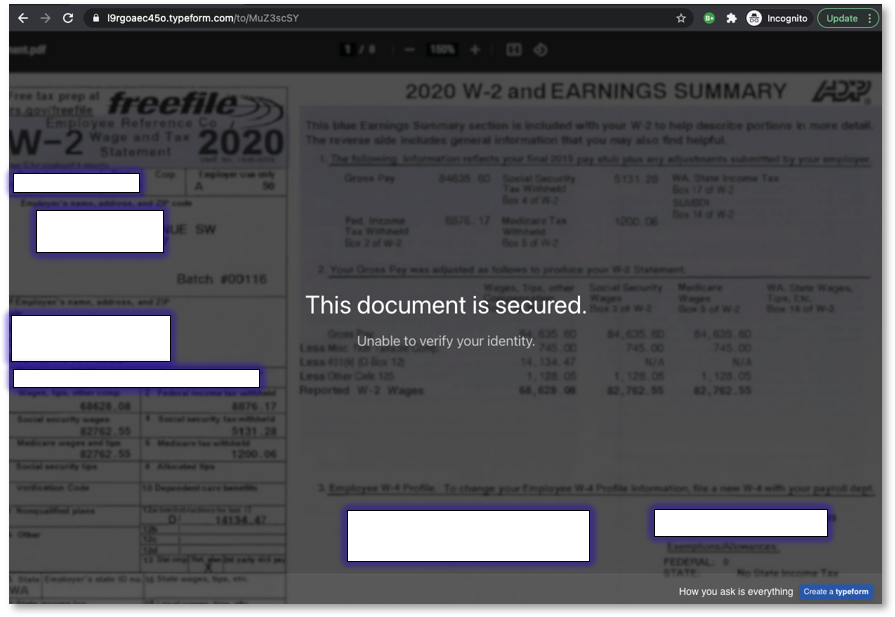

由上述可知,當駭客們透過這些技術,收集到這些受害資訊後,可能衍生出許多問題,但真正會如何使用,還很難確認。

另外,這次利用Typeform進行詐騙的事件,不禁聯想到與之前我們曾報導過,在Group-IB的研究中,提過Google Form遭濫用,雖然攻擊的事故並未有案例,但可能也是利用類似的手法進行網路釣魚活動。

這是Armorblox整理出的此事件的攻擊流程。

由電子郵件可看到寄件者的網域是來自Hotmail,而且在主旨上,有類似流水號,更難以察覺有異狀。而內容則是有安全聲明的共享連結畫面。

點擊連結後的登入畫面,第1項就是輸入電子郵件地址。

這是輸入完電子郵件後,進到輸入密碼的畫面,但據觀察,在Email Password的左邊,呈現的編號是3,這一點令人匪夷所思。

輸入完電子郵件帳號與密碼後,最後會顯示文件受保護,驗證失敗的畫面。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10