GitHub Actions示意,圖片來源/GitHub

近日陸續有開發者發現,駭客濫用GitHub Actions功能在GitHub伺服器上植入挖礦軟體,利用GitHub資源來開採加密貨幣,GitHub則已得知此事並展開調查。

GitHub Actions為GitHub所推出的持續整合、持續交付與持續部署(CI/CD)服務,可用來自動化GitHub儲存庫中的軟體工作流程與任務。

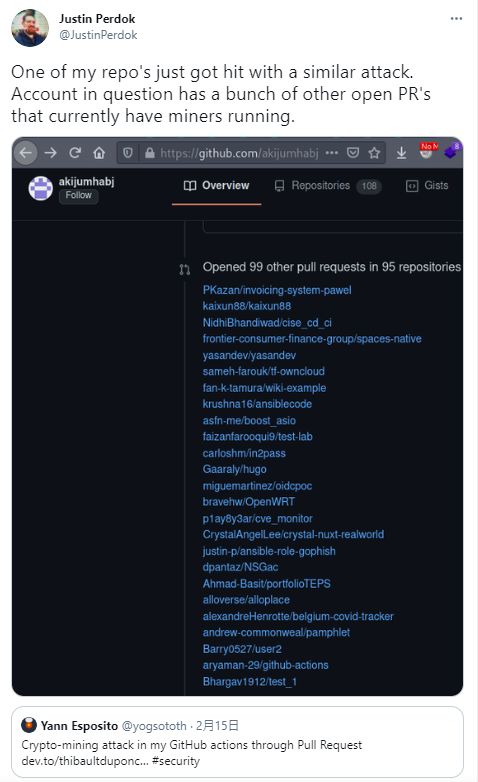

荷蘭安全工程師Justin Perdok向The Record解釋,駭客先替一個合法的儲存庫建立了分支,再加入惡意的GitHub Actions,繼之提出Pull Request請求,以將分支合併至原始儲存庫中。

然而,此一攻擊並不真的需要原始儲存庫的所有人來批准分支,因為在駭客提出Pull Request請求之後,GitHub系統就會建立一個虛擬機器以讀取惡意分支的程式碼,接著就會在GitHub的架構上下載挖礦程式,利用GitHub伺服器來替駭客挖礦。

BleepingComputer則報導,駭客所嵌入的惡意程式名為npm.exe,但它並不是Node.js套件管理器Npm,而是個如假包換的挖礦程式。此外,該報也發現,其它駭客很快就如法炮製,以另一挖礦程式XMRig來取代npm.exe。

駭客的攻擊鎖定了採用GitHub Actions的儲存庫,相關攻擊於去年11月便已現身。Perdok透露,至少有一個帳號提交了數百個含有惡意程式碼的Pull Requests,且單次攻擊就能遞送100個挖礦程式。

此一攻擊行動並未危害開發者的儲存庫,只是利用儲存庫的GitHub Actions功能於GitHub伺服器上植入挖礦程式,而GitHub則已展開調查。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09