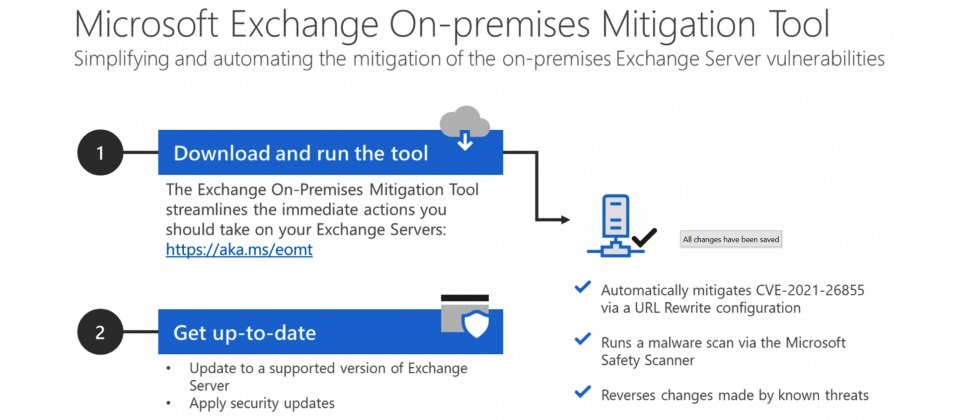

EOMT工具旨在緩解CVE-2021-26855漏洞造成的威脅,提高駭客攻擊門檻,只能用在修補空窗期,微軟督促Exchange Server用戶仍應安裝完整的更新。(圖片來源/微軟)

為了協助Exchange Server用戶解決已至少被逾10個駭客組織鎖定的安全漏洞,微軟周一(3/15)釋出了Microsoft Exchange On-Premises Mitigation Tool(EOMT),用戶安裝後只要一鍵就能緩解因CVE-2021-26855漏洞所招致的安全威脅,還能清除由已知威脅所造成的變更。

目前全球約有40萬臺就地部署的Exchange Server,微軟是在3月2日緊急修補了包含CVE-2021-26855、CVE-2021-26857、CVE-2021-26858及CVE-2021-27065的ProxyLogon漏洞,繼之在3月11日時也針對已失去支援的舊版Exchange Server進行修補,微軟估計所釋出的更新已覆蓋曝露於全球公開網路之Exchange Server的95%。不過在3月12日時,尚有8.2萬臺Exchange Server尚未修補ProxyLogon漏洞。

由於駭客的攻擊目標主要鎖定部署Exchange Server的中、小企業,但根據微軟與這些客戶的交流,它們需要更簡單且容易使用的工具,使得微軟打造了EOMT,以讓不熟悉修補程序、缺乏IT團隊或尚未安裝更新的客戶,得以暫時緩解相關的攻擊。

微軟說,EOMT適用於尚未採取任何修補或緩解行動的Exchange Server用戶,就算是之前曾經使用任何微軟所提供之緩解措施的用戶,也應立即執行EOMT,此外,假設用戶已部署了更新程式,但並未調查是否曾於部署前遭駭,也適合利用EOMT來判斷及撤銷駭客的變更。

EOMT主要可自動緩解CVE-2021-26855漏洞所造成的威脅,這是一個伺服器請求偽造(SSRF)漏洞,允許駭客傳送任意的HTTP請求,並被驗證為Exchange Server,屬於攻擊鏈中的第一步,若未能開採CVE-2021-26855,駭客要觸發ProxyLogon中的其它漏洞,就必須先取得管理員的憑證或是誘導管理員開啟惡意檔案,將提高攻擊門檻,使得微軟決定從該漏洞著手。

在用戶下載並執行EOMT之後,它就會自動透過URL Rewrite配置以緩解CVE-2021-26855漏洞,接著執行Microsoft Safety Scanner來掃描系統上的惡意程式,同時撤銷由已知威脅所作的變更。

使用EOMT必須注意兩件事,一為它僅是個暫時緩解工具,只能用在修補空窗期,微軟督促Exchange Server用戶仍應安裝完整的更新,其次則是它只可處理已知的威脅,無法保證對之後所有的攻擊行動都有效。迄今微軟已於Exchange Server 2013、2016及2019上測試EOMT,顯示它並不會影響這些產品的功能。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02