Accellion

駭客自2020年底開始鎖定Accellion檔案傳輸解決方案File Transfer Appliance(FTA)下手,利用未知漏洞竊取企業與政府機關的資料。此起事故爆發之後,近3個月至少有超過10個機構證實,駭客攻擊他們的Accellion FTA系統,而導致資料外洩。

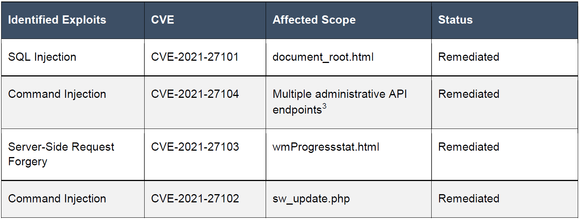

針對本次事故,Accellion也在2月初委託FireEye旗下的威脅情報公司Mandiant進行調查,FireEye先是在2月22日揭露攻擊者的身分,並預告將於近日對於事故的進展,提出較完整的攻擊事故調查報告。到了3月初,Accellion公布了Mandiant提供的調查結果,顯示攻擊者分別在2020年12月與2021年1月,使用了不同的漏洞,他們先在12月濫用了CVE-2021-27101、CVE-2021-27104,到了1月則是使用CVE-2021-27102、CVE-2021-27103,來對於Accellion用戶發動攻擊。而Mandiant在介入調查後,又找到2個新的FTA漏洞CVE-2021-27730與CVE-2021-27731。

針對這起攻擊事件,Accellion強調,駭客僅有濫用CVE-2021-27101、CVE-2021-27102、CVE-2021-27103、CVE-2021-27104等4個漏洞。這些漏洞與後來Mandiant找到的已知漏洞,他們也都修補完成,並經過Mandiant驗證。再者,Accellion表示他們現行的解決方案Kiteworks Content Firewall,不受這次FTA的漏洞影響,該公司強調兩者採用完全不同的程式碼基礎,而且前者具較先進的安全架構。

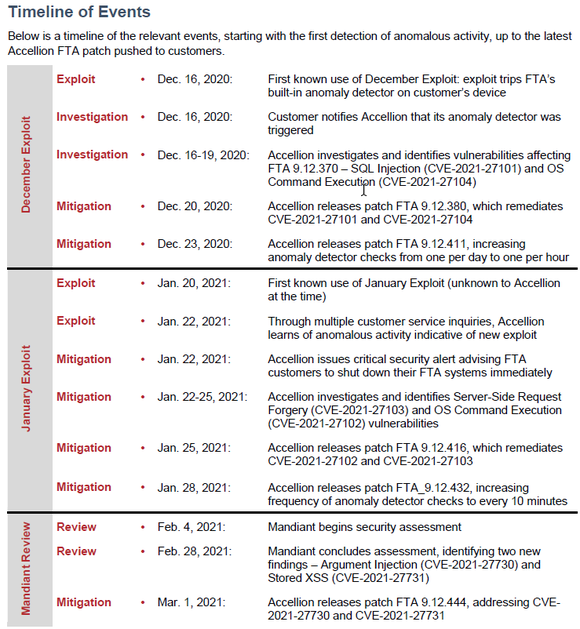

而對於整起攻擊事件的發生過程,Mandiant列出了詳細的時間點。首先,該公司看到攻擊行動最早約從2020年12月16日開始,Accellion在同日接獲用戶的通報後著手調查,發掘2個遭到濫用的FTA系統漏洞, 它們是SQL注入漏洞CVE-2021-27101,以及可被攻擊者用來下達作業系統命令的CVE-2021-27104。這2個漏洞影響9.12.370版FTA,第3版CVSS風險等級都達到9.8分。Accellion於12月20日推出修補上述漏洞的9.12.380版,該公司隨後又在23日發布9.12.411版,增加FTA偵測惡意行為的頻率,從每日一次變更為每小時一次。

事隔一個月,Accellion再度於2021年1月22日收到多個用戶的通知,得知新一波的攻擊行動出現,而且濫用了不同的未知漏洞。該公司亦於同一天,向企業與機構發出重大資安警示,呼籲要立即關閉FTA系統。經過3天調查,該公司找到2個被濫用的漏洞,分別是伺服器請求偽造(SSRF)漏洞CVE-2021-27103,還有可被攻擊者用來下達作業系統命令的CVE-2021-27102,它們的CVSS風險評分各是9.8分與7.8分。Accellion於1月25日推出9.12.416版修補這次找到的漏洞。

針對這2個月的攻擊手法,Mandiant指出,駭客都是濫用名為Dewmode的網頁殼層(Web Shell)來發動攻擊,但不同的是,攻擊者在1月的時候為了規避FTA的偵測機制,特別更換植入Dewmode的位置。而研究人員發現,1月的攻擊行動疑似駭客已經活動了2天之後,才有受害的機構察覺異狀。

Mandiant認為,這2波攻擊行動展現了駭客採用的手法相當複雜,很有可能藉由逆向工程解析Accellion FTA系統,而極為了解這套軟體內部的設計。研究人員指出,攻擊者不只知道要如何規避FTA內建的異常偵測機制,還了解呼叫內部的API來解密檔案名稱的方法,以及熟悉該系統內部的資料庫架構等,而能夠串連漏洞來發動不需身分驗證的RCE攻擊。

經過本次事故,也促使Accellion對於FTA的維護規畫做出重大決定──他們決定提前於2021年4月30日終止FTA的產品生命周期(EOL),並敦促所有FTA用戶儘速改用Kiteworks Content Firewall。而這已經不是該公司首度對用戶喊話,希望用戶停止使用FTA──在Accellion針對這起事故的聲明當中,已多次提及FTA是超過20年的老牌產品,且產品生命周期將至,並建議用戶要移轉到現行的Kiteworks Content Firewall。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02