Eclypsium

被許多駭客組織濫用的殭屍網路TrickBot,今年10月上旬,才被微軟聯手多家資安業者與電信業者,宣稱阻斷其關鍵基礎設施,但該殭屍網路背後的攻擊者不久就捲土重來,而且手法還深入到UEFI與BIOS韌體的層次。

針對TrickBot的近期動態,在12月3日有2家資安公司聯手揭露新的殭屍網路病毒功能模組「TrickBoot」,相較於過往的TrickBot家族,新的模組會偵測攻擊目標電腦的UEFI韌體是否存在弱點,一旦找到可以濫用的漏洞,駭客就能從開機韌體層面來埋伏在受害電腦。

揭露此事的資安公司,分別是專精威脅情報的Advanced Intelligence(AdvIntel),以及提供裝置韌體安全的Eclypsium。前者曾於去年5月,一口氣揭露3家防毒大廠程式碼遭駭的事件;而後者找出不少韌體層級的漏洞,例如,去年揭露8個廠牌伺服器BMC韌體存在漏洞,以及今年發布有關Grub2開機軟體的BootHole漏洞細節等。而這次對於TrickBoot的研究,AdvIntel與Eclypsium都在自己的部落格公布有關細節。

這2家資安公司會聯手的原因,是AdvIntel在TrickBot基礎設施遭到摧毀不久,發現了新的攻擊行動,而且攻擊相當頻繁,相關惡意軟體曾創下最高1天感染4萬臺設備的記錄,而且,他們還發現新的TrickBot變種惡意軟體,與該家族的病毒有所不同的是,它似乎針對受害電腦的韌體而來。

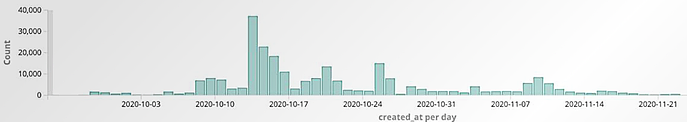

根據Advanced Intelligence偵測到10月初到11月下旬受到TrickBot感染的電腦數量,單日最多有近4萬臺電腦遭到感染,而在時間點的部分,疑似正好就發生在微軟宣布切斷TrickBot基礎架構運作的10月12日之後。

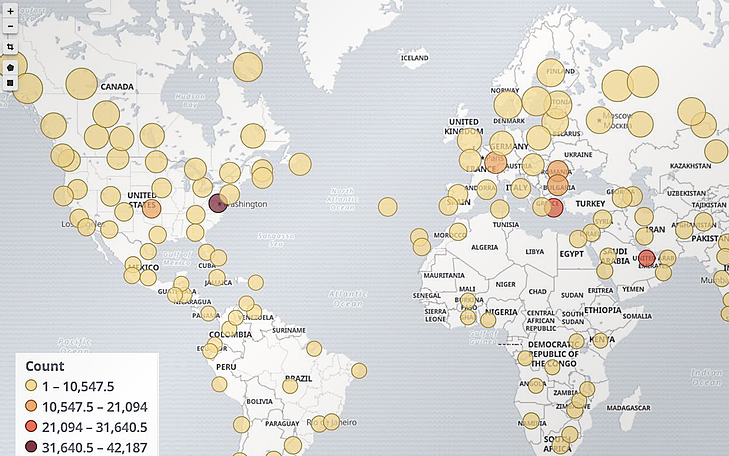

TrickBot攻擊的範圍幾乎可說是全球各地,而其中較為嚴重的地區,包含了美國華盛頓、阿拉伯聯合大公國,以及希臘等。

對於這個不尋常的TrickBot變種病毒,AdvIntel尋求專門提供裝置韌體防護的Eclypsium,來共同分析所發現的惡意軟體。結果發現,這次TrickBot惡意軟體所出現的新模組,會偵測受害電腦採用的中央處理器型號,然後比對是否存在可被濫用的漏洞,以便攻擊者對於電腦的UEFI或BIOS韌體下手,讀取、寫入,或者是清除。這2家公司將這個模組命名為「TrickBoot」。

AdvIntel和Eclypsium指出,TrickBoot能夠偵察的範圍,涵蓋幾乎所有自2014年以來採用Intel處理器的電腦,並且檢查其UEFI或BIOS韌體,是否存在可被攻擊的弱點。同時,該惡意程式模組也會偵測SPI快閃記憶體的BIOS寫入防護機制狀態。

嚴格來說,TrickBoot並不具備直接竄改電腦韌體的功能。但為何這樣的模組引起這2家資安公司的重視?主要原因是駭客企圖從電腦韌體下手,而這樣的攻擊難以被發現及防範,即使受害者想要清除駭客的工具,僅有更新電腦主機板的SPI快閃記憶體一途,而無法藉由重新安裝作業系統的方式處理。

另一個原因,則是這個TrickBot模組已有讀寫UEFI韌體的能力,甚至能夠執行抹除韌體的工作,這樣的特性是AdvIntel和Eclypsium從TrickBoot的程式碼解析而來。在此之前,被發現具備這種能力的惡意軟體並不多,僅有ESET於2018年發現的LoJax,以及今年10月被卡巴斯基揭露的MosaicRegressor。因此他們認為,TrickBoot的出現,影響的層面會相關廣,不只造成企業重大風險,很可能還會波及國家安全。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09